Última actualización: marzo 6, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 5 de CyberOps Preguntas y Respuestas Español

1. ¿Cuáles son dos tipos de direcciones que se encuentran en terminales de red? (Elija dos opciones).

- TCP

- return

- MAC

- IP

- UDP

2. ¿Qué parámetro se utiliza normalmente para identificar un nombre de red inalámbrica cuando se configura un AP inalámbrico en un hogar?

- ESS

- BESS

- Ad hoc

- SSID

3. ¿Qué protocolo o servicio permite que los administradores de redes reciban mensajes del sistema proporcionados por los dispositivos de red?

- NetFlow

- NTP

- syslog

- SNMP

4. ¿Qué protocolo o servicio se utiliza para sincronizar los relojes del software de los routers de Cisco de forma automática?

- NTP

- DHCP

- SNMP

- DNS

5. ¿Cuáles son dos usos de una lista de control de acceso? (Elija dos opciones).

- Las ACL pueden permitir o denegar el tráfico según la dirección MAC que se origina en el router.

- Las ACL pueden controlar a qué áreas puede acceder un host en una red.

- Las ACL ayudan al router a determinar la mejor ruta hacia un destino.

- Las ACL proporcionan un nivel básico de seguridad para el acceso a la red.

- La posibilidad de que las ACL estándar puedan restringir el acceso a aplicaciones y puertos específicos.

- Limitar el tráfico de red para brindar un rendimiento de red adecuado.

- Restringir la distribución de las actualizaciones de routing.

- Proporcionar un nivel básico de seguridad.

- Filtrar el tráfico según el tipo de tráfico que se está enviando.

- Filtrar el tráfico según la asignación de direcciones IP.

6. ¿Qué parámetro inalámbrico utiliza un punto de acceso para transmitir tramas que incluyen el SSID?

- Modo pasivo

- Modo de seguridad

- Configuración de los canales

- Modo activo

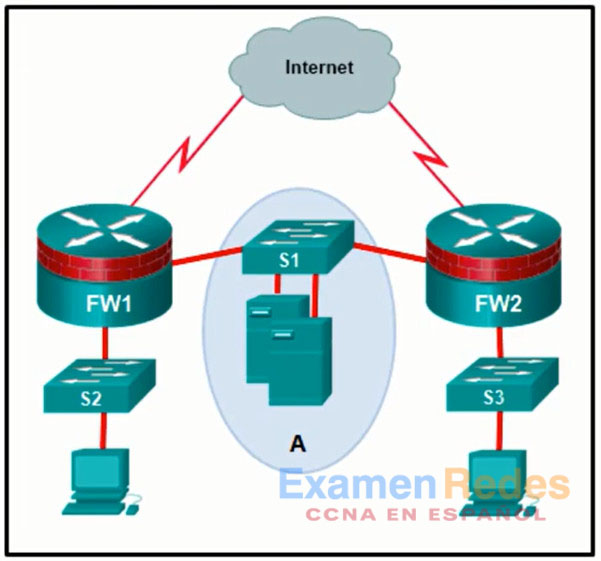

7. Consulte la ilustración. La red «A» contiene múltiples servidores corporativos a los que acceden hosts de Internet para obtener información sobre la corporación. ¿Qué término se utiliza para describir la red con la etiqueta «A»?

- Red no confiable

- Red interna

- Limite de seguridad perimetral

- DMZ

8. Una el tipo de dispositivo de seguridad de red con la descripción.

9. ¿Qué es verdad con respecto a las topologías física y lógica?

- La topología lógica siempre es la misma que la topologia fisica.

- Las topologías fisicas muestran el esquema de asignación de direcciones IP de cada red.

- Las topologias fisicas se ocupan de cómo una red transmite las tramas.

- Las topologías lógicas se refieren a la forma en que una red transfiere datos entre dispositivos.

10. ¿Qué información, dentro de un paquete de datos, utiliza un router para tomar decisiones de reenvío?

- La dirección IP de destino

- la dirección MAC de destino

- El servicio de destino solicitado.

- El nombre de host de destino.

11. Un router de Cisco está ejecutando IOS 15. ¿Cuáles son los dos tipos de entrada de tabla de routing que se agregarán cuando un administrador de red active una interfaz y le asigne una dirección IP? (Elija dos opciones).

- Ruta que se obtiene a través de OSPF

- Ruta que se obtiene a través de EIGRP

- Interfaz de ruta local

- Ruta que un administrador de red introduce de forma manual

- Interfaz conectada directamente

12. ¿Cuál de las siguientes es una característica del protocolo TACACS+?

- Combina la autenticación y la autorización en un solo proceso.

- Oculta las contraseñas durante la transmisión con PAP y envía el resto del paquete en texto no cifrado.

- Utiliza UDP para proporcionar una transferencia de paquetes más eficiente.

- Cifra el paquete entero para posibilitar comunicaciones más seguras.

- Separa la autenticación y la autorización

- Cifra todas las comunicaciones

- Utiliza el puerto TCP 49.

13. ¿Qué capa del modelo de diseño jerárquico es un límite de control entre las otras capas?

- Núcleo

- Capa de red

- Distribución

- Acceso

14. ¿Qué dispositivo puede controlar y administrar una gran cantidad de AP corporativos?

- switch

- WLC

- Router

- LWAP

15. ¿Cuál de las siguientes es una función de un firewall proxy?

- Se conecta a servidores remotos en nombre de clientes

- Utiliza firmas para detectar patrones en el tráfico de red

- Filtra el tráfico IP entre interfaces puente

- Anula o reenvía tráfico según la información del encabezado de paquetes

16. ¿Qué protocolo proporciona servicios de autenticación, integridad y confidencialidad, y es un tipo de VPN?

- ESP

- IPsec

- MD5

- AES

17. ¿Qué ofrece el protocolo TACACS + en una implementación de AAA?

- Conectividad de AAA a travės de UDP

- Cifrado de contraseña sin cifrar lo paquete

- Compatibilidad con protocolos TACACS anteriores

- Autorización por usuario o por grupo

18. ¿Qué función cumple un IPS?

- Hacer cumplir las políticas de control de acceso en función del contenido del paquete

- Detectar patrones de tráfico malicioso mediante el uso de archivos de firma

- Filtrar el tráfico en función de las reglas definidas y el contexto de conexión

- Filtrar el tráfico en función de información de capa 7

19. ¿Cuál es la función de la capa de distribución en el modelo de diseño de red de tres capas?

- Proporcionar acceso seguro a Internet

- Agregar conexiones de capa de acceso

- Proporcionar conexión de alta velocidad en el perimetro de la red

- Proporcionar acceso directo a la red

20. De una variedad de protocolos, ¿cuál crea una conexión virtual punto a punto con el tráfico sin cifrar entre routers Cisco?

- IKE

- GRE

- IPsec

- OSPF

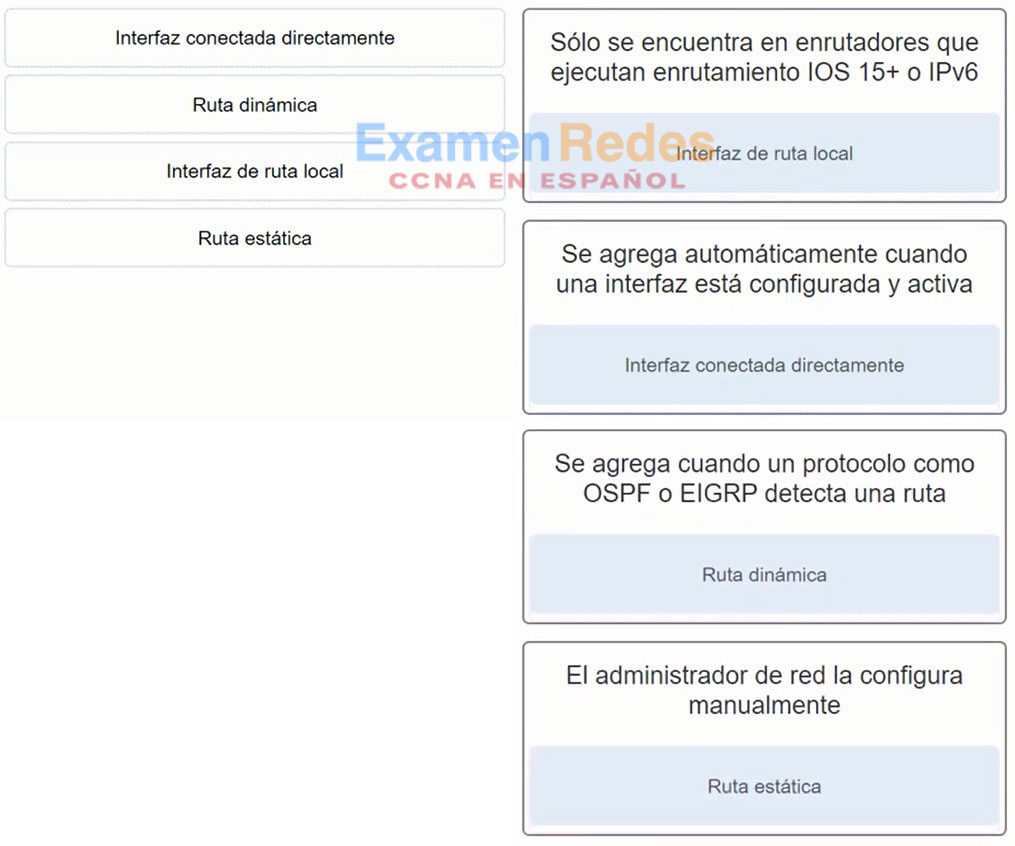

21. Una el tipo de entrada de la tabla de enrutamiento de red de destino con una definición.

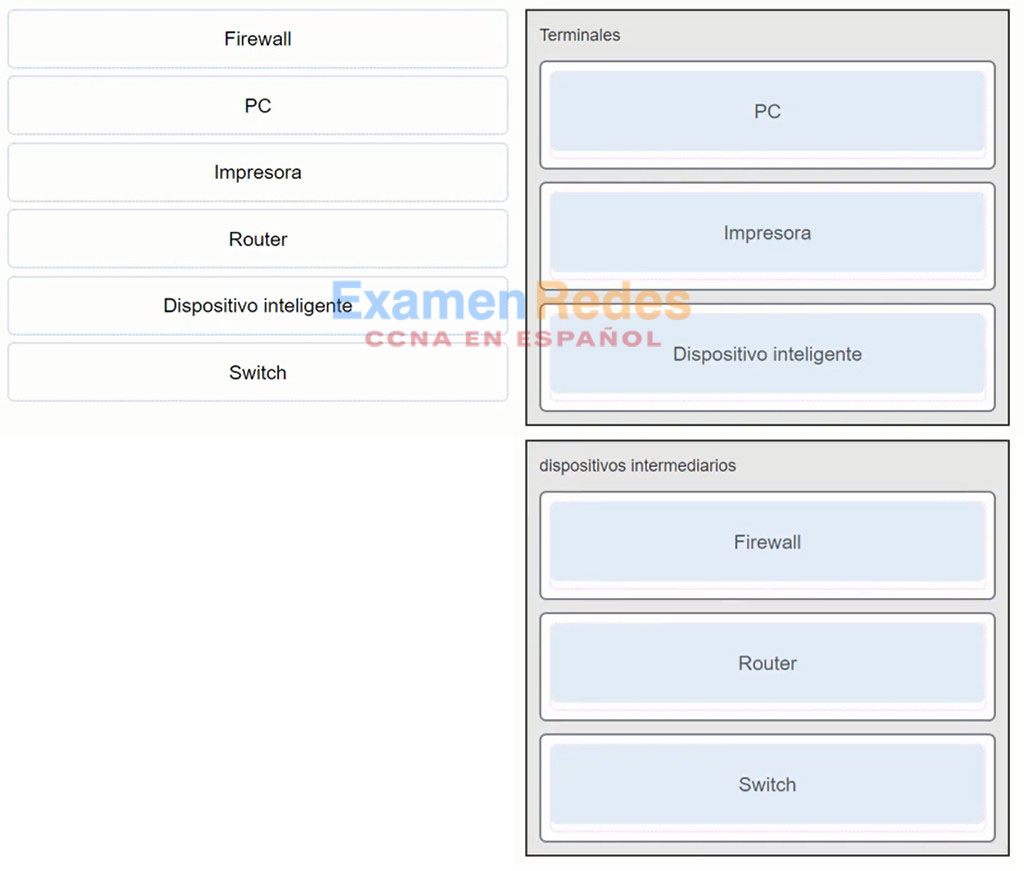

22. Una cada dispositivo con una categoría.

23. ¿Cuáles son las dos declaraciones verdaderas sobre los servidores NTP en una red empresarial? (Elija dos opciones).

- Solo puede haber un servidor NTP en una red empresarial.

- Los servidores NTP aseguran que la información de registro y de depuración tenga una marca de tiempo precisa.

- Los servidores NTP de estrato 1 están conectados directamente a un origen de hora autoritativo.

- Todos los servidores NTP se sincronizan directamente con un origen de hora de estrato 1.

- Los servidores NTP controlan el tiempo medio entre fallas (MTBF) para los dispositivos de red clave.

24. ¿Para qué modo de detección un AP generará la mayoría del tráfico en una WLAN?

- modo pasivo

- modo mixto

- modo activo

- modo abierto

25. ¿Qué dos funciones están incluidas en los protocolos TACACS+ y RADIUS? (Elija dos opciones).

- Procesos de autenticación y de autorización separados

- Compatibilidad con 802.1X

- Cifrado de contraseñas

- Uso del protocolo de capa de transporte

- Compatibilidad con SIP

26. ¿Qué encabezado de capa OSI un router vuelve a escribir con nueva información de dirección al reenviar tráfico entre segmentos de LAN?

- Capa 2

- Capa 3

- Capa 7

- Capa 4

27. ¿Qué topología de LAN requiere un dispositivo intermedio central para la conexión de terminales?

- Estrella

- Bus

- Malla

- Anillo

28. ¿Cuál es es el único atributo que utilizan las listas de control de acceso estándar para identificar el tráfico?

- Puerto TCP de origen

- Dirección IP de origen

- Tipo de protocolo

- Dirección MAC de origen

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes