Última actualización: junio 29, 2022

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 7 de CyberOps Preguntas y Respuestas Español

1. ¿Qué protocolo sería el blanco de un ataque de amortiguación?

- DHCP

- DNS

- HTTP

- ARP

2. ¿Qué función de SIEM se asocia con acelerar la detección de las amenazas de seguridad al examinar los registros y los eventos de diferentes sistemas?

- Agregación

- Análisis forense

- Retención

- Correlación

3. ¿Qué herramienta de monitoreo de red guarda paquetes capturados en archivos PCAP?

- Wireshark

- NetFlow

- SIEM

- SNMP

4. ¿Qué tecnología de monitoreo de red permite que un switch copie y reenvíe tráfico enviado y recibido en múltiples interfaces a otra interfaz hacia un dispositivo de análisis de red?

- Replicación de puertos

- NetFlow

- SNMP

- Punto de acceso de prueba de la red

5. ¿Qué ataque cibernético consiste en un ataque coordinado de un botnet de computadoras zombies?

- Redireccionamiento ICMP

- suplantación de direcciones

- DDoS

- MITM

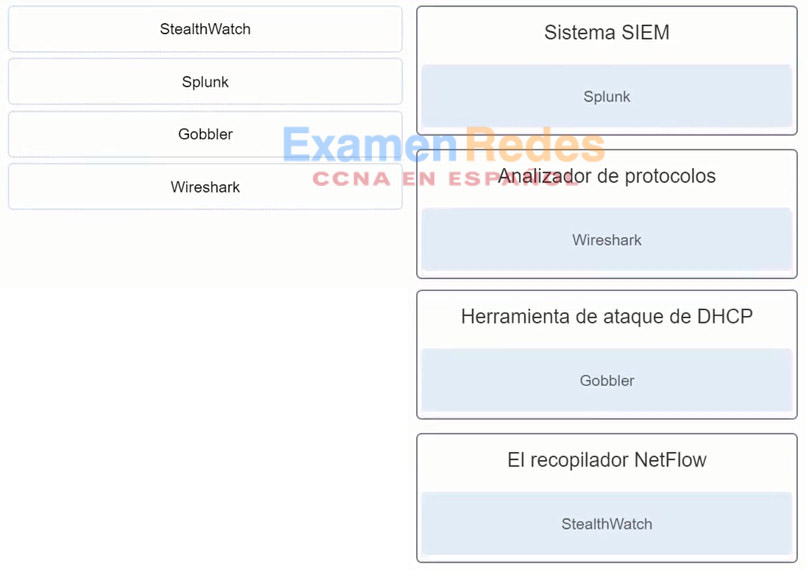

6. Una la herramienta de monitoreo con la descripción.

7. ¿Qué tipo de ataque está dirigido a una base de datos de SQL mediante el campo de entrada de un usuario?

- Inyección XML

- Desbordamiento del búfer

- Inyección SQL

- Scripts entre sitios

Un rootkit modifica comúnmente a un sistema operativo para crear una puerta trasera a fin de evitar los mecanismos de autenticación normales.

The correct answer is: Sistema operativo

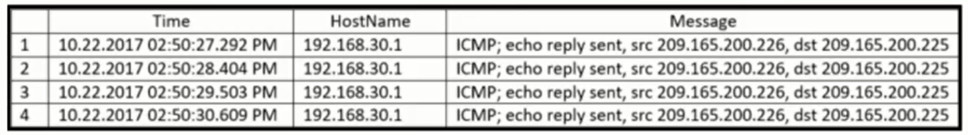

8. Consulte la ilustración. ¿Qué protocolo utilizaría el servicio de servidor Syslog para crear este tipo de salida por razones de seguridad?

- NTP

- SNMP

- ICMP

- AAA

9. ¿Qué protocolo es el blanco de ataque cuando un ciberdelincuente proporciona un gateway no válido para crear un ataque man-in-the- middle?

- DHCP

- ICMP

- DNS

- HTTP

- HTTPS

Un gateway predeterminado incorrecto que se utiliza para crear un ataque man-in-the-middle y permitir que el atacante intercepte datos

Un servidor DNS incorrecto que hace que el usuario sea dirigido a un sitio web malicioso

Una dirección IP de gateway predeterminada no válida que ocasiona un ataque de denegación de servicio en el cliente DHCP

10. ¿En qué tipo de ataque DNS el ciberdelincuente compromete un dominio principal y crea múltiples subdominios para que se utilicen durante los ataques?

- Amplificación y reflexión

- Envenenamiento de caché

- control de dominios y rotación de subdominios (shadowing)

- Tunelizado

11. ¿Qué funcionalidad de monitoreo de red se proporciona utilizando SPAN?

- Se habilitan informes en tiempo real y análisis de largo plazo sobre eventos de seguridad.

- Pueden capturarse estadisticas sobre paquetes que atraviesan routers y switches de multicapa de Cisco.

- El tráfico que sale de un switch y que entra en un switch se copia en una dispositivo de monitoreo de red.

- Los analistas especializados en redes pueden acceder a los archivos de registro de dispositivos de red y monitorear el comportamiento en la red.

12. ¿Cuál es el propósito de la función de retención en un sistema SIEM?

- Reducir el volumen de datos de eventos a travės de la consolidación

- Buscar registros y registros de eventos de múltiples fuentes

- Acelerar la detección de las amenazas de seguridad y la reacción ante ellas al examinar los registros de muchos sistemas y aplicaciones

- Presentar datos de eventos acumulados en monitoreo en tiempo real y resúmenes de largo plazo

13. ¿Qué dos herramientas de monitoreo capturan el tráfico de red y lo reenvían a dispositivos de monitoreo de la red? (Elija dos opciones).

- SPAN

- SNMP

- SIEM

- Wireshark

- Punto de acceso de prueba de la red

14. ¿Qué herramienta de monitoreo de red puede proporcionar una pista de auditoría completa de la información básica de todos los flujos IP en un router Cisco y reenviar los datos a un dispositivo?

- SIEM

- SPAN

- Wireshark

- NetFlow

15. ¿Qué protocolo aprovechan los ciberdelincuentes para crear iFrames maliciosos?

- HTTP

- DHCP

- DNS

- ARP

16. ¿Qué tecnología es un sistema SIEM de código abierto?

- Wireshark

- ELK

- Splunk

- StealWatch

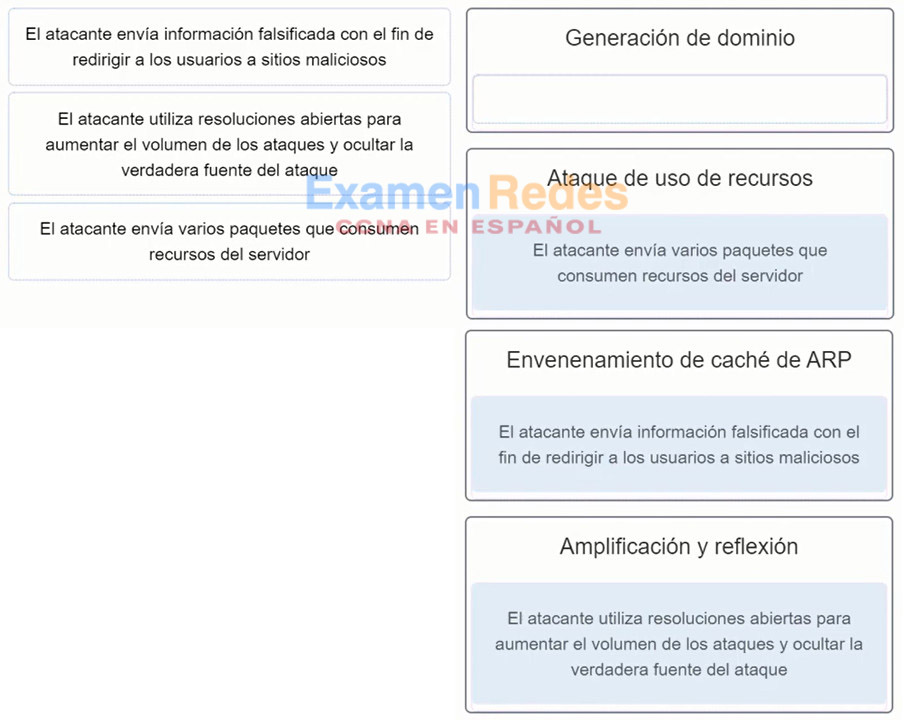

17. Una el ataque con la definición. (No se utilizan todas las opciones).

18. ¿Qué dos métodos utilizan los ciberdelincuentes para ocultar ataques de DNS? (Elija dos opciones).

- Fast flux

- Algoritmos de generación de dominio

- control de dominios y rotación de subdominios (shadowing)

- Reflexión

- Tunelizado

19. ¿Cómo transportan los paquetes IPv6 la información de capa de red opcional?

- Dentro del campo de identificador de flujo

- Dentro de la carga útil transportada por el paquete IPv6

- Dentro de un encabezado de extensión vinculado al encabezado de paquetes IPv6

- Dentro de un campo de opciones que es parte del encabezado de paquetes IPv6

20. ¿Qué ataque a la red intenta crear un DoS para los clientes al evitar que obtengan un arrendamiento de DHCP?

- Ataque de tabla CAM

- Inanición DHCP

- Suplantación de identidad de DHCP

- Suplantación de dirección IP

21. ¿En qué ataque de TCP el ciberdelincuente intenta inundar un host de destino de conexiones TCP semiabiertas?

- Ataque de exploración de puertos

- Ataque de inundación SYN

- Ataque de secuestro de sesiones

- Ataque de restablecimiento

22. ¿Qué funcionalidad ofrece la función de agregación en SIEM?

- Presentar datos de eventos correlacionados y agregados en el monitoreo en tiempo real

- Reducir el volumen de datos de eventos mediante la consolidación de registros de eventos duplicados

- Realizar búsquedas en registros y registros de eventos de múltiples fuentes para un análisis forense más completo

- Acelerar la detección de las amenazas de seguridad y la reacción ante ellas al examinar los registros de muchos sistemas y aplicaciones

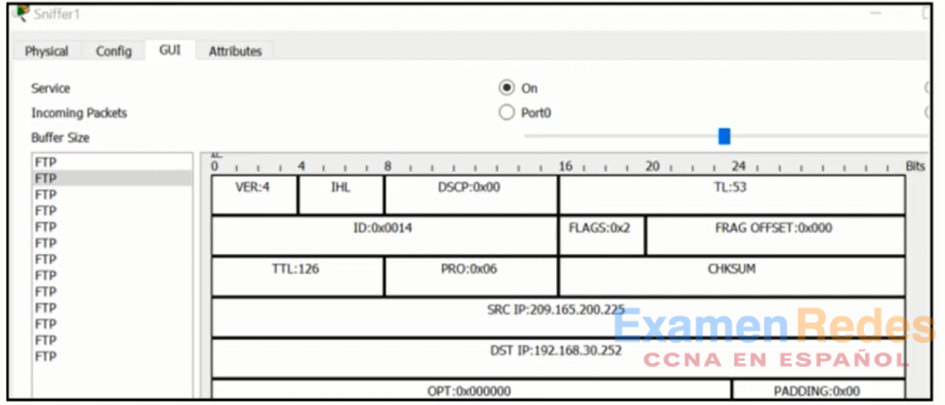

23. Consulte la ilustración. Un administrador de redes júnior inspecciona el flujo de tráfico de un servidor en particular para hacerle recomendaciones de seguridad al supervisor del departamento. ¿Qué recomendación debería hacer?

- La persona que acceda el servidor debe utilizar la dirección IP privada del servidor.

- La persona que acceda el servidor nunca debe acceder desde un dispositivo con una dirección IP privada.

- El campo de longitud total (TL) indica que se está utilizando un protocolo de capa 4 inseguro.

- Debe utilizarse un protocolo más seguro.

24. ¿Cuál es el resultado de un ataque de envenenamiento ARP pasivo?

- Se crean múltiples subdominios.

- Se roba información confidencial.

- Se modifican datos en tránsito o se introducen datos maliciosos en tránsito.

- Los clientes de red sufren una denegación de servicio.

25. ¿En qué tipo de ataque se utiliza información falsificada para redirigir a los usuarios a sitios maliciosos de Internet?

- Generación de dominio

- Envenenamiento de caché de DNS

- Amplificación y reflexión DNS

- Envenenamiento de cachẻ de ARP

26. ¿Qué término se utiliza para hacer referencia al envío de correos electrónicos publicitarios masivos a la mayor cantidad posible de usuarios finales?

- Correo no deseado

- Adware

- Phishing

- Fuerza bruta

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes