Última actualización: diciembre 15, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 6 de CyberOps Preguntas y Respuestas Español

1. ¿Qué amenaza de seguridad se instala en una computadora sin el conocimiento del usuario y luego supervisa la actividad de la computadora?

- gusanos

- Spyware

- Adware

- virus

2. ¿De qué manera se utilizan los zombies en los ataques a la seguridad?

- Son segmentos de código malicioso utilizados para reemplazar aplicaciones legitimas.

- Apuntan a personas especificas para obtener información personal o corporativa.

- Son equipos infectados que realizan un ataque de DD0S.

- Sondean un grupo de equipos en busca de puertos abiertos para saber qué servicios está ejecutando.

3. Al lanzar un ataque de reconocimiento en una red, ¿qué es lo que se busca? (Elija dos opciones).

- Buscar oportunidades de acceso

- Recopilar información sobre la red y los dispositivos

- Evitar que otros usuarios accedan al sistema

- Recuperar y modificar datos

- Escalar privilegios de acceso

4. ¿Qué es un botnet?

- Una red que permite a los usuarios usar su propia tecnología

- Un videojuego en línea diseñado para varios jugadores

- Un grupo de servidores web que ofrece equilibrio de carga y tolerancia a fallos

- Una red de computadoras infectadas que son controladas como un grupo

5. Al lanzar un ataque de acceso en sistemas de red, ¿qué se busca principalmente?

- Recuperar datos

- Recopilar información sobre la red

- Evitar que otros usuarios accedan al sistema

- Buscar redes a las que se pueda acceder

6. De las siguientes opciones, ¿cuál señala una característica de un caballo de Troya en lo que se refiere a la seguridad de la red?

- El malware está alojado en un programa ejecutable aparentemente legiítimo.

- Se utiliza un diccionario electrónico para obtener una contraseña que se usará para infiltrarse en un dispositivo de red clave.

- Se destina mucha información a un bloque de memoria particular, y esto hace que que otras áreas de la memoria se vean afectadas.

- Se envían enormes cantidades de datos a una interfaz de dispositivo de red particular.

7. ¿Qué método de ataque de acceso consiste en un programa de software que intenta descubrir una contraseña del sistema mediante el uso de un diccionario electrónico?

- Ataque de analizador de protocolos de paquetes

- Ataque de redireccionamiento de puertos

- Ataque por denegación de servicio

- Ataque de desbordamiento del búfer

- Ataque por suplantación de identidad IP

- Ataque de fuerza bruta

8. ¿Por qué un hacker utilizaría un rootkit?

- Para obtener acceso a un dispositivo sin ser detectado

- Para hacer reconocimiento

- Para tratar de descubrir una contraseña

- Para aplicar ingenieria inversa a archivos binarios

9. Un atacante utiliza una computadora portátil como un punto de acceso dudoso para capturar todo el tráfico de red de usuario específico. ¿Qué tipo de ataque es este?

- Ataque de confianza

- Desbordamiento del búfer

- Man in the middle

- Redireccionamiento de puertos

10. ¿Cuál de las siguientes es una característica importante del malware «virus»?

- Una vez instalado en un sistema del host, un virus se propaga automáticamente a otros sistemas.

- Un virus puede ejecutarse de forma independiente del sistema del host.

- El malware «virus» se distribuye solo por Internet.

- Un virus es activado por un evento en el sistema del host.

11. ¿Qué tipo de ataque de seguridad intentaría un desbordamiento del búfer?

- Scareware

- Reconocimiento

- Ransomware

- DoS

12. ¿Cuáles son dos métodos de evasión que utilizan los hackers? (Elija dos opciones).

- Cifrado

- Suplantación de identidad

- Agotamiento de recursos

- Escaneando

- Ataque de acceso

Cifrado y tunelizado: ocultar o codificar el contenido del malware

Agotamiento de recursos: mantiene el dispositivo host demasiado ocupado como para detectar la invasión

Fragmentación de tráfico: divide el malware en varios paquetes

Interpretación errónea a nivel de protocolos: se escabulle por el firewall

Pivoting: utiliza un dispositivo de red comprometido para intentar acceder a otro dispositivo

Rootkit: permite que el hacker no sea detectado y esconde el software instalado por el hacker

13. ¿Qué tipo de malware tiene como objetivo principal propagarse a toda la red?

- Caballo de Troya

- Botnet

- Gusano

- Virus

14. De las siguientes opciones, ¿cuál hace referencia a una causa de un desbordamiento de búfer?

- Enviar conexiones repetidas, como Telnet, a un dispositivo en particular y, de esta manera, denegar otras fuentes de datos

- Intentar escribir una cantidad de datos en una ubicación de la memoria superior a la que esa ubicación puede contener

- Enviar mucha información a dos o más interfaces del mismo dispositivo, lo que ocasiona la pérdida de paquetes

- Descargar e instalar muchas actualizaciones de software al mismo tiempo

- Implementar una contramedida de seguridad para mitigar un caballo de Troya

15. ¿Cuál es el término utilizado cuando una parte maliciosa envía un correo electrónico fraudulento disfrazado como fuente legítima y confiable?

- Suplantación de identidad

- Troyano

- Puerta trasera

- Vishing

16. ¿Cuál es el término que se utiliza para describir un correo electrónico dirigido a una persona específica empleada en una institución financiera?

- Vishing

- Correo no deseado

- Suplantación de objetivo

- Spyware

- Suplantación de identidad focalizada

Es un campo de 24 bits, lo cual es demasiado pequeño.

Es texto sin cifrar y legible.

Es estático, por lo que los flujos de claves idénticas se repiten en una red ocupada.

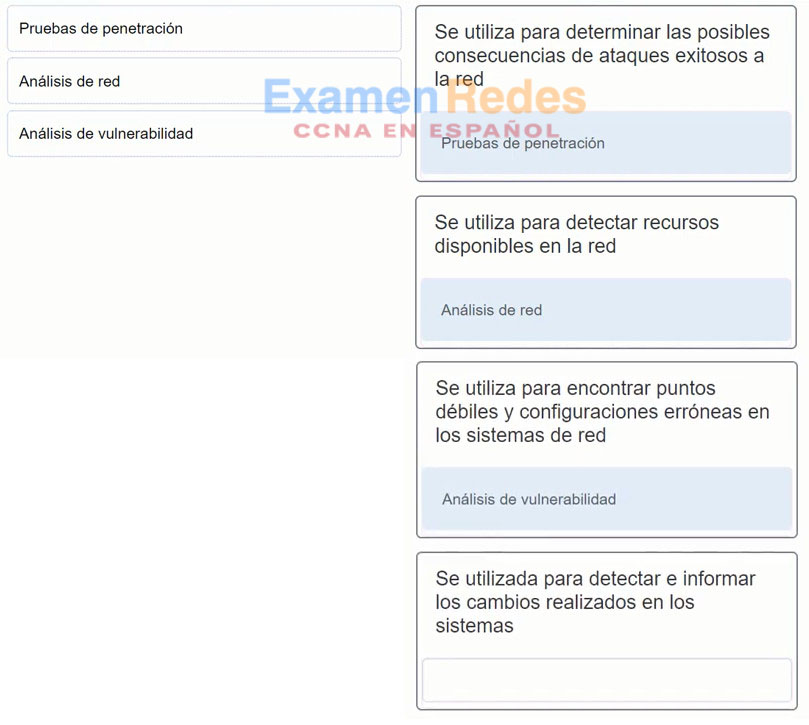

17. Una la técnica de prueba de seguridad de red con cómo se utiliza para probar la seguridad de red. No se utilizan todas las opciones.

Coloque las opciones en el orden siguiente:

| Prueba de penetración | Se utiliza para determinar las posibles consecuencias de ataques exitosos a la red |

| Análisis de red | Se utiliza para detectar recursos disponibles en la red |

| Análisis de vulnerabilidad | Se utiliza para encontrar puntos débiles y configuraciones erróneas en los sistemas de red |

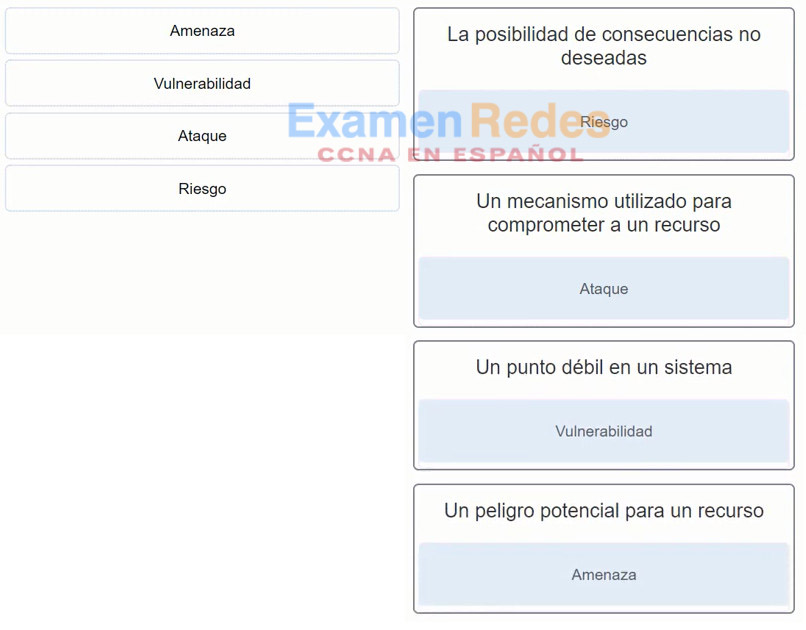

18. Una el concepto de seguridad con la descripción.

19. ¿Cuáles son los tres componentes principales de un ataque de gusano? (Elija tres opciones).

- Un mecanismo de penetración

- Una vulnerabilidad habilitante

- Una carga útil

- Una vulnerabilidad que infecta

- Un mecanismo de propagación

- Un mecanismo de sondeo

20. ¿Cuáles son tres técnicas utilizadas en ataques de ingeniería social? (Elija tres opciones).

- Vishing

- Desbordamiento del búfer

- Envío de correo no deseado

- Suplantación de identidad

- Pretexting

- Man-in-the-middle

21. Una persona mayor recibe una advertencia en la computadora que indica que el registro del sistema operativo está dañado y que debe hacer clic en un enlace en particular para repararlo. ¿Qué tipo de malware se utiliza para que el usuario tenga la impresión de que su computadora corre peligro?

- DoS

- Suplantación de identidad

- Scareware

- Adware

22. ¿Qué es un barrido de ping?

- Una técnica de exploración que examina un rango de números de puertos TCP o UDP en un host para detectar servicios de escucha.

- Una técnica de exploración de redes que indica cuáles son los hosts que están activos en un rango de direcciones IP.

- Una aplicación de software que permite la captura de todos los paquetes de red que se envian a través de una LAN.

- Un protocolo de consulta y respuesta que identifica información acerca de un dominio, incluidas las direcciones que se asignan a ese dominio.

23. ¿Qué tipo de violación a la seguridad por caballo de Troya utiliza la computadora de la víctima como el dispositivo de origen para lanzar otros ataques?

- FTP

- Proxy

- Envío de datos

- Dos

24. ¿Qué tipo de hacker encuentra como fuente de motivación la protesta contra asuntos políticos y sociales?

- Agente de vulnerabilidad

- Ciberdelincuente

- Hacktivista

- Script kiddie

25. Un usuario quiere saber cómo darse cuenta de que una computadora ha sido infectada con malware. ¿Cuáles son las conductas comunes malware ? (Elija dos opciones).

- No se emite ningún sonido cuando se reproduce un CD de audio.

- La computadora emite un silbido cada vez que se utiliza el sacapuntas.

- La computadora responde cada vez con más lentitud.

- La computadora se congela y es necesario reiniciarla.

- La computadora emite un pitido una vez durante el proceso de arranque.

26. ¿Cuál es la motivación de un atacante de sombrero blanco?

- Aprovechar cualquier vulnerabilidad para beneficio personal ilegal.

- Detectar debilidades en la red y los sistemas para mejorar su nivel de seguridad.

- Estudiar los sistemas operativos de diversas plataformas para desarrollar un nuevo sistema.

- Ajustar los dispositivos de red para mejorar su rendimiento y eficiencia.

27. Una empresa paga una suma importante de dinero a los hackers con el fin de recuperar el control de un servidor de correo electrónico y datos. ¿Qué tipo de ataque de seguridad utilizaron los hackers?

- Dos

- Spyware

- Caballo de Troya

- Ransomware

28. ¿Cuál es el objetivo principal de un ataque DoS?

- Evitar que el servidor de destino pueda controlar solicitudes adicionales.

- Obtener todas las direcciones de la libreta de direcciones dentro del servidor.

- Facilitar el acceso a redes externas.

- Examinar los datos en el servidor de destino.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes