Última actualización: diciembre 15, 2024

IT Essentials ( Version 7.00) – Examen de práctica para la certificación A+ 220-1002 de IT Essentials

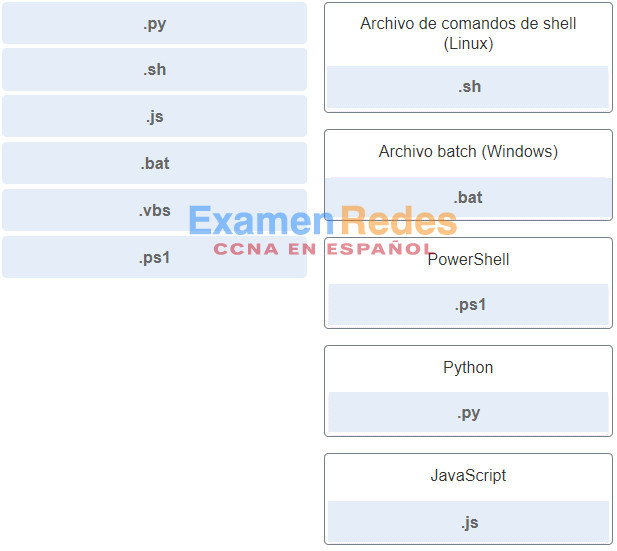

1. Una el lenguaje de programación con la extensión del nombre del archivo de comandos. No se utilizan todas las opciones.

Utiliza una extensión de archivo .sh.

El archivo batch, de Windows, utiliza una extensión de archivo .bat.

PowerShell utiliza una extensión de archivo .ps1.

Python utiliza una extensión de archivo .py.

Javascript utiliza la extensión de archivo .js.

VBScript utiliza una extensión de archivo .vbs.

2. ¿Cuáles son las dos ubicaciones de almacenamiento que contienen datos persistentes que pueden ser utilizados por especialistas en informática forense? (Elija dos opciones).

- Caché

- Unidades de estado sólido

- RAM

- Unidades de disco duro

- Registros de la CPU

3. ¿En qué dos situaciones es más probable que un técnico tenga que realizar la instalación limpia de un sistema operativo si no se realizó una copia de seguridad? (Elija dos opciones).

- Cuando se transfiere la PC a una red diferente.

- Cuando el sistema operativo existente está dañado.

- Cuando se requiere la actualización del software de seguridad existente.

- Cuando un usuario requiere acceso a una impresora nueva.

- Cuando se instala un disco duro de repuesto nuevo en la PC.

4. ¿Cuáles son las dos precauciones que pueden ayudar a prevenir la ingeniería social? (Elija dos opciones).

- Acompañar a todas las visitas.

- Guardar bien su contraseña debajo del teclado.

- Solicitar siempre una forma de identificación a las personas desconocidas.

- Requerir siempre la configuración de un nombre de usuario y contraseña.

- No permitir la entrada de ningún cliente al lugar de trabajo.

5. ¿Cuáles son las dos pautas adecuadas para crear contraseñas seguras? (Elija dos opciones).

- Incluir letras, números y símbolos.

- Cambiar la contraseña una vez al año.

- Las contraseñas solo deben contener símbolos.

- Utilizar ocho caracteres como mínimo.

- Utilizar solo mayúsculas y valores numéricos en las contraseñas.

6. Un técnico de soporte trata con un cliente enfadado. ¿Cuáles son los dos enfoques que debe adoptar el técnico en su trato con el cliente? (Elija dos opciones).

- Intentar reorientar la conversación hacia la resolución del problema.

- Hacer preguntas de carácter social para que el cliente aparte su atención del problema.

- Responderle al cliente con el mismo nivel de enfado.

- Transferir inmediatamente al cliente a un técnico de un nivel superior.

- Dejar que el cliente explique el problema sin interrumpirlo.

7. Un técnico que trabaja en una PC descubre algo que sospecha que es actividad ilegal. ¿Cuáles son los tres datos que deben registrarse de inmediato? (Elija tres opciones).

- Detalles de todos los usuarios anteriores de la PC.

- Especificaciones técnicas de la PC.

- El motivo por el cual el técnico accedió a la PC.

- Evidencia de la presunta actividad ilegal.

- Ubicación de la PC.

- Duración de la presunta actividad ilegal.

8. Un asistente administrativo intenta vincular un mouse y teclado Bluetooth a una computadora. El teclado no funciona, pero el mouse sí. ¿Cuáles de los siguientes son dos problemas que podrían provocar esta situación? (Elija dos opciones).

- La conexión wifi está desactivada.

- El Bluetooth está desactivado.

- La batería del teclado está agotada.

- El teclado está demasiado lejos de la computadora.

- La tecla Bloq Num se pulsó involuntariamente.

9. ¿Cuáles son las dos funciones o tareas asociadas a los técnicos de nivel dos? (Elija dos opciones).

- priorización de llamadas entrantes según su gravedad

- información de diagnóstico de recopilación de la computadora de un cliente

- actualización remota de los controladores y software en las computadoras del cliente

- desarrollo de un informe de problema a un técnico de alto nivel

- recolección de información del cliente para iniciar una solicitud de trabajo

10. Un usuario descubre que al iniciar un archivo de actualización de Windows descargado, Windows Update falla. ¿Cuáles de las siguientes son dos posibles causas de esto? (Elija dos opciones).

- La actualización requiere una actualización anterior que no está instalada.

- Las definiciones de virus están desactualizadas.

- El disco duro presenta una falla.

- El firewall de Windows está desactivado.

- El archivo de actualización descargado está dañado.

11. Un almacén de un centro de compras utiliza una red inalámbrica para proporcionar acceso a internet para tres tabletas. La autenticación al router inalámbrico se configuró como WEP de 128 bits. Recientemente, los empleados de la tienda han notado que la conexión a internet se está volviendo más lenta. El administrador de red del centro de compras revisa los registros del router inalámbrico y advierte que muchos dispositivos que no son de almacenamiento están asociados con el router. ¿Cuáles son las dos acciones que el administrador de red puede realizar para mejorar la seguridad del acceso a la red inalámbrica? (Elija dos opciones).

- Cambiar al protocolo WEP de 152 bits

- Utilizar un SSID de 32 caracteres de largo

- Asegurarse de que la clave compartida se genere de modo aleatorio

- Cambiar el WEP por el protocolo WPA2

- Utilizar la función de filtrado de direcciones MAC

12. Un usuario está caminando en el parque de una ciudad. El usuario desea llamar a su casa, pero no puede obtener una señal de telefonía móvil confiable. ¿Cuáles son las dos posibles causas de la mala cobertura móvil? (Elija dos opciones).

- El auricular Bluetooth está desemparejado.

- No hay suficientes torres celulares en el área.

- El servicio de ubicación está desactivado.

- El usuario está ubicado entre las áreas de cobertura del proveedor.

- La distancia al punto de acceso Wi-Fi más cercano está demasiado lejos.

13. Un técnico de TI de una compañía de servicios ha brindado soporte remoto amplio de TI con implementación de productos para un cliente. Una vez finalizado el contrato, se presenta una queja contra el técnico de TI por no seguir la política de la compañía al enviar correos electrónicos no solicitados sobre servicios y productos que no están relacionados con el contrato. ¿Qué dos cosas debió haber hecho diferente el técnico de soporte de TI? (Elija dos opciones).

- El técnico de TI debió haberle pedido permiso a un supervisor para enviar correos electrónicos al cliente.

- El técnico de TI debió haber investigado la política de la compañía sobre la comunicación personal con los clientes mientras se trabaja para la compañía.

- El técnico de TI debió haber utilizado el cifrado para ocultar el propósito de los correos electrónicos.

- El técnico de TI debió haberle preguntado al cliente si estaba interesado en recibir información sobre otros servicios y productos nuevos.

- El técnico de TI debió haber agregado al cliente a una carta en cadena con muchos destinatarios.

14. Una compañía de seguridad de terceros realiza una auditoría de seguridad de una compañía y recomienda que la empresa utilice el protocolo de escritorio remoto. ¿Cuáles de las siguientes son dos características del protocolo de escritorio remoto (RDP) de Microsoft? (Elija dos opciones).

- RDP utiliza una sesión cifrada.

- RDP es un protocolo de terminal virtual de red de línea de comandos.

- RDP se conecta al puerto TCP 3389.

- RDP se conecta al puerto TCP 22.

- RDP requiere un cliente de Windows.

15. ¿Qué tecla o secuencia de teclas puede presionar el usuario durante el proceso de arranque para iniciar un equipo Windows con la última configuración válida conocida?

- F12

- Alt-Z

- Tecla de Windows

- F8

- F1

16. Un técnico nota que una aplicación no responde a los comandos y que la PC parece responder con lentitud cuando se abren aplicaciones. ¿Cuál es la mejor herramienta administrativa para forzar la liberación de recursos del sistema por parte de la aplicación que no responde?

- Restaurar sistema

- Administrador de tareas

- Visor de eventos

- Agregar o quitar programas

17. Un técnico trabaja en la resolución de un problema de seguridad informática. La PC se vio afectada por un atacante debido a que el usuario tenía una contraseña no segura. ¿Qué medida preventiva debe tomar el técnico para evitar ese tipo de ataques en el futuro?

- Examinar la PC con un software de protección.

- Verificar la seguridad física de todas las oficinas.

- Revisar que la PC cuente con los últimos parches y actualizaciones del OS.

- Asegurarse de que se haga cumplir la política de seguridad.

18. ¿Cuál es el primer paso que debe realizar un técnico al prepararse para trabajar en el interior de una PC?

- Desconectar la PC de la red.

- Quitar los dispositivos externos, como el mouse.

- Desconectar la PC de la alimentación.

- Quitar la fuente de energía.

19. ¿Cuál es una de las características que pueden utilizar los administradores para evitar que usuarios no autorizados se conecten a un punto de acceso inalámbrico?

- Firewall de software

- Filtrado MAC

- Encriptación de WPA

- Servidor proxy

20. Un usuario está configurando un punto de acceso inalámbrico y desea evitar que los vecinos descubran la red. ¿Qué acción debe realizar el usuario?

- Deshabilitar la transmisión del SSID.

- Habilitar la encriptación WPA.

- Configurar un servidor DNS.

- Configurar los parámetros de la DMZ.

21. ¿Cuál es una posible situación en la que podría ser necesario arrancar Windows 7 desde un dispositivo USB, un CD o un DVD?

- Para reparar el sistema.

- Para deshabilitar servicios en segundo plano.

- Para eliminar claves del registro.

- Para realizar particiones del disco duro.

22. ¿Qué tipo de sistema de archivos permite la utilización de archivos de más de 5 GB y se usa principalmente en discos duros internos?

- exFAT

- NTFS

- FAT32

- CDFS

- FAT64

23. ¿Qué cuenta de usuario se debe utilizar únicamente para llevar a cabo la administración del sistema y no se debe utilizar de forma regular?

- Usuario estándar

- Usuario avanzado

- Administrador

- Invitado

24. ¿Qué utilidad de Windows puede utilizarse para programar una copia de seguridad periódica para propósitos de mantenimiento preventivo?

- Administrador de tareas de Windows

- Liberador de espacio en disco

- Programador de tareas de Windows

- Restaurar sistema

25. Tras recibir quejas de los usuarios, un técnico identifica que el servidor Web de la universidad funciona muy lentamente. Al revisar el servidor, descubre una cantidad inusualmente elevada de solicitudes de TCP provenientes de varias ubicaciones en Internet. ¿Cuál es el origen del problema?

- Hay un ataque de reproducción en curso.

- El servidor está infectado con un virus.

- El ancho de banda no es suficiente para conectarse al servidor.

- Hay un ataque de DDoS en curso.

26. ¿Cuál de estas afirmaciones sobre los puntos de restauración es verdadera?

- Una vez que se utiliza Restaurar sistema para restaurar un sistema, el cambio es irreversible.

- Siempre se deben crear puntos de restauración antes de realizar modificaciones a un sistema.

- Los puntos de restauración recuperan archivos de datos dañados o eliminados.

- Los puntos de restauración realizan copias de seguridad de los archivos de datos personales.

27. ¿Qué configuración se debe activar para compartir una impresora en Windows 7?

- Compartir

- Compartir esta impresora

- Uso compartido de archivos e impresoras

- Firewall de Windows

28. Una empresa desea configurar la seguridad de los dispositivos móviles que se utilizan en la organización. La política de seguridad establece que los únicos que pueden acceder a los datos de la empresa que se encuentran en los dispositivos móviles son los empleados. ¿Qué característica de seguridad de los dispositivos móviles se puede utilizar para asegurar que los datos de la empresa queden completamente inaccesibles en caso de que un dispositivo se pierda o lo roben?

- Bloqueo por código de acceso

- Borrado remoto

- Bloqueo remoto

- Espacio aislado

29. Un usuario solo puede acceder a los archivos que necesita para realizar una tarea específica. ¿Qué tipo de práctica de seguridad se aplica en este caso?

- Principio de privilegios mínimos

- Principio de privilegios máximos

- Principio de privilegios

- Principio de privilegios necesarios

30. ¿Qué tipo de malware se camufla como un programa legítimo?

- Troyano

- Adware

- Spyware

- Gusano

31. ¿Qué amenaza de seguridad oculta de los programas antivirus los recursos que utiliza?

- Gusano

- Troyano

- Spyware

- Rootkit

32. ¿Cuál de estas afirmaciones sobre la instalación de un sistema operativo de 32 bits en una arquitectura x64 es correcta?

- El OS puede responder a más de 128 GB de memoria.

- Esta combinación proporciona mayor seguridad.

- El OS se ejecuta correctamente.

- El OS siempre utiliza toda la RAM disponible.

33. Un técnico lleva a cabo la resolución de problemas en una computadora portátil con Windows 7 que demora significativamente más de lo esperado al realizar una búsqueda de archivos. ¿Cuál es la causa posible?

- No se establecieron permisos de archivos.

- El tipo de disco es básico.

- El tipo de disco es dinámico.

- El sistema de archivos está dañado.

- El servicio de índice no está en ejecución.

34. Un usuario recibe un correo electrónico en el que se le solicita la verificación de la contraseña utilizada para acceder a archivos bancarios. ¿Qué tipo de amenaza de seguridad es esta?

- Virus

- Ingeniería social

- Malware

- Suplantación de identidad (phishing)

35. Un técnico lleva a cabo la resolución de problemas en una estación de trabajo en un dominio que se infectó con un virus. ¿Cuál es el primer paso que debe dar el técnico para limpiar la estación de trabajo infectada?

- Desconectar la estación de trabajo de la red.

- Deshabilitar la restauración del sistema.

- Actualizar el software antivirus.

- Ejecutar el software antivirus.

36. Un técnico necesita destruir de forma permanente datos que se encuentran en algunas unidades antes de desecharlas. ¿Cuál es la forma más adecuada de hacerlo?

- Particionar los discos duros.

- Romper los platos de las unidades con un martillo.

- Realizar un formato completo.

- Sobrescribir las unidades.

37. Un empleado de limpieza intenta ingresar a un laboratorio informático, pero el personal de recepción le niega la entrada debido a que no hay ninguna limpieza programada para ese día. ¿Qué tipo de ataque acaba de evitarse?

- Troyano

- Suplantación de identidad (phishing)

- Espiar por encima del hombro

- Búsqueda de redes inalámbricas abiertas

- Ingeniería social

38. Una compañía reemplazó cinco computadoras de escritorio en el departamento de contabilidad y finanzas por PC nuevas. El plan es donar las PC recuperadas en un estado completamente funcional a una organización comunitaria sin fines de lucro. ¿Qué puede hacer la compañía para asegurarse de que no se pueda acceder a los datos financieros confidenciales una vez que se donen las PC?

- Eliminar todos los archivos y directorios de los discos duros.

- Eliminar los datos de los discos duros en forma permanente utilizando software especializado.

- Realizar un formato de alto nivel en los discos duros.

- Perforar los platos de los discos duros.

39. Un técnico está por instalar y configurar una red inalámbrica en una sucursal pequeña. ¿Cuál es la primera medida de seguridad que el técnico debe aplicar de forma inmediata al encender el router inalámbrico?

- Habilitar el filtrado de direcciones MAC en el router inalámbrico.

- Configurar la encriptación del router inalámbrico y de los dispositivos inalámbricos conectados.

- Cambiar el nombre de usuario y contraseña predeterminados en el router inalámbrico.

- Deshabilitar la transmisión del SSID de la red inalámbrica.

40. ¿Qué proporciona la memoria virtual a un sistema operativo?

- Un aumento de la velocidad de acceso a la RAM

- Almacenamiento temporal de datos hasta que haya RAM suficiente para procesarlos

- Un aumento del almacenamiento de datos

- La creación de particiones virtuales en el disco duro

41. ¿Qué herramienta de administración de discos examina los archivos imprescindibles de un sistema operativo y reemplaza los archivos dañados?

- Comprobador de archivos de sistema

- Optimizar unidades

- ScanDisk

- Liberador de espacio en disco

- Chkdsk

42. Un técnico necesita verificar la configuración del sistema en una computadora remota para asegurarse de que sea compatible con una nueva actualización de software que se envíe. El técnico utilizará una cuenta de administrador para iniciar sesión y para iniciar una sesión del usuario en la computadora remota. ¿Qué herramienta de Windows utilizará el técnico para lograr esto?

- Cliente de acceso remoto de Windows VPN

- Servicios de uso compartido de archivos de Windows

- Escritorio remoto de Windows

- Asistente de actualización de Windows

43. Un viajero de negocios se conecta a una red inalámbrica con autenticación abierta. ¿Qué debe hacer el viajero para proteger los datos confidenciales cuando se conecta a los servicios para empresas?

- Conectarse con una VPN.

- Configurar una dirección IP, una máscara de subred y un gateway predeterminado de forma manual.

- Cambiar la configuración de firewall de Windows.

- Cambiar el perfil de ubicación de red a público.

44. Una corporación se expandió para incorporar varias oficinas remotas en todo el mundo. ¿Qué tecnología debe utilizarse para permitir que las oficinas remotas se comuniquen y compartan los recursos de red de forma privada?

- Escritorio remoto

- Recursos compartidos de administración

- VPN

- Asistencia remota

45. Un usuario informa que una computadora funciona lentamente, que se pierden archivos y otros no se pueden abrir. El técnico sospecha que puede haber problemas con el disco duro. ¿Qué debe hacerse para proteger los datos que hay en la computadora y para determinar el origen del problema sin correr el riesgo de que se produzca una falla total de la unidad?

- Ejecutar chkdsk y, luego, realizar copias de respaldo de todos los archivos importantes.

- Realizar copias de respaldo de todos los archivos importantes y, luego, reemplazar el disco duro.

- Realizar copias de respaldo de todos los archivos importantes y, luego, ejecutar chkdsk .

- Ejecutar el comando format y, luego, reemplazar el disco duro.

- Ejecutar chkdsk y, luego, format .

46. Un usuario notifica a un técnico de computación que en una computadora Apple no se crean copias de respaldo automáticas. ¿Qué es lo primero que debe revisar el técnico?

- Si hay espacio disponible en la unidad local.

- Si el disco remoto está habilitado.

- Si Time Machine está activada.

- La correcta configuración de fecha y hora.

47. Un usuario ha usado un smartphone durante varias horas, pero las aplicaciones del dispositivo ya no responden. ¿Qué acción debería realizar el usuario?

- Volver a ajustar las configuraciones.

- Reiniciar el dispositivo.

- Restaurar el sistema operativo móvil desde una copia de respaldo.

- Restablecer los valores predeterminados del dispositivo.

48. ¿En qué circunstancias se usaría la opción PXE al reparar una computadora?

- La pantalla no se puede ver claramente.

- La computadora necesita un sistema operativo de reemplazo.

- Una aplicación instalada recientemente hizo el sistema funcione con errores.

- No hay respuesta del mouse o del teclado.

49. Una auditoría de seguridad para la oficina de recursos humanos descubre que la mayoría de los empleados dejan la información confidencial en la pantalla cuando están fuera de la oficina por un período breve. ¿Qué enlace al panel de control de Windows debe utilizarse para que el monitor muestre un protector de pantalla después de unos minutos de inactividad y requiera que el usuario vuelva a autenticarse?

- Centro de redes y recursos compartidos

- Personalización

- Administrador de dispositivos

- Firewall de Windows

50. Recientemente, una empresa ha implementado Active Directory y ahora una estación de trabajo no puede conectarse a un recurso de red. Un técnico toma medidas correctivas con la modificación de las configuraciones de la política de grupo. ¿Qué comando debería usar el técnico para sincronizar la estación de trabajo con las configuraciones nuevas?

- gpupdate

- rstrui

- runas

- tasklist

- gpresult

runas : ejecuta un programa o una herramienta con diferentes permisos.

rstrui : inicia la utilidad Restaurar sistema.

gpresult : muestra las configuraciones de las políticas de grupo.

gpupdate : actualiza las configuraciones de las políticas de grupo.

tasklist : muestra las aplicaciones que están en ejecución en ese momento.

51. En un sistema operativo Linux, ¿qué componente interpreta los comandos de usuario y los reenvía al sistema operativo?

- Shell

- CLI

- Programa de aplicación

- Kernel

CLI : interfaz de línea de comandos, acepta los comandos del usuario.

shell : un programa que interpreta los comandos del usuario y los pasa al sistema operativo.

kernel : gestiona la asignación de CPU y RAM a los procesos, las llamadas del sistema y los sistemas de archivos.

programa de aplicación : es un programa para diversas aplicaciones.

52. En Linux y OS X, ¿qué comando de la CLI se puede usar para mostrar el nombre del directorio actual?

- ps

- pwd

- chmod

- sudo

ps : indica el proceso que se está ejecutando en el sistema.

pwd : muestra el nombre del directorio actual.

sudo : ejecuta un comando como otro usuario.

chmod : modifica los permisos de archivo

53. Un virus infectó varias computadoras en una oficina pequeña. Se determina que el virus se propagó por una unidad USB que se compartía entre los usuarios. ¿Qué se puede hacer para evitar este problema?

- Configurar el software antivirus para que examine los medios extraíbles.

- Cambiar las contraseñas de las computadoras.

- Destruir la unidad USB.

- Activar el firewall de Windows.

54. Un usuario informa que un archivo se compartió específicamente con otro usuario de la red, pero el otro usuario abre el archivo y no puede guardarlo después de haberlo editado. ¿Cuál es la causa probable?

- El archivo se eliminó.

- El usuario compartió el documento con permisos de lectura.

- El usuario olvidó compartir la carpeta principal.

- El archivo tiene habilitado el atributo Archivo.

55. Un cliente le explica a un técnico un problema que tiene con una computadora. El técnico reconoce el problema antes de que el cliente finalice la explicación. ¿Qué debe hacer el técnico?

- Esperar de forma respetuosa que el cliente termine de explicar el problema.

- Solicitarle al cliente que repita el problema de modo que pueda registrarlo y verificar todos los datos.

- Comenzar a trabajar en la computadora mientras escucha al cliente al mismo tiempo.

- Interrumpir al cliente e informarle que sabe cuál es el problema.

56. La PC con sistema operativo Windows de un usuario se apaga abruptamente debido a una pérdida repentina de energía. Luego, el usuario informa que la estación de trabajo perdió varios archivos. Un técnico de soporte sospecha que parte del disco duro podría estar dañada. ¿Qué utilidad de Windows puede utilizar el técnico para analizar el disco duro y hacer reparaciones si es necesario?

- Desfragmentador de disco

- Chkdsk

- Liberador de espacio en disco

- Verificación del archivo de sistema

57. Un usuario llama al servicio de soporte técnico e informa que la estación de trabajo, cuando se enciende, muestra mensajes de error sobre un disco de sistema no válido o un disco de arranque no válido. Cuando un técnico llega a la oficina, el usuario menciona que la estación de trabajo funcionaba bien el día anterior. El técnico verifica la estación de trabajo y se asegura de que el cable esté firmemente conectado entre el disco duro y la placa madre. ¿Cuál es la otra causa probable del problema?

- Algunos de los archivos del sistema operativo pueden estar dañados.

- El MBR/GPT está dañado.

- Un controlador de dispositivo instalado recientemente no es compatible con el controlador de arranque.

- El servicio de arranque no puede iniciarse.

58. Un usuario llama al servicio de soporte técnico e informa que, cuando la estación de trabajo está encendida, aparecen mensajes de error que indican que el disco del sistema no es válido o el disco de arranque no es válido. Cuando un técnico llega a la oficina, el usuario menciona que la estación de trabajo funcionaba bien el día anterior. El técnico sospecha que el MBR está dañado. ¿Qué proceso puede utilizar el técnico para verificar y reparar el MBR?

- Ejecutar el comando bootrec .

- Ejecutar el comando chkdsk .

- Arrancar la estación de trabajo en modo seguro.

- Ejecutar el comando sfc .

59. Un usuario informa que una aplicación se bloqueó. El técnico prueba algunas otras aplicaciones en la PC y descubre que ninguna de ellas comienza normalmente o que se bloquean poco después de iniciar. ¿Cuál de las siguientes es una causa posible del problema?

- El firewall de Windows está desactivado para el perfil de redes privadas.

- Un virus infectó la computadora.

- Las aplicaciones necesitan actualizaciones de los proveedores de software.

- El disco duro presenta una falla.

60. Un usuario llama al servicio de soporte técnico e informa que aparece una alerta de seguridad en la pantalla sobre un intento de ingreso de malware en la PC. ¿Qué directiva debe darle el técnico al usuario?

- Cerrar el software cliente de correo electrónico

- Examinar la computadora para eliminar el malware

- Activar el firewall de Windows

- Detener la conexión de red inalámbrica o cableada inmediatamente

61. Un usuario está comprando en un centro comercial y recibe una notificación sobre la entrada de un correo electrónico nuevo en su teléfono inteligente. El usuario se pregunta cómo se entregó el mensaje del correo electrónico si la función de uso de datos está desactivada. El usuario nota que el teléfono inteligente está conectado a la red de la cafetería, dentro del centro comercial, mediante Wi-Fi. ¿Qué causó esta conexión?

- El proveedor del servicio del teléfono inteligente proporciona conexiones WiFi dentro del centro comercial.

- El punto de acceso Wi-Fi de la cafetería utiliza el mismo canal que el usuario del teléfono inteligente.

- El teléfono inteligente está configurado para conectarse automáticamente a las redes Wi-Fi disponibles.

- El punto de acceso Wi-Fi de la cafetería usa la configuración personal de WPA2.

62. Un usuario asistió a la boda de un compañero de trabajo y tomó imágenes con un teléfono inteligente. El usuario recibe llamadas telefónicas de varios colegas el día siguiente y se sorprende al enterarse de que estas imágenes ahora aparecen en varias páginas web. ¿Cuál de las siguientes es una posible causa del incidente?

- El teléfono inteligente está configurado para cargar archivos automáticamente a la carpeta de grupo del compañero de trabajo.

- Se ha hackeado la cuenta de usuario del servicio en la nube.

- Se ha atacado la contraseña del teléfono inteligente.

- El teléfono inteligente envió las imágenes a los sitios web por error.

63. Un estudiante está corriendo en el parque de una ciudad. El estudiante tiene una aplicación en el teléfono inteligente que realiza un seguimiento de la actividad física. El estudiante recibe una notificación de que se ha recibido un nuevo correo electrónico y se detiene para leerlo. Sin embargo, la aplicación de correo electrónico tarda en responder. ¿Cuál es el motivo por el cual la aplicación se abre lentamente?

- La aplicación de seguimiento de actividad física utiliza el servicio de GPS.

- El sistema operativo del teléfono inteligente está congelado.

- La aplicación de correo electrónico requiere una gran cantidad de RAM.

- El teléfono inteligente no puede desencriptar el mensaje de correo electrónico.

64. Un usuario informa que la PC muestra un mensaje de advertencia. El mensaje de advertencia indica que la computadora está infectada por un virus. Un técnico viene con una unidad USB que contiene un programa de detección y eliminación de malware. ¿Qué debe hacer el técnico antes de ejecutar el programa?

- Realizar una copia de respaldo de los datos

- Desconectar la unidad de disco duro

- Arrancar la computadora en modo seguro

- Cambiar la configuración del BIOS para que la unidad USB tenga capacidad de arranque

65. Un usuario informa que una PC con Windows 10 muestra un mensaje de advertencia. El mensaje de advertencia indica que la computadora está infectada por malware. Un técnico llega a la oficina y se asegura de que la PC esté desconectada de todas las redes cableadas e inalámbricas. ¿Qué debe hacer el técnico luego de investigar más el incidente?

- Guardar el archivo de registro en medios extraíbles

- Desconectar la unidad de disco duro

- Arrancar la computadora en modo seguro

- Mover el malware a la carpeta de elementos en cuarentena

66. Todas las computadoras con Windows 10 en una pequeña empresa publicitaria se configuran con el servicio de restauración del sistema. Una de las computadoras fue infectada por malware mientras un empleado navegaba en internet. El administrador de TI escanea el sistema y elimina el malware de la carpeta de elementos en cuarentena. ¿Qué debe hacer el administrador para completar el proceso de corrección?

- Deshabilitar el servicio de restauración del sistema

- Eliminar todos los puntos de restauración

- Crear un punto de restauración

- Restaurar el sistema desde una copia de respaldo

67. El usuario de un dispositivo móvil descarga e instala una aplicación. Una vez que se instala la aplicación, el dispositivo móvil de Android se inmoviliza. ¿Cuál es la causa del problema?

- Se debe reemplazar el sistema operativo móvil.

- Se necesitan aplicaciones adicionales para que la aplicación funcione correctamente.

- La aplicación necesita una actualización.

- La aplicación no es compatible con el dispositivo.

68. Cuando un usuario intenta ejecutar un programa, se muestra un mensaje que indica que falta o que se dañó un archivo DDL. ¿Cuál de las siguientes opciones permite solucionar el problema?

- Ejecutar sfc /scannow en modo seguro.

- Volver a instalar los controladores correctos.

- Utilizar el comando msconfig para ajustar la configuración de inicio del programa.

- Ejecutar la reparación de inicio de Windows.

69. Un administrador de servidores necesita configurar un dispositivo de red antiguo de manera remota. El dispositivo de red heredado solo admite una conexión de sesión de texto sin formato. ¿Qué herramienta de acceso remoto debe utilizarse?

- Cliente de escritorio remoto de Windows

- Cliente SSH

- Cliente de asistencia remota de Windows

- Cliente Telnet

70. Un programador está construyendo una secuencia de comandos que probará una condición de verdadero o falso. ¿Qué tipo de datos usaría el programador?

- float

- int

- char

- bool

int representa números enteros.

char representa caracteres.

float representa números decimales.

strings representa caracteres alfanuméricos.

bool representa verdadero o falso.

71. Un programador necesita automatizar los procesos y las tareas en un sistema operativo. ¿Qué herramienta usaría el programador para crear un archivo de comandos?

- Editor de texto

- Herramienta de automatización ejecutable

- Compilador

- Operador de comparación

72. Un usuario tiene una PC infectada con un spyware. ¿Qué debe hacerse después de que el spyware esté completamente eliminado?

- Ejecutar Windows Update

- Realizar una copia de respaldo completa

- Eliminar los archivos de restauración del sistema

- Ejecutar una desfragmentación de disco

73. Observe la ilustración. ¿En qué situación utilizaría esta pestaña un técnico?

- Cuando se utiliza una computadora portátil tanto en el trabajo con un protocolo DHCP como en el hogar con una dirección IP estática.

- Cuando se pretende que la PC utilice una conexión VPN y tenga acceso a internet mientras está conectada a través de la VPN.

- Cuando un está detrás de un firewall y se utiliza un software que necesita acceso a una red remota.

- Cuando no se pretende que el dispositivo utilice Internet.

74. Una compañía tiene una red inalámbrica para invitados disponible para que utilicen los visitantes mientras se encuentran en las instalaciones de la compañía. Un técnico advirtió que hay usuarios no autorizados que se conectan a esta red inalámbrica desde fuera de las instalaciones. ¿Qué acción puede realizarse para reducir las conexiones no autorizadas a la red inalámbrica para invitados y, a la vez, permitir que los visitantes se conecten de forma fácil y rápida sin requerir ayuda mientras se encuentran en las instalaciones de la compañía?

- Reducir el nivel de potencia de alcance.

- Deshabilitar la transmisión del SSID.

- Configurar la encriptación WPA.

- Habilitar el filtrado de direcciones MAC.

75. ¿Cuál es un ejemplo de aplicación web que utiliza la autenticación de varios factores?

- Un administrador de red debe deslizar una tarjeta para acceder a la sala de servidores corporativos.

- Un usuario inicia sesión en un sitio web de compras en línea y utiliza una tarjeta de crédito para realizar un pedido.

- Los trabajadores a distancia deben establecer una conexión de VPN a la empresa antes de iniciar sesión en el servidor web interno de la empresa.

- Un usuario asiste a una gran conferencia e intenta acceder a Google Gmail desde el sitio de la conferencia. El servicio Gmail envía un código de verificación al smartphone del usuario.

76. Un usuario llama al servicio de soporte con la siguiente situación. «Mi sistema operativo Windows cada día se ralentiza más y ahora demora una eternidad cargar una aplicación». ¿Qué consejo debe brindar el agente de soporte técnico al autor de la llamada?

- Crear una máquina virtual con un SO que admita la aplicación.

- Establecer los permisos de lectura y ejecución del archivo.

- Si se utiliza Windows, establecer el tiempo de espera de inactividad y el bloqueo de pantalla.

- Utilizar el defragmentador de disco para solucionar el problema.

77. ¿Cuál de las siguientes afirmaciones describe una partición activa?

- Con frecuencia se utiliza para organizar el almacenamiento de datos subdividiéndolo en 23 secciones lógicas.

- Es un estándar para el diseño de la tabla de partición del disco duro mediante identificadores únicos globales. Todas las particiones son primarias.

- Se utiliza para iniciar un sistema operativo de forma predeterminada.

- Es una sección física del disco duro. Puede contener un sistema operativo para iniciar el sistema, pero no puede subdividirse.

78. Un técnico de soporte desea actualizar un sistema a Windows 10, pero está inseguro acerca de si el hardware y el software del sistema existente son compatibles. ¿Qué herramienta o utilidad es la mejor opción para el usuario?

- Herramienta de migración de estado de usuario

- Asistente de actualización

- Obtener la aplicación Windows 10

- Asistente virtual Cortana

79. Un usuario intenta reparar, preparar y corregir imágenes de Windows y la imagen de recuperación dentro de la instalación del sistema operativo. ¿Cuál es el mejor comando de Windows que se debe seleccionar para realizar la tarea?

- bootrec

- path

- format

- DISM

- diskpart

80. Un técnico desea crear archivos de imagen del sistema personalizados que se instalarán en computadoras en la red. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- diskpart

- msinfo32

- mstsc

- dism

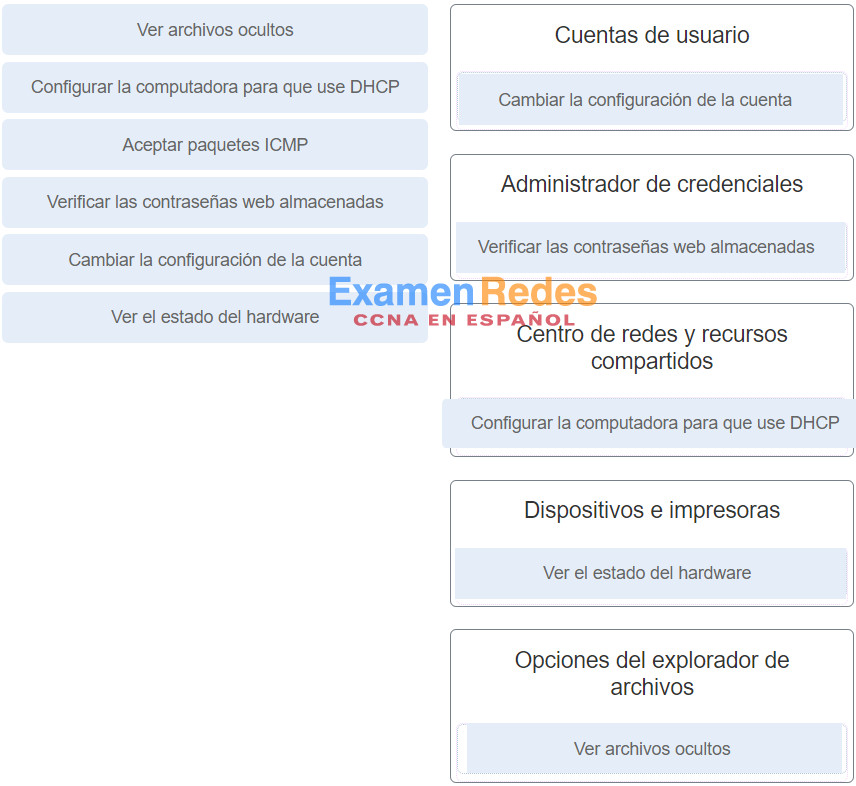

81. Una la tarea con la utilidad del panel de control de Windows 10. (No se utilizan todas las opciones).

82. ¿Cuáles son los tres dispositivos de seguridad biométrica? (Elija tres opciones).

- Lector de huellas digitales

- Dispositivo de reconocimiento de voz

- Llavero transmisor

- Tarjeta inteligente

- Escáner de retina

- Contraseña

83. ¿Cuáles de los siguientes son dos atributos de archivo en el entorno de Windows? (Elija dos opciones).

- Detalles

- General

- Archivo

- Seguridad

- Solo lectura

84. Un usuario compra un nuevo teléfono inteligente y está tratando de usar un auricular Bluetooth de alta calidad en el nuevo dispositivo. Sin embargo, los auriculares no están conectados al teléfono inteligente. ¿Cuáles son las tres configuraciones que el usuario debe verificar para solucionar el problema? (Elija tres opciones).

- La conexión Bluetooth está habilitada en el teléfono inteligente.

- El código PIN se introdujo correctamente.

- El puerto USB de los auriculares funciona.

- Los auriculares están encendidos.

- El servicio de autenticación está activado.

- La capacidad de la batería del teléfono inteligente es superior al 50 %.

El dispositivo Bluetooth está encendido.

El código PIN se introdujo correctamente.

La conexión Bluetooth está habilitada en el dispositivo móvil.

85. Una PC puede hacer ping correctamente fuera de la red local, pero no puede acceder a ningún servicio World Wide Web (WWW). ¿Cuál es la causa más probable de este problema?

- El Firewall de Windows bloquea el puerto 80.

- El Firewall de Windows bloquea el puerto 23 de manera predeterminada.

- La tarjeta de interfaz de red de la PC presenta una falla.

- La configuración del BIOS o de CMOS bloquea el acceso a la Web.

86. ¿Cuál de las siguientes preguntas es un ejemplo de una pregunta abierta que un técnico puede hacer durante la resolución de un problema de seguridad?

- ¿Qué síntomas tiene?

- ¿Está actualizado el software de seguridad?

- ¿Abrió archivos adjuntos a algún mensaje de correo electrónico sospechoso?

- ¿Realizó un proceso de detección de virus en la PC recientemente?

87. ¿En qué carpeta se suelen ubicar los archivos de aplicación para los programas de 32 bits en una computadora que ejecuta la edición 64 bits de Windows 7?

- C:\Usuarios

- C:\Program Files (x86)

- C:\Archivos de programa

- C:\Datos de aplicación

88. Un usuario desea extender una partición primaria formateada con el sistema de archivos NTFS con el espacio sin asignar en el disco duro. ¿Qué debe hacer el usuario después de extender la partición primaria para que pueda utilizarse?

- Convertir el tipo de disco en dinámico.

- Formatear el disco con el sistema de archivos FAT64.

- Asegurarse de que el tipo de disco sea básico.

- Realizar una partición del nuevo espacio como un disco básico.

89. Un técnico eliminó correctamente el malware de una PC y advierte que, cuando se reinicia el sistema, se muestran mensajes de error sobre archivos de sistema faltantes o dañados. ¿Qué utilidad puede usar el técnico para reemplazar o reparar los archivos de sistema dañados?

- Regedit

- Fixboot

- SFC

- ASR

- Fixmbr

90. ¿Qué se requiere para conectar una computadora portátil habilitada para Wi-Fi a una red inalámbrica protegida con WPA?

- Una dirección MAC

- Un nombre de usuario y contraseña

- Una clave de encriptación de seguridad

- Un controlador inalámbrico actualizado

91. ¿Cuál de estas afirmaciones relacionadas con la ejecución de software de 64 bits es correcta?

- El software de 64 bits puede ejecutarse en un procesador de 32 bits con un sistema operativo de 32 bits, pero su rendimiento es más lento.

- El software de 64 bits requiere un procesador de 64 bits, pero puede ejecutarse en un sistema operativo de 32 bits.

- El software de 64 bits requiere un procesador de 64 bits y un sistema operativo de 64 bits.

- El software de 64 bits puede ejecutarse en un procesador de 32 bits, pero requiere un sistema operativo de 64 bits.

92. Un usuario detectó que una de las máquinas virtuales en una PC está infectada con un virus. ¿Cuál de estas afirmaciones sobre la situación es probable que sea verdadera?

- Todas las máquinas virtuales que se ejecutan en el host están infectadas con un virus.

- El sistema operativo host no está necesariamente infectado con un virus.

- El sistema operativo de la máquina host tiene un error.

- Se debe actualizar el programa antivirus de la máquina host.

93. ¿Por qué un administrador usaría el Escritorio remoto de Windows y el Asistente remoto de Windows?

- Para proporcionar acceso remoto seguro a los recursos en otra red.

- Para conectarse a una red empresarial mediante una conexión no segura y actuar como un cliente local de esa red.

- Para habilitar el uso compartido de archivos y presentaciones con un grupo de usuarios en Internet.

- Para conectarse a una computadora remota en la red y controlar sus aplicaciones y datos.

94. ¿Qué determina el nivel de soporte que un técnico del centro de llamadas proporcionará a un cliente individual?

- El soporte se basa en el SLA para ese cliente.

- Un técnico de un centro de llamadas individual elige el nivel de soporte en función del tiempo disponible para asistir al cliente.

- Todos los clientes reciben el mismo nivel de soporte por parte del centro de llamadas.

- Un técnico de nivel uno proporcionará un nivel mayor de soporte que un técnico de nivel dos.

95. ¿Qué herramienta puede utilizarse para encontrar e intentar reparar errores estructurales de archivos en el disco duro en Windows 7?

- Sfc

- Rd

- Formatear

- Chkdsk

96. ¿Qué tipo de cuenta de usuario se crea de forma automática durante la instalación de Windows 8.1?

- Usuario estándar

- Invitado

- Usuario de escritorio remoto

- Administrador

97. Al instalar el software de aplicaciones en una estación de trabajo con Windows 7, el usuario ve un mensaje de error que indica que la instalación no se realizó correctamente. ¿Qué debe hacer el usuario a continuación?

- Usar el comando bootrec /fixmbr desde la opción Recuperación del sistema.

- Reiniciar el proceso de instalación con la utilidad services.msc .

- Ejecutar la instalación en el Modo de compatibilidad.

- Ejecutar el comando chkdsk /R .

98. ¿Qué método de cifrado inalámbrico es el menos seguro?

- TKIP

- WPA

- AES

- WEP

99. Un estudiante le indica a un profesor que aparecen muchos correos electrónicos no deseados en la computadora portátil personal nueva. ¿Cuál de las siguientes opciones es una causa posible del problema?

- La computadora portátil debe actualizarse a la versión más reciente del sistema operativo.

- El servidor de correo electrónico de la escuela no funciona correctamente.

- La nueva computadora portátil no tiene instalado el software antivirus o contra correo no deseado.

- El estudiante ha pasado mucho tiempo navegando en la Web.

100. Un representante de ventas está conduciendo su auto para ir a visitar diversos sitios de clientes en la ciudad. El representante advierte que el teléfono inteligente está perdiendo batería más rápido que lo normal. ¿Cuál es una causa posible del problema?

- No hay suficientes puntos de acceso Wi-Fi en el área.

- El teléfono inteligente está en itinerancia entre torres celulares.

- El cargador de la batería no funciona correctamente.

- El teléfono inteligente no se cargó completamente.

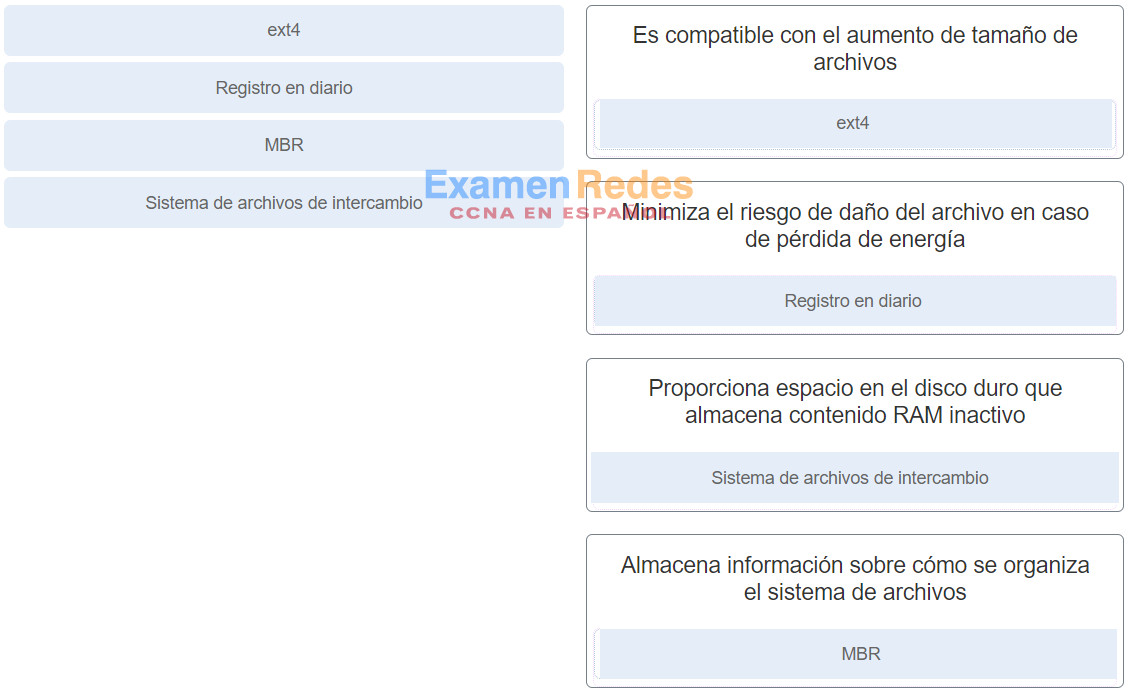

101. Una el término de sistema de archivos utilizado en Linux con la función.

102. Un técnico llama al servicio de soporte con la siguiente situación. «Instalé una nueva tarjeta de sonido, pero no funciona correctamente». ¿Qué consejo debe brindar el agente de soporte técnico al autor de la llamada?

- Verificar los permisos de este archivo.

- Utilizar el administrador de dispositivos para buscar problemas de controladores.

- Crear una máquina virtual con un SO que admita la aplicación.

- Establecer los permisos de lectura y ejecución del archivo.

103. ¿Cuál de las siguientes afirmaciones describe la tabla de partición (GPT) del identificador único global (GUID)?

- Es una sección de una partición extendida en el MBR. Se puede utilizar para separar información con fines administrativos.

- Se utiliza para iniciar un sistema operativo de forma predeterminada.

- Es un estándar para el diseño de la tabla de partición del disco duro mediante identificadores únicos globales. Todas las particiones son primarias.

- Con frecuencia se utiliza para organizar el almacenamiento de datos subdividiéndolo en 23 secciones lógicas.

104. Un analista ejecuta Windows 7 en una PC y planifica migrar a Windows 8.1. El analista desea obtener ayuda para migrar las configuraciones y los archivos personales a la versión más reciente. ¿Qué herramienta o utilidad es la mejor opción para el usuario?

- Herramienta de migración de estado de usuario

- Administrador de aplicaciones

- Windows Easy Transfer

- PCmover Express

105. Un usuario desea copiar un directorio con todos los archivos y con un subdirectorio de un directorio de Windows a otro. ¿Cuál es el mejor comando de Windows que se debe seleccionar para realizar la tarea?

- net use

- bootrec

- diskpart

- xcopy

- ipconfig

106. Una empresa tiene una política de mantenimiento preventivo que requiere la creación de un nuevo punto de restauración para cada computadora cada seis meses. En el caso de las computadoras que usan el sistema operativo Windows 7, ¿cómo puede un técnico crear el punto de restauración?

- Hacer clic con el botón secundario del mouse en Mi PC y, a continuación, elegir Propiedades > Restaurar > Crear un punto de restauración .

- Elegir Inicio > Panel de control > Accesorios > Herramientas del sistema > Restaurar sistema > Crear un punto de restauración .

- En la CLI, introducir el comando restore /cn .

- Elegir Inicio > Todos los programas > Accesorios > Herramientas del sistema > Restaurar sistema > Siguiente .

107. ¿Qué afirmación describe a la mayoría de las licencias de software empresariales?

- Los desarrolladores están autorizados a modificar y compartir el código fuente del software.

- Una empresa está autorizada a usar el software en todo el campus.

- Un usuario está autorizado a instalar el software solo en una computadora.

- Un usuario está autorizado a compartir el software con amigos.

108. Un usuario llama al servicio de soporte con la siguiente situación. «Agregué una PC nueva a la LAN. Puedo hacer ping a otros dispositivos en la LAN, pero no a los dispositivos remotos». ¿Qué consejo debe brindar el agente de soporte técnico al autor de la llamada?

- Verificar la configuración de la dirección IP en la nueva PC, dado que es posible que el gateway predeterminado sea incorrecto.

- Crear una máquina virtual con un SO que admita la aplicación.

- Establecer los permisos de lectura y ejecución del archivo.

- Si se utiliza Windows, establecer el tiempo de espera de inactividad y el bloqueo de pantalla.

109. ¿Cuál de las siguientes afirmaciones describe la unidad lógica?

- Es una sección física del disco duro. Puede contener un sistema operativo para iniciar el sistema, pero no puede subdividirse.

- Es una sección de una partición extendida en el MBR. Se puede utilizar para separar información con fines administrativos.

- Toma los primeros 512 bytes en el disco y contiene el cargador de arranque, un programa ejecutable que permite al usuario elegir entre varios sistemas operativos.

- Es un estándar para el diseño de la tabla de partición del disco duro mediante identificadores únicos globales. Todas las particiones son primarias.

110. Un usuario desea finalizar un proceso en ejecución en una computadora. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- net user

- taskkill

- type

- robocopy

111. Un usuario ha completado un proyecto y desea borrar o eliminar uno o más archivos de un directorio de Windows. ¿Cuál es el mejor comando de Windows que se debe seleccionar para realizar la tarea?

- history

- ipconfig

- diskpart

- del

- bootrec

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Un usuario ha completado un proyecto y desea borrar o eliminar uno o más archivos de un directorio de Windows. ¿Cuál es el mejor comando de Windows que se debe seleccionar para realizar la tarea?

Un técnico llama al servicio de soporte con la siguiente situación. «Estoy intentando guardar un archivo en la unidad RAID, pero el sistema no puede encontrarlo». ¿Qué consejo debe brindar el agente de soporte técnico al autor de la llamada?