Última actualización: abril 28, 2022

IT Essentials (Version 7.00) – Examen del capítulo 12 de IT Essentials 7.0 Respuestas Español

1. ¿Qué dos fuentes de datos de ubicación pueden usar las aplicaciones de localización para determinar la posición de un dispositivo móvil? (Elija dos opciones).

- Un origen de aplicación

- Zonas de cobertura wifi

- Bloqueo remoto

- La sandbox

- Torres de la red celular

2. ¿Cuáles de las siguientes son las dos formas en que iOS difiere de Android? (Elija dos opciones).

- En iOS, las carpetas se crean arrastrando una aplicación sobre la otra; en Android, las carpetas se deben crear desde el menú de la pantalla de inicio.

- En iOS, el icono para una aplicación representa la aplicación misma. La desecho del icono en iOS elimina la aplicación. En Android, el icono en la pantalla de inicio es un acceso directo a la aplicación.

- iOS usa el botón Todas las aplicaciones mientras que Android usa el botón Inicio.

- iOS tiene un botón físico de inicio, pero Android utiliza iconos de navegación.

- En iOS, las aplicaciones solo pueden aparecen en pantallas, mientras que en Android, las aplicaciones pueden aparecer en pantallas y en carpetas.

3. ¿Cuáles de los siguientes son dos propósitos de la característica de bloqueo por contraseña en dispositivos móviles? (Elija dos opciones).

- Evitar el uso no autorizado del dispositivo.

- Ayudar a evitar el robo de información privada.

- Borrar toda la información personal del dispositivo.

- Restablecer y volver a sincronizar el dispositivo.

- Restablecer el estado predeterminado de fábrica del dispositivo.

- Bloquear el dispositivo de forma remota si fuera robado.

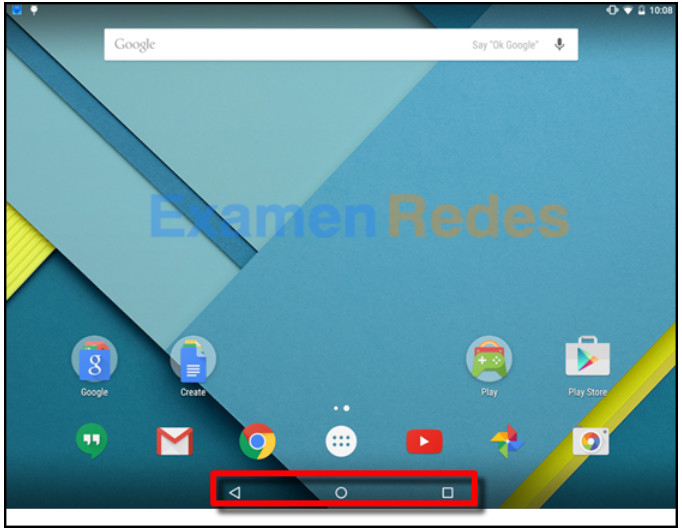

4. Observe la ilustración. ¿Qué dos afirmaciones son verdaderas sobre la pantalla exhibida del sistema operativo de un dispositivo móvil? (Elija dos opciones).

- El área rodeada por el rectángulo rojo contiene íconos de navegación.

- El área destacada muestra procesos en segundo plano e indicadores.

- Es una pantalla de Windows Phone.

- Es una pantalla de Android.

- Es una pantalla de iOS.

5. ¿Cuáles son los dos métodos que se utilizan comúnmente para eliminar las restricciones y las protecciones predeterminadas que se agregan a los sistemas operativos móviles? (Elija dos opciones).

- Ejecución de rootkits

- Rooteo

- Desbloqueo

- Actualización de dispositivos

- Copia de respaldo del sistema

6. Un archivo llamado new_resume tiene los siguientes permisos de archivo: rw-r-x–x. ¿Qué dos hechos pueden determinarse a partir esos permisos? (Elija dos opciones).

- Los miembros del grupo pueden modificar el archivo.

- Otras personas han leído y ejecutado el acceso al archivo.

- El usuario tiene acceso total al archivo.

- Otras personas no tienen acceso al archivo.

- El usuario puede leer y modificar el archivo.

- Los miembros del grupo han leído y ejecutado el acceso al archivo.

7. ¿Cuál es un origen seguro para descargar aplicaciones de Android?

- Google Play

- Sitios de descarga de freeware

- iTunes

- La App Store de Apple

8. ¿Cuál es el nombre del asistente digital o virtual de Windows Phone 8.1?

- Cortana

- Nova Launcher

- Bing

- Spotlight

9. ¿Qué es una llamada a través de una red wifi?

- Una manera conveniente de hacer pagos con los dispositivos móviles de forma segura.

- Un método que se utiliza para insertar aplicaciones en los smartphones.

- Una manera de realizar llamadas desde un teléfono móvil en una red inalámbrica de datos.

- Un servicio de la alerta de emergencias del gobierno para smartphones.

- Un método para compartir datos entre dos dispositivos móviles.

10. ¿Cuál es el propósito del programa de administrador de arranque?

- Administrar los archivos de firma de antivirus, las claves de cifrado y los certificados cuando inicia un dispositivo.

- Automatizar el POST y revisar el disco para detectar sectores defectuosos durante un inicio.

- Verificar la validez del hardware y del software en el dispositivo después de una restauración de los valores de fábrica.

- Permitir que el usuario determine qué aplicaciones se abrirán automáticamente durante el proceso de arranque.

- Permitir que el usuario seleccione el sistema operativo que usará para iniciar el dispositivo.

11. Un administrador vuelve a realizar una imagen de una gran cantidad de equipos Mac OS X. ¿Qué comando o herramienta incorporada puede utilizarse para arrancar las computadoras de forma remota?

- mstsc

- Finder

- Time Machine

- Netboot

12. ¿Qué herramienta o comando se utiliza en Mac OS X de navegar el sistema de archivos?

- Administrador de tareas

- mstsc

- Finder

- Explorador de archivos

13. ¿Qué modelo utiliza Apple para proporcionar aplicaciones de iOS a los clientes?

- Xcode

- Entorno aislado

- iCloud

- Jardín vallado

14. Las aplicaciones de Android se ejecutan principalmente en función de los privilegios habilitados por el usuario. A veces, una aplicación Android requiere privilegios adicionales para acceder a los componentes del sistema. ¿Cómo se ejecutan las aplicaciones de Android para lograr ambas situaciones?

- Las aplicaciones de Android se ejecutan a través de un servicio proxy.

- Las aplicaciones de Android se ejecutan en modo de invitado.

- Las aplicaciones Android se ejecutan en un jardín vallado.

- Las aplicaciones de Android se ejecutan en un entorno aislado.

15. ¿Qué ícono de navegación en la barra de sistema de un dispositivo Android se utiliza para volver a la pantalla anterior?

- Inicio

- Atrás

- Aplicaciones recientes

- Menú

16. ¿Qué afirmación describe los íconos de la aplicación iOS en la pantalla de un dispositivo móvil?

- Cada ícono es un acceso directo a la aplicación.

- Cada ícono representa la aplicación real.

- Cada ícono se vincula a varias instancias de la aplicación real.

- Cada ícono representa una instancia de la aplicación real.

17. ¿Cuál es el propósito de utilizar la función de brillo automático en un dispositivo móvil con una pantalla LCD?

- Mostrar mensajes de texto con un mejor contraste

- Conservar la energía de la batería

- Evitar el efecto de quemado en la pantalla

- Reducir la interferencia de la luz solar

18. Un usuario del dispositivo móvil advierte que la actualización del sistema incluye una actualización de la ISDN de velocidad primaria (PRI). ¿Cuál es la función de la PRI?

- Es la información de configuración que el dispositivo necesita para comunicarse en redes distintas de la red del proveedor.

- Es la configuración de la velocidad de transmisión de datos de la cuenta de usuario en el servicio del proveedor.

- Es la configuración de la velocidad de transmisión de datos entre el dispositivo y la torre celular.

- Es la configuración de las frecuencias de radio que se utilizan en el dispositivo.

19. El usuario de una PC con Linux advierte que esta se inmoviliza durante el inicio, aparece una pantalla de detención y se desata una emergencia de kernel. ¿Cuál de las siguientes es una posible causa del problema?

- El GRUB se dañó.

- El LILO se eliminó.

- Deja Dup se desactivó del sistema.

- Un controlador se dañó.

20. ¿Qué sistema de archivos Linux introdujo el sistema de archivos de diario, que puede utilizarse para minimizar el riesgo de corrupción del sistema de archivos en caso de una interrupción repentina en el suministro de corriente?

- CDFS

- ext2

- NFS

- ext3

21. ¿Qué sistema de archivos es el que utiliza principalmente Apple en computadoras con Macintosh actuales?

- APFS

- CDFS

- ext3

- HFS+

- ext2

22. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «Las señales de GPS se utilizan para habilitar el geocaché, el geoetiquetado y el seguimiento de dispositivos en estos dispositivos móviles». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- Ambos

- iOS

- Android

23. Un archivo llamado new_resume tiene los siguientes permisos de archivo: rw-r-x–x . ¿Qué dos hechos pueden determinarse a partir esos permisos? (Elija dos opciones).

- El usuario tiene acceso total al archivo.

- Otras personas no tienen acceso al archivo.

- El usuario puede leer y modificar el archivo.

- Otras personas han leído y ejecutado el acceso al archivo.

- Los miembros del grupo han leído y ejecutado el acceso al archivo.

- Los miembros del grupo pueden modificar el archivo.

24. ¿Qué se utiliza para representar aplicaciones en la interfaz de Windows Phone?

- Botones

- Widgets

- Mosaicos

- Iconos

25. ¿Cuál es el propósito de los archivos de firma que se usan para proteger los dispositivos móviles y los sistemas operativos?

- Contienen un registro de firmware y de actualizaciones de software históricos y pendientes.

- Contienen un registro de certificados digitales y claves de cifrado asociados con el usuario.

- Contienen un código de ejemplo de los virus y malware conocidos que utiliza el software de seguridad para identificar el software malintencionado.

- Contienen una lista de todas las contraseñas de usuario.

26. ¿Qué servicio de almacenamiento basado en la nube de Microsoft proporciona copias de seguridad?

- iCloud

- OneDrive

- Google Sync

- Dropbox

27. ¿Cuál es el método más comúnmente utilizado para cerrar una aplicación que está estancada en una computadora con OS X?

- Acceder al Centro de notificaciones .

- Utilizar Administrador de tareas .

- Acceder al menú Estado .

- Utilizar Force Quit (Forzar salida).

28. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «Para sincronizar un dispositivo móvil con una PC, iTunes debe estar instalado en la PC». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- iOS

- Android

- Ambos

29. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «Los dispositivos móviles tienen una característica denominada Spotlight que es una herramienta de búsqueda que proporciona información de muchas fuentes». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- Android

- Ambos

- iOS

30. ¿Cuál es el resultado de hacer un restablecimiento de los valores de fábrica en un dispositivo móvil?

- Se realiza una copia de respaldo completa del dispositivo y se eliminan todos los virus y malware.

- El sistema operativo se desechará y todos los datos de usuario se transfieren a la nube.

- Se desecharán todas las configuraciones y datos de usuarios.

- El sistema operativo se actualizará con las actualizaciones y parches más recientes.

31. ¿Qué comando se utiliza para abrir un editor de texto en un sistema Linux?

- ls

- vim

- grep

- ifconfig

32. Un administrador de Linux desea realizar una copia de respaldo de los archivos actuales en un directorio de datos y almacenarlos en un nuevo directorio, en otro disco. ¿Cuáles son los dos comandos que se necesitarían? (Elija dos opciones).

- cp

- mkdir

- rm

- mv

- cd

33. ¿Qué afirmación describe la ID táctil en los dispositivos iOS?

- Es el valor hash de la huella digital del usuario.

- Es la clave de cifrado establecida por el usuario.

- Se utiliza como código de acceso.

- Se utiliza para establecer la sensibilidad de la pantalla táctil.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Un administrador vuelve a realizar una imagen de una gran cantidad de equipos Mac OS X. ¿Qué comando o herramienta incorporada puede utilizarse para arrancar las computadoras de forma remota?