Última actualización: enero 18, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen de práctica para la certificación SECOPS (210-255) Preguntas y Respuestas Español

1. ¿En qué paso del proceso de respuesta ante los incidentes de NIST el CSIRT realiza un análisis para determinar qué redes, sistemas o aplicaciones se ven afectados, quién o qué originó el incidente, y cómo ocurre el incidente?

- Identificación del atacante

- Notificación de incidentes

- Detección

- Alcance

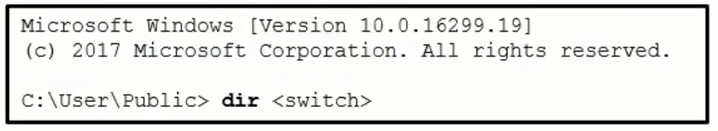

- /d

- /r

- /a

- /s

- Alcance

- Requisito de integridad

- Interacción con el usuario

- Requisito de disponibilidad

4. Cuando se establece el perfil de una red para una organización, ¿qué elemento describe el tiempo que transcurre entre el establecimiento de un flujo de datos y su finalización?

- Rendimiento total

- Ancho de banda de la conexión a Internet

- Convergencia de protocolo de routing

- Duración de la sesión

Rendimiento total : la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

Duración de la sesión : el tiempo transcurrido desde que se establece el flujo de datos y su finalización

Puertos utilizados : una lista de procesos de TCP o UDP que están disponibles para aceptar datos

Espacio de direcciones para activos críticos : las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

5. ¿Qué tres cosas hará el actor de una amenaza para preparar un ataque DDoS contra un sistema objetivo en Internet? (Elija tres opciones).

- Establecer canales de comunicaciones de dos vías a la infraestructura de CnC con zombies.

- Recopilar y exfiltrar datos.

- Instalar software de ataque en zombies.

- Conseguir una herramienta automatizada para aplicar la carga útil del malware.

- Instalar una puerta negra al sistema objetivo.

- Comprometer muchos hosts en Internet.

6. ¿Qué es la base de datos de la comunidad de VERIS (VCDB)?

- Una colección de investigaciones de tendencias y de intrusiones potenciales en la seguridad

- Una colección de datos sobre incidentes recopilados y clasificados por un grupo selecto de profesionales en ciberseguridad

- Una colección de acceso libre y gratuito de incidentes de seguridad informados públicamente y disponibles en una variedad de formatos de datos

- Una ubicación central para que los miembros de la comunidad de seguridad aprendan de la experiencia y colaboren con la toma de decisiones antes, durante y después de un incidente de seguridad

7. ¿Qué campo en el encabezado IPv6 apunta a la información de capa de red opcional que se incluye en el paquete IPv6?

- Versión

- Clase de tráfico

- Encabezado siguiente

- Identificador de flujo

8. Un administrador de red está creando un perfil de red para generar una línea de base de red. ¿Qué está incluido en el elemento de espacio para recursos críticos?

- Las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

- El tiempo transcurrido desde que se establece el flujo de datos y su finalización

- Los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

- La lista de procesos de TCP o UDP que están disponibles para aceptar datos

Rendimiento total : la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

Duración de la sesión : el tiempo transcurrido desde que se establece el flujo de datos y su finalización

Puertos utilizados : una lista de procesos de TCP o UDP que están disponibles para aceptar datos

Espacio de direcciones para activos críticos : las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

9. ¿Qué tipo de análisis se basa en condiciones predefinidas y puede analizar las aplicaciones que solo utilizan puertos fijos conocidos?

- Probabilístico

- Determinista

- Archivo de registro

- Estadístico

10. ¿Cuáles son tres de los cuatro panoramas interactivos que el esquema VERIS usa para definir el riesgo?

- Respuesta

- Evidencia

- Ataque

- Impacto

- Amenaza

- Control

11. A pedido de los inversionistas, una compañía realiza la determinación de la atribución de un ataque cibernético especial que se llevó a cabo desde una fuente externa. ¿Qué término en materia de seguridad se utiliza para describir a la persona o el dispositivo responsable del ataque?

- Responsable de fragmentación

- Responsable de tunelizado

- Actor de la amenaza

- Esqueleto

12. ¿Qué tres campos se encuentran en las encabezados TCP y UDP? (Elija tres opciones).

- Puerto de destino

- Suma de comprobación

- Opciones

- Número de secuencia

- Puerto de origen

- Ventana

13. Cuando se recibe información en tiempo real de eventos de seguridad de múltiples fuentes, ¿qué función en SIEM ofrece captura y procesamiento de datos en un formato común?

- Normalización

- Cumplimiento

- Recopilación de archivos de registro

- Agregación

14. ¿Con qué coincidirá la expresión regular ^83?

- Cualquier cadena que comience con 83

- Cualquier cadena de valores superiores a 83

- Cualquier cadena que incluya 83

- Cualquier cadena que termine con 83

15. ¿Qué dos acciones pueden ayudar a identificar un host atacante durante un incidente de seguridad? (Elija dos opciones).

- Desarrollar criterios de identificación para todas la evidencia, como número de serie, nombre de host y dirección IP.

- Validar la dirección IP del actor de la amenaza para determinar si es viable.

- Registrar la fecha y hora en que se recopiló la evidencia y se corrigió el incidente.

- Utilizar un motor de búsqueda en Internet para obtener más información sobre el ataque.

- Determinar la ubicación de la recuperación y el almacenamiento de toda la evidencia.

- Utilizar bases de datos de incidentes para investigar actividades relacionadas.

- Validar la dirección IP del actor de la amenaza para determinar si es viable.

- Utilizar un motor de búsqueda en Internet para obtener más información sobre el ataque.

- Monitorear los canales de comunicación que usan algunos actores de amenazas, como IRC.

16. ¿Qué tecnología emplea Cisco Advanced Malware Protección (AMP) para la defensa y protección contra amenazas conocidas y emergentes?

- Inteligencia de amenazas

- Perfiles de red

- Filtrado y listas negras de sitios web

- Control de admisión a la red

- ICMP

- HTTP

- TCP

- UDP

18. ¿Cuáles son las tres métricas de impacto incluidas en el Grupo de métricas base de CVSS 3.0? (Elija tres opciones).

- Integridad

- Ataque

- Disponibilidad

- Nivel de corrección

- Confidencialidad

- Vector de ataque

19. ¿Qué tipo de equipo de respuesta ante los incidentes de seguridad informática es responsable de determinar las tendencias para ayudar a predecir futuros incidentes de seguridad y a brindar la advertencia pertinente?

- CSIRT nacional

- Centro de análisis

- Equipos de proveedores

- Centro de coordinación

20. ¿Cuál es la responsabilidad del departamento de Recursos Humanos al ocuparse de un incidente de seguridad según lo define NIST?

- Revisar las políticas, los planes y los procedimientos relacionados con incidentes para infracciones a pautas locales o federales.

- Adoptar medidas disciplinarias si un incidente es causado por un empleado.

- Coordinar la respuesta antes los incidentes con otras partes interesadas y minimizar el daño causado por un incidente.

- Tomar medidas para minimizar la efectividad del ataque y preservar la evidencia.

21. Después de contener un incidente que causó la infección con malware de las estaciones de trabajo de usuarios, ¿qué tres procedimientos de corrección eficaces puede implementar una organización para la erradicación? (Elija tres opciones).

- Aplicar actualizaciones y parches al sistema operativo y al software instalado de todos los hosts.

- Reconstruir servidores DHCP con medios de instalación limpios.

- Cambiar los valores de nombre y contraseña que tienen asignados todos los dispositivos.

- Reconstruir los hosts con los medios de instalación si no hay copias de seguridad disponibles.

- Usar copias de respaldo limpias y recientes para la recuperación de los hosts.

- Desconectar o deshabilitar todos los adaptadores de red inalámbrica y por cable hasta que se complete la corrección.

22. Después de que una herramienta de monitoreo de seguridad identifica un adjunto con malware en la red, ¿qué beneficio aporta la realización de un análisis retrospectivo?

- Puede identificar cómo el malware ingresó originalmente en la red.

- Puede determinar qué host de red resultó afectado en primer lugar.

- Un análisis retrospectivo puede ser de ayuda para realizar un seguimiento del comportamiento del malware a partir del punto de identificación.

- Puede calcular la probabilidad de un incidente en el futuro.

- Recursos Humanos

- Departamento de TI

- Departamento de Asuntos legales

- Gerencia

24. ¿Qué beneficio se deriva de la conversión de los datos de archivos de registro en un esquema común?

- Permite procesar y analizar conjuntos de datos con facilidad.

- Permite la aplicación de inspección y normalización parciales

- Crea una serie de extracciones de campos basadas en regex.

- Crea un modelo de datos basado en campos de datos de una fuente.

25 ¿Qué afirmación describe el valor de verificación (CVV) de una tarjeta de crédito?

- Es el número de cuenta de la tarjeta de crédito.

- Es una característica de seguridad de la tarjeta.

- Es el número de cuenta bancaria.

- Es un número de identificación personal (PIN) de la tarjeta.

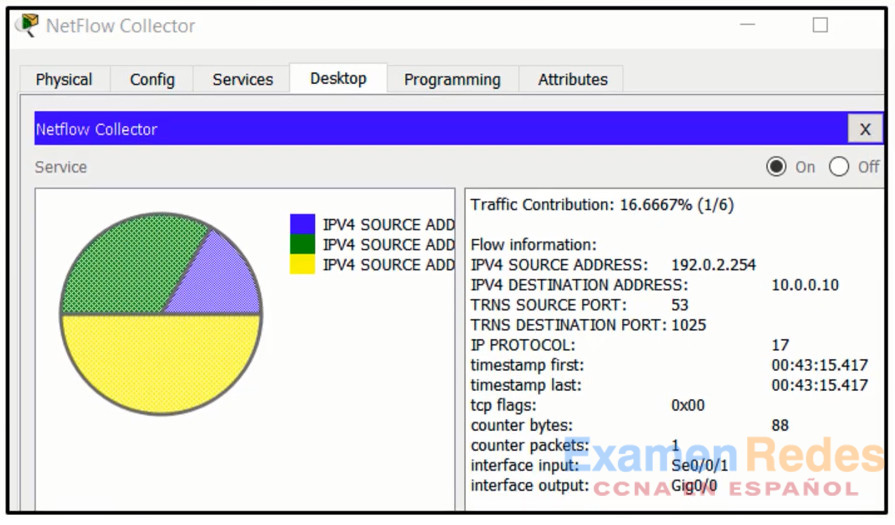

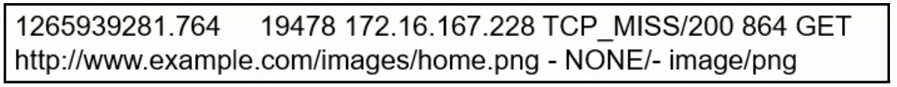

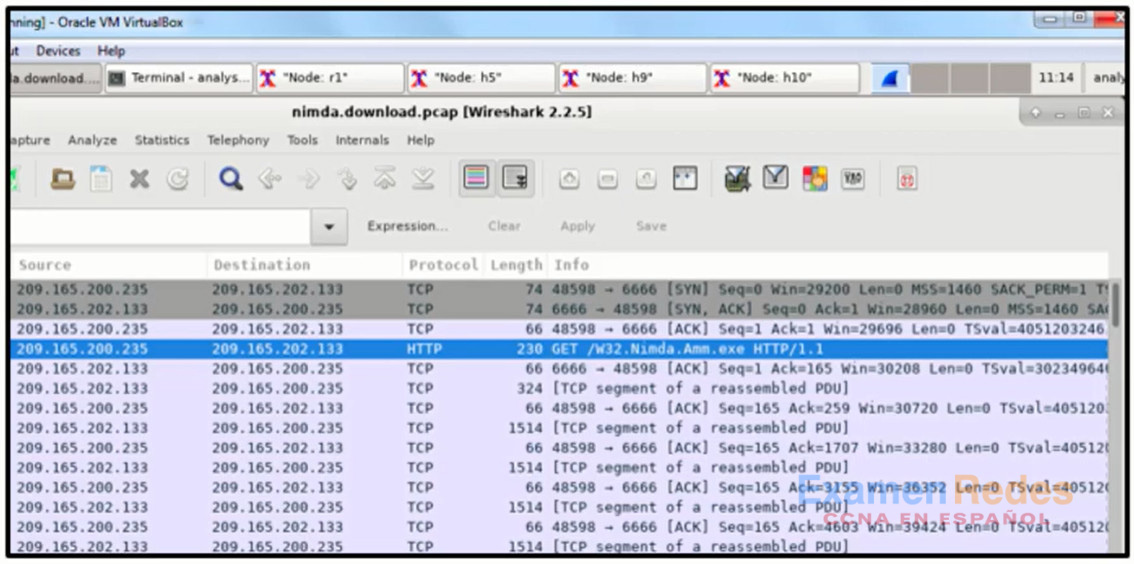

26. Consulte la ilustración. ¿Qué tecnología generó el registro de evento?

- Proxy web

- Wireshark

- NetFlow

- SysLog

27. ¿Qué tipo de evidencia no puede comprobar un hecho de seguridad de RI por sí sola?

- Rumores

- Confirmatoria

- Indirecta

- La mejor

- Negativo verdadero

- Positivo verdadero

- Falso negativo

- Falso positivo

29. ¿Cuál de las siguientes opciones hace referencia a una meta de la implementación de un dispositivo de seguridad en línea que puede analizar los datos como una secuencia normalizada?

- Detectar y bloquear intrusiones

- Reducir la cantidad de datos de evento

- O Reducir la fluctuación y la latencia de la red

- Cumplir con los requisitos de conformidad

30. ¿En qué se basan generalmente los registros de eventos de seguridad cuando se obtienen del firewall tradicional?

- Análisis de la aplicación

- Tupla de 5 elementos

- Filtrado estático

- Firmas

- Un sistema de archivos de intercambio solo admite el sistema de archivos ex2.

- Un sistema de archivos de intercambio utiliza espacio en disco duro para almacenar contenido de RAM inactiva.

- Un sistema de archivos de intercambio no tiene un sistema de archivos específico.

- Un sistema de archivos de intercambio no se puede montar en una partición MBR.

32. Según el modelo de cadena de eliminación cibernética, ¿qué paso llevaría a cabo el actor de una amenaza después de aplicar un arma a un sistema objetivo?

- Aprovechamiento

- Acción en objetivos

- Instalación

- Armamentización

Reconocimiento : el actor de la amenaza realiza una búsqueda, reúne información y selecciona objetivos.

Armamentización : el actor de la amenaza utiliza la información que obtuvo en la fase de reconocimiento para desarrollar un arma que utilizará contra sistemas objetivo específicos.

Aplicación : el arma se transmite al objetivo mediante un vector de aplicación.

Aprovechamiento : el actor de la amenaza utiliza el arma aplicada para quebrar la vulnerabilidad y obtener el control del objetivo.

Instalación : el actor de la amenaza establece una puerta trasera al sistema para poder seguir accediendo al objetivo.

Comando y control (CnC) : el actor de la amenaza establece comando y control (Command and Control, CnC) con el sistema objetivo.

Acción en objetivos : el actor de la amenaza puede realizar acciones en el sistema objetivo y, por lo tanto, lograr su meta original.

33. Una compañía aplica el proceso de manejo de incidentes NIST.SP800-61 r2 a eventos relacionados con la seguridad. ¿Cuáles son dos ejemplos de incidentes que se encuentran en la categoría «precursor»? (Elija dos opciones).

- U Envío de un mensaje de alerta de IDS

- Múltiples inicios de sesión fallidos de origen desconocido

- Entradas de registro que muestran una respuesta a un escaneo de puertos

- Un host que, según se comprobó, se infectó con malware

- Una vulnerabilidad recién descubierta en servidores web Apache

34. ¿Cuánta sobrecarga agrega el encabezado de TCP a los datos de la capa de aplicación?

- 40 bytes

- 16 bytes

- 20 bytes

- 8 bytes

35. ¿Qué se especifica en el elemento «plan» del plan de respuesta ante los incidentes de NIST?

- Métricas para medir la funcionalidad de respuesta ante los incidentes y su eficacia

- Manejo de incidentes de acuerdo con la misión y las funciones de la organización

- Estructura organizacional y definición de roles, responsabilidades y niveles de autoridad

- Calificaciones de prioridad y gravedad de incidentes

- nano

- ls -l

- tail

- file

37. Un analista especializado en ciberseguridad debe acudir a la escena de un crimen que involucra varios elementos de tecnología, incluso una computadora. ¿Qué técnica se utilizará para que la información encontrada en la computadora pueda utilizarse ante el juez?

- Tor

- Recopilación de archivos de registro

- Rootkit

- Imagen de disco sin modificaciones

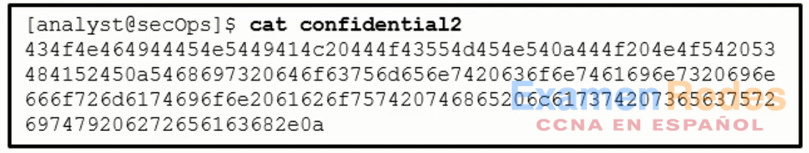

38. Consulte la ilustración. Un analista especializado en seguridad emite el comando cat para revisar el contenido del archivo confidential2. ¿Qué método de codificación se utilizó para codificar el archivo?

- Base64

- ASCII

- Hex

- Binario de 8 bits

39. ¿Qué función desempeñan los equipos de proveedores en relación con un equipo de respuesta ante los incidentes de seguridad?

- Usan datos de muchas fuentes para determinar tendencias en las actividades de incidentes.

- Se encargan de los informes de los clientes sobre vulnerabilidades de seguridad.

- Proporcionan manejo de incidentes a otras organizaciones como un servicio con tarifa.

- Coordinan el manejo de incidentes a través de múltiples equipos.

40. Consulte la ilustración. Un especialista en seguridad está usando Wireshark para revisar un archivo PCAP generado por tcpdump. Cuando el cliente inició una solicitud de descarga de archivo, ¿qué socket de origen se utilizó?

- 209.165.200.235:48598

- 209.165.202.133:6666

- 209.165.200.235:6666

- 209.165.202.133:48598

41. ¿Cuál es la responsabilidad del grupo del Departamento de TI al ocuparse de un incidente según lo define NIST?

- Adoptar medidas disciplinarias si un incidente es causado por un

- Revisar las políticas, los planes y los procedimientos relacionados con incidentes para infracciones a pautas locales o federales

- Coordinar la respuesta antes los incidentes con otras partes interesadas y minimizar el daño causado por un incidente

- Tomar medidas para minimizar la efectividad del ataque y preservar la evidencia

42. ¿Qué especificación proporciona un lenguaje común para describir los incidentes de seguridad de un modo estructurado y repetible?

- Modelo de diamante

- Cadena de eliminación cibernética

- Ciclo útil de la respuesta ante los incidentes de NIST

- Esquema VERIS

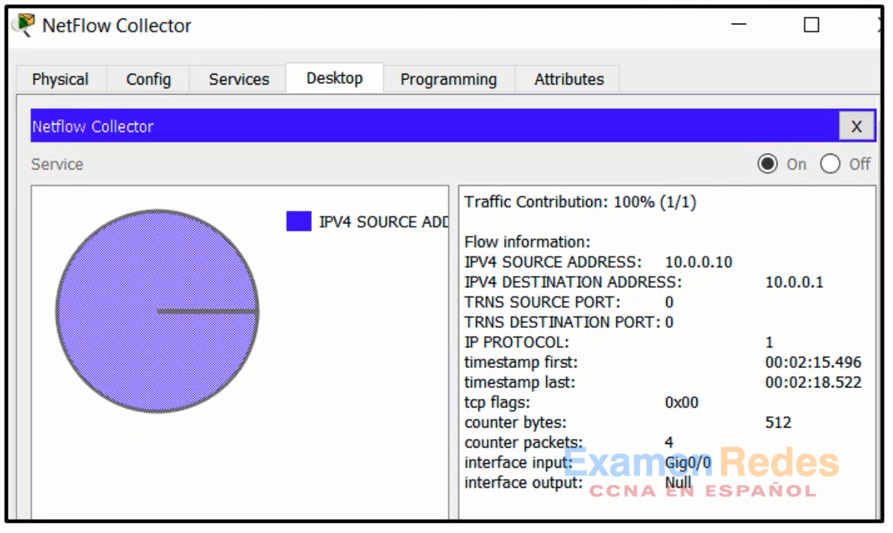

43. Consulte la ilustración. Un administrador de red está examinando un registro de NetFlow. ¿Por qué el registro indicaría que el puerto de origen de transmisión (TRNS SOURCE PORT) y el puerto de destino de transmisión (TRNS DESTINATION PORT) son 0?

- El flujo contiene cuatro paquetes que utilizan números de puerto diferentes.

- El flujo no incluye protocolos de capa de transporte.

- La interfaz Gig0/0 no ha transmitido ningún paquete.

- El host de origen utiliza un protocolo de capa de transporte diferente del utilizado por el host de destino.

44. De las siguientes opciones, elija las dos que son fuentes de datos para el funcionamiento de un sistema de administración de información y eventos de seguridad (SIEM)? (Elija dos opciones).

- Sistemas de administración de incidentes

- Tableros e informes

- Automatización y alertas

- Dispositivos antimalware

- Firewalls

45. ¿Qué tipo de análisis se basa en diferentes métodos para establecer la probabilidad de que un evento de seguridad haya ocurrido o de que ocurra?

- Archivo de registro

- Probabilístico

- Estadístico

- Determinista

46. ¿Qué dos medidas deben adoptarse durante la fase de preparación del ciclo de vida de respuesta ante los incidentes definido por NIST? (Elija dos opciones).

- Detectar todos los incidentes que se produjeron.

- Adquirir e implementar las herramientas necesarias para investigar los incidentes.

- Crear el CSIRT y capacitar a sus miembros.

- Reunirse con todas las partes involucradas para hablar sobre el incidente ocurrido.

- Analizar completamente el incidente.

- Cuenta de servicio

- Entorno de software

- Puerto de escucha

- Cuenta de usuario

- Puertos de escucha – Los demonios y puertos TCP y UDP que pueden abrirse en el servidor

- Cuentas de usuario – Los parámetros que definen el acceso y el comportamiento de los usuarios

- Cuentas de servicio – Las definiciones del tipo de servicio que una aplicación puede ejecutar en un servidor

- Entorno de software – las tareas, procesos y aplicaciones que pueden ejecutarse en el servidor.

48. Cuando se establece un perfil de servidor para una organización, ¿qué elemento describe los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor?

- Cuentas de servicio

- Espacio de direcciones para activos críticos

- Entorno de software

- Puertos de escucha

- Puertos de escucha : los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

- Cuentas de usuario : los parámetros que definen el acceso y comportamiento de los usuarios

- Cuentas de servicio : las definiciones del tipo de servicio que una aplicación tiene permitido ejecutar en un servidor

- Entorno de software : las tareas, los procesos y las aplicaciones que tiene permiso para ejecutarse en el servidor

- Una guía para actualizar la funcionalidad de respuesta ante los incidentes

- Cómo el equipo de respuesta ante los incidentes de una organización se comunica con las partes interesadas de la organización

- Las métricas utilizadas para medir la funcionalidad de respuesta ante los incidentes en una organización

- Cómo se deben manejar los incidentes de acuerdo con la misión y las funciones de la organización

50. Elija dos elementos de la tupla de cinco elementos. (Elija dos opciones).

- ACL

- IPS

- Protocolo

- IDS

- Puerto de origen

51. ¿Qué hará el actor de una amenaza para crear una puerta trasera a un objetivo comprometido según el modelo de cadena de eliminación cibernética?

- Conseguir una herramienta automatizada para aplicar la carga útil del malware.

- Agregar servicios y claves de ejecución automática.

- Abrir un canal de comunicación de dos vías a la infraestructura de CnC.

- Recopilar y exfiltrar datos.

52. ¿Qué métrica en el Grupo de métricas base de CVSS se utiliza con un vector de ataque?

- La presencia o ausencia de la necesidad de interacción con el usuario para que el ataque tenga éxito

- La cantidad de componentes, software, hardware o redes fuera del control del atacante y que deben estar presentes para poder atacar una vulnerabilidad con éxito

- La determinación de si la autoridad inicial cambia a una segunda autoridad durante el ataque

- La proximidad del actor de la amenaza a la vulnerabilidad

53. ¿En qué elemento de nivel superior del esquema VERIS este marco usa el modelo de amenazas de A4 para describir un incidente?

- detección y respuesta

- Descripción del incidente

- Evaluación del impacto

- seguimiento de incidentes

54. Durante la fase de detección y análisis del ciclo de vida del proceso de respuesta ante los incidentes de NIST, ¿qué categoría de señal se utiliza para describir que un incidente podría ocurrir en el futuro?

- Precursor

- Indicador

- Suplantación de identidad

- Desgaste

Precursor : una señal de que un incidente podría ocurrir en el futuro

Indicador : una señal de que un incidente ya puede haber haber ocurrido o está ocurriendo en el presente

- TTL

- Versión

- Protocolo

- Señalización

- Identificación

- Desplazamiento de fragmentos

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes