Última actualización: mayo 9, 2025

CCNA Cybersecurity Operations (Versión 1.1) – Examen de práctica para la certificación SECFND (210-250) Preguntas y Respuestas Español

1. ¿Qué plan de administración de la seguridad especifica un componente que implica el seguimiento de la ubicación y la configuración de software y dispositivos en red en toda una empresa?

- Gestión de riesgos

- Administración de recursos

- Administración de parches

- Administración de vulnerabilidades

- iptables

- TCP Wrapper

- vShield

- nftables

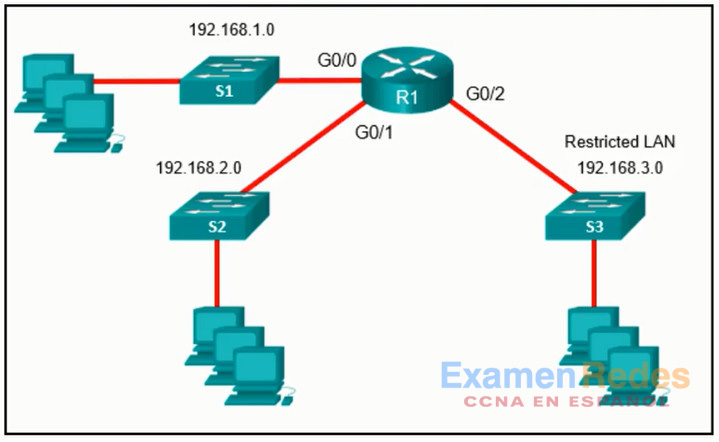

3. Consulte la ilustración. Un administrador de red ha escrito una lista de control de acceso estándar para evitar que los paquetes de la red LAN 192.168.2.0 lleguen a la red LAN restringida 192.168.3.0, sin impedir el tráfico desde cualquier otra red LAN. ¿En qué interfaz y en qué dirección debería implementarse la lista de acceso en el router R1?

- Interfaz G0/2 saliente

- Interfaz G0/2 entrante

- Interfaz G0/1 saliente

- Interfaz G0/0 entrante

4. ¿Qué servicio de red utilizan los clientes para resolver la dirección IP de un nombre de dominio?

- ARP

- DNS

- ICMP

- DHCP

5. Un analista especializado en ciberseguridad considera que un atacante está falsificando la dirección MAC del gateway predeterminado para lanzar un ataque man-in-the-middle. ¿Qué comando debe usar el analista para ver la dirección MAC que usa un host para llegar al gateway predeterminado?

- ipconfig /all

- arp -a

- netstat -r

- route print

6. Un profesional de seguridad le hace recomendaciones a una empresa para mejorar la seguridad de los terminales. ¿Qué tecnología de seguridad de terminal se recomendaría como un sistema basado en agentes para brindar protección a hosts contra malware?

- IPS

- Determinación de líneas de base

- Listas negras

- HIDS

7. ¿Por qué la tecnología HTTPS añade complejidad al monitoreo de la seguridad de la red?

- HTTPS utiliza cifrado integral para ocultar el tráfico de datos.

- HTTPS utiliza tecnología de tunelización para fines de confidencialidad.

- HTTPS cambia dinámicamente el número de puerto en el servidor web.

- HTTPS utiliza NAT/PAT para ocultar la dirección IP de origen real.

- Software

- Humana

- Host

- Red

9. ¿Qué tipo de datos utiliza Cisco Cognitive Intelligence para encontrar actividad maliciosa que ha eludido los controles de seguridad, o que ha ingresado a través de canales no monitoreados y que está funcionando dentro de una red empresarial?

- alerta

- estadística

- sesión

- transacción

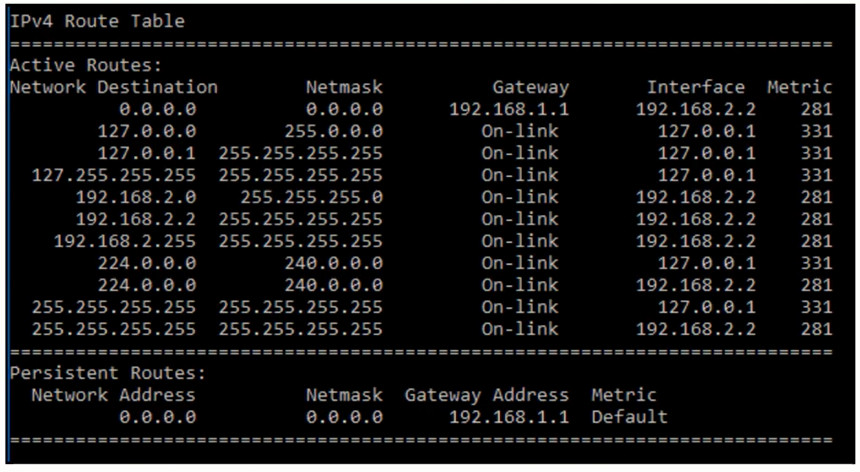

10. Consulte la ilustración. Un usuario informa que ya no es posible llegar a los recursos en la red local 192.168.1.0/24 ni en Internet. Un analista especializado en ciberseguridad investiga el problema y, para ello, revisar la tabla de routing de la PC en cuestión. ¿Por qué ocurre el problema informado por el usuario?

- Máscara de subred incorrecta

- Dirección IP del host incorrecta

- Gateway predeterminado incorrecto

- Métrica de ruta incorrecta

Los sistemas de Windows que no son parte de un dominio de Active Directory pueden utilizar la política de seguridad local de Windows para aplicar la configuración de seguridad cada sistema autónomo.

11. ¿Qué herramienta captura paquetes de datos completos con una interfaz de línea de comandos solamente?

- nfdump

- NBAR2

- Wireshark

- tcpdump

12. ¿Cuál es la función de ARP?

- Proporcionar asignaciones de direcciones IP automáticas a los hosts

- Resolver nombres de dominio en direcciones IP

- Asignar direcciones IPv4 a direcciones MAC

- Enviar mensajes de error o con información operativa a los hosts

13. ¿Qué función de seguridad proporcionan los algoritmos de cifrado?

- Confidencialidad

- Integridad

- Autorización

- Administración de claves

14. ¿Cuál de las siguientes opciones hace referencia a un beneficio de un enfoque de defensa en profundidad?

- Se elimina la necesidad de firewalls.

- La eficacia de otras medidas de seguridad no se ven afectadas cuando falla un mecanismo de seguridad.

- Todas las vulnerabilidades de la red son mitigadas.

- Se requiere una sola capa de seguridad en el núcleo de la red.

15. ¿Qué modelo de control de acceso aplica el control de acceso más estricto y suele utilizarse en aplicaciones militares o esenciales?

- No discrecional

- Obligatorio

- Basado en atributos

- Discrecional

16. ¿Qué técnica podría utilizar el personal de seguridad para analizar un archivo sospechoso en un entorno seguro?

- Listas blancas

- Espacio seguro

- Listas negras

- Determinación de líneas de base

17. ¿Cuáles serían dos ejemplos de ataques de denegación de servicio? (Elija dos opciones).

- Inyección SQL

- Escaneo de puertos

- Suplantación de identidad

- Desbordamiento del búfer

- Ping de la muerte

18. Tras recibir quejas de los usuarios, un técnico identifica que el servidor Web de la universidad funciona muy lentamente. Al revisar el servidor, descubre una cantidad inusualmente elevada de solicitudes de TCP provenientes de varias ubicaciones en Internet. ¿Cuál es el origen del problema?

- Hay un ataque de DDoS en curso.

- El ancho de banda no es suficiente para conectarse al servidor.

- Hay un ataque de reproducción en curso.

- El servidor está infectado con un virus.

19. ¿Qué herramienta de Windows puede utilizar un administrador de ciberseguridad para asegurar computadoras independientes que no forman parte de un dominio de Active Directory?

- PowerShell

- Windows Defender

- Firewall de Windows

- Política de seguridad local

20. ¿Qué dispositivo de Cisco puede utilizarse para filtrar contenido del tráfico de red e informar y denegar el tráfico en función de la reputación del servidor web?

- AVC

- ESA

- WSA

- ASA

21. ¿Qué dos algoritmos usan una función hash para garantizar la integridad en los mensajes? (Elija dos opciones).

- 3DES

- MD5

- SHA

- AES

- SEAL

22. ¿En qué principio se basa el modelo de control de acceso no discrecional?

- Permite el acceso basado en los atributos del objeto al que se accederá.

- Permite que los usuarios controlen el acceso a sus datos como dueños de esos datos.

- Permite que las decisiones de acceso se basen en roles y responsabilidades de un usuario dentro de la organización.

- Aplica el control de acceso más estricto posibles.

23. ¿Qué medida debería adoptarse en la etapa de detección del ciclo de vida de administración de vulnerabilidades?

- Determinar un perfil de riesgo

- Asignar valor comercial a los recursos

- Desarrollar una línea de base de red

- Documentar el plan de seguridad

- Puede detener los paquetes maliciosos.

- Se implementa en modo sin conexión.

- Se centra principalmente en la identificación de posibles incidentes.

- No afecta la latencia.

25. ¿Cuál es la primera línea de defensa cuando una organización usa un enfoque de defensa en profundidad para la seguridad de la red?

- Servidor proxy

- IPS

- Router perimetral

- Firewall

26. ¿Qué ataque se integra en los niveles más bajos del sistema operativo de un host e intenta ocultar totalmente las actividades del actor de la amenaza en el sistema local?

- Inserción de tráfico

- Sustitución de tráfico

- Rootkit

- Cifrado y tunelizado

27. ¿Qué aplicación de Windows suele utilizar un analista especializado en ciberseguridad para ver registros de acceso de IIS de Microsoft?

- Visor de eventos

- Word

- SIEM

- Bloc de notas

28. ¿Cuál de las siguientes opciones ejemplifica un ataque de escalamiento de privilegios?

- Un ataque de escaneo de puertos descubre que el servicio FTP se está ejecutando en un servidor que permite el acceso anónimo.

- El actor de una amenaza realiza un ataque de acceso y obtiene la contraseña de administrador.

- El actor de una amenaza envía un correo electrónico a un administrador de TI para solicitar acceso raiz.

- Se lanza ataque DDoS contra un servidor del gobierno y hace que el servidor deje de funcionar.

29. ¿Qué tipo de evento se registra en dispositivos con IPS de última generación (NGIPS) de Cisco mediante el uso de FirePOWER services cuando se detectan cambios en la red monitoreada?

- Intrusión

- Conexión

- Descubrimiento de red

- host o terminal

30. ¿Qué afirmación describe la función que ofrece la red Tor?

- Permite que los usuarios naveguen por Internet de forma anónima.

- Manipula los paquetes mediante la asignación de direcciones IP entre dos redes.

- Distribuye paquetes de usuario a través de equilibrio de carga.

- Oculta el contenido de paquetes estableciendo túneles completos.

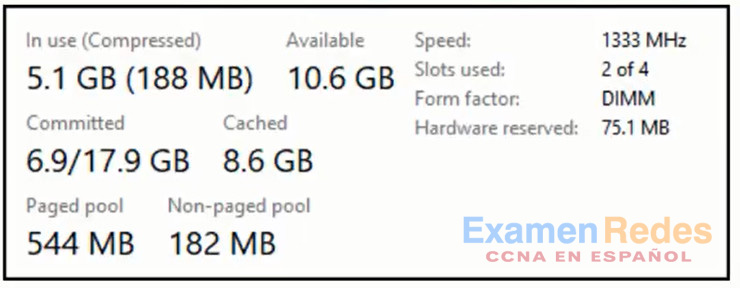

31. Consulte la ilustración. ¿Qué porcentaje aproximado de la memoria física sigue estando disponible en este sistema de Windows?

- 53%

- 90%

- 68%

32. ¿Qué dos protocolos están asociados con la capa de transporte? (Elija dos opciones).

- TCP

- PPP

- ICMP

- UDP

- IP

33. ¿Qué tipo de firewall es una combinación de varios tipos de firewall?

- Proxy

- Híbrido

- Filtrado de paquetes

- Con información de estado

34. ¿A qué categoría de ataques de seguridad pertenece man-in-the-middle?

- Acceso

- Ingeniería social

- Reconocimiento

- DoS

- Ignorar el mensaje.

- Notificar al administrador del servidor.

- Notificar a la administración de seguridad correspondiente del país.

- Reiniciar el servidor.

36. ¿Cuáles son tres ventajas de usar enlaces simbólicos en lugar de enlaces rígidos en Linux? (Elija tres opciones).

- Pueden comprimirse.

- Pueden establecer el enlace a un archivo en un sistema de archivos diferente.

- Pueden mostrar la ubicación del archivo original.

- Los enlaces simbólicos se pueden exportar.

- Pueden cifrarse.

- Pueden establecer el enlace a un directorio.

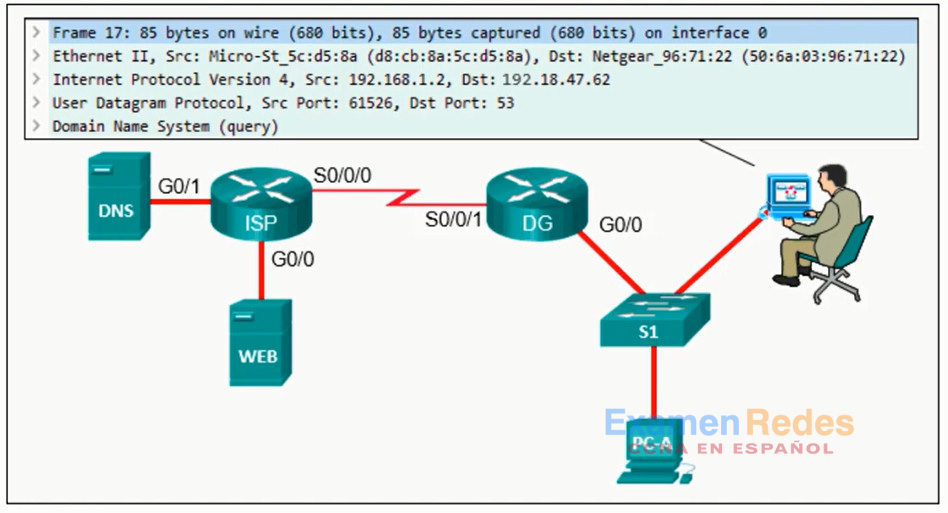

37. Consulte la ilustración. Un analista especializado en ciberseguridad está viendo paquetes capturados que se reenviaron al switch S1. ¿Qué dispositivo es la fuente de los paquetes capturados?

- Router DG

- Router del ISP

- PC-A

- Servidor DNS

- Servidor web

38. ¿Qué componente de la seguridad de datos proporcionan los algoritmos de hash?

- Integridad

- Autenticación

- Confidencialidad

- Intercambio de claves

39. ¿Con qué método de evasión el actor de una amenaza, tras obtener acceso a la contraseña del administrador en un host comprometido, intenta iniciar sesión en otro host utilizando las mismas credenciales?

- Agotamiento de recursos

- Pivoting

- Interpretación errónea a nivel de protocolos

- Sustitución de tráfico

40. ¿Cuál de las siguientes opciones ejemplifica un ataque local?

- El escaneo de puertos se usa para determinar si el servicio Telnet se está ejecutando en un servidor remoto.

- El actor de una amenaza realiza un ataque de fuerza bruta en un router perimetral empresarial para obtener acceso ilegal.

- Un ataque de desbordamiento del búfer se lanza contra un sitio web de compras en línea y hace que el servidor deje de funcionar.

- El actor de una amenaza intenta obtener la contraseña de usuario de un host remoto mediante el uso de un software de captura de teclado instalado por un troyano.

41. ¿Cómo puede NAT/PAT dificultar el monitoreo de la seguridad de la red si se utiliza NetFlow?

- Disfraza la aplicación iniciada por un usuario mediante la manipulación de los números de puertos.

- Cambia las direcciones MAC de origen y de destino.

- Oculta las direcciones IP internas al permitirles que compartan una o varias direcciones IP externas.

- Oculta el contenido de un paquete mediante el cifrado de la carga útil de datos.

42. ¿Qué modelo de control de acceso permite que los usuarios controlen el acceso a sus datos como dueños de esos datos?

- Control de acceso no discrecional

- Control de acceso obligatorio

- Control de acceso discrecional

- control de acceso basado en atributos

43. Una pieza de malware obtuvo acceso a una estación de trabajo y emitió una consulta de búsqueda de DNS a un servidor de CnC. ¿Cuál es el propósito de este ataque?

- Enviar datos confidenciales robados con codificación

- Solicitar un cambio de la dirección IP

- Enmascarar la dirección IP de la estación de trabajo

- Comprobar el nombre de dominio de la estación de trabajo

44. ¿Cuál es una diferencia clave entre los datos capturados por NetFlow y los datos capturados por Wireshark?

- Los datos de NetFlow muestran contenido del flujo de red, mientras que los datos de Wireshark muestran estadísticas del flujo de red.

- NetFlow proporciona datos de transacciones, mientras que Wireshark proporciona datos de sesiones.

- NetFlow recopila metadatos de un flujo de red, mientras que Wireshark captura paquetes de datos completos.

- NetFlow utiliza tcpdump para analizar los datos, mientras que Wireshark utiliza nfdump.

- Identificar las vulnerabilidades de los sistemas objetivo

- Ganarse la confianza de un empleado de la empresa con el fin de obtener sus credenciales

- Lanzar ataques DDoS contra los objetivos

- Evitar ser detectados por las defensas de las redes y los hosts

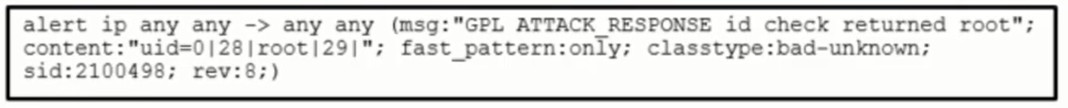

46. Consulte la ilustración. Un analista especializado en seguridad revisa un mensaje de alerta generado por Snort. ¿Qué indica el número 2100498 en el mensaje?

- El ID del usuario que activa la alerta

- La longitud del mensaje en bits

- El número de sesión del mensaje

- La regla de Snort activada

- Servicios

- Determinación de líneas de base

- Listas negras

- Listas blancas

- Reducción de riesgos

- Distribución compartida de riesgos

- Evitar riesgos

- Retención de riesgos

49. ¿Qué tipo de ataque llevan a cabo los actores de amenazas contra una red para determinar qué direcciones IP, protocolos y puertos están permitidos por las ACL?

- Ingeniería social

- Reconocimiento

- Suplantación de identidad

- Denegación de servicio

50. ¿Qué dos ataques se dirigen a servidores web a través del aprovechamiento de posibles vulnerabilidades de funciones de entrada usadas por una aplicación? (Elija dos opciones).

- Ataque de confianza

- Escaneo de puertos

- Redireccionamiento de puertos

- Scripts entre sitios

- Inyección SQL

51. ¿Cuál es un propósito de la implementación de redes VLAN en una red?

- Separar el tráfico de usuario.

- Permitir que los switches reenvíen paquetes de capa 3 sin un router.

- Eliminar colisiones de red.

- Prevenir bucles en la capa 2.

52. Un usuario recibe un correo electrónico en el que se le solicita la verificación de la contraseña utilizada para acceder a archivos bancarios. ¿Qué tipo de amenaza de seguridad es esta?

- Suplantación de identidad (phishing)

- Malware

- Virus

- Ingeniería social

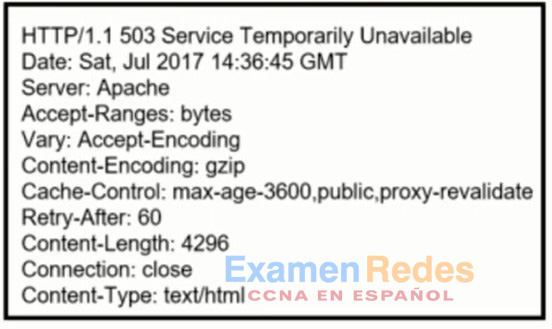

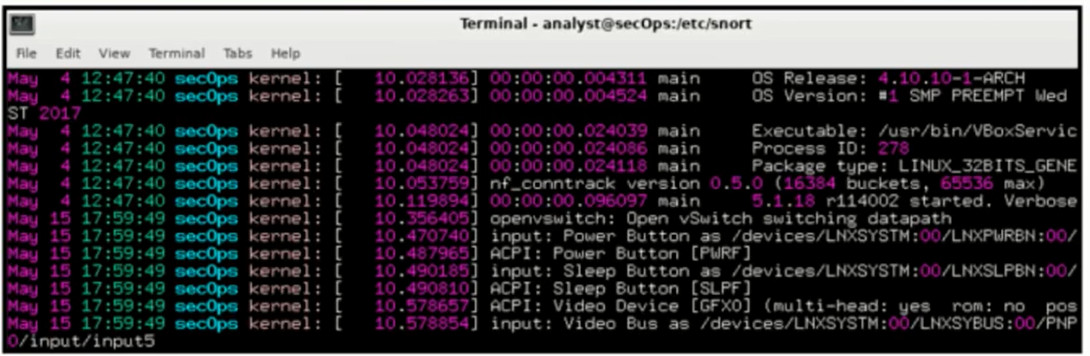

53. Consulte la ilustración. ¿Qué tecnología contendría información similar a los datos que se muestran para los dispositivos de infraestructura dentro de una compañía?

- Servidor Apache

- Servidor Syslog

- HIDS

- Firewall

54. ¿Cuál es una característica del cifrado asimétrico?

- Las claves son de poca extensión.

- Proporciona un rápido cifrado masivo de los datos.

- Se utilizan claves distintas para cifrar y descifrar datos.

- En comparación con el cifrado simétrico, requiere menos cálculos.

55. ¿Qué tecnología admite el cifrado asimétrico con claves en VPN con IPsec?

- 3DES

- SEAL

- IKE

- AES

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes