Última actualización: mayo 9, 2025

IT Essentials (Version 7.00) – Examen final de los capítulos 10 a 14 de IT Essentials 7.0

1. ¿Qué herramienta incorporada está disponible en una máquina Mac OS X para realizar copias de respaldo del disco?

- Utilidad de disco

- Finder

- Déjà Dup

- Time Machine

2. ¿Cuáles de las siguientes son tres características del GPS incorporado en los dispositivos móviles? (Elija tres opciones).

- Rastreo de dispositivos

- Navegación

- Resultados de búsqueda especializada

- Borrado remoto

- Búsqueda de números de teléfono

- Cálculo del consumo de combustible por kilómetro

3. Cuando se intenta mejorar el rendimiento del sistema de computadoras con Linux con una cantidad de memoria limitada, ¿por qué aumentar el tamaño del sistema de archivos de intercambio no se considera la mejor solución?

- Un sistema de archivos de intercambio solo admite el sistema de archivos ex2.

- Un sistema de archivos de intercambio no tiene un sistema de archivos específico.

- Un sistema de archivos de intercambio no se puede montar en una partición MBR.

- Un sistema de archivos de intercambio utiliza espacio en disco duro para almacenar contenido de RAM inactiva.

4. ¿Cuál es el propósito de ejecutar aplicaciones del dispositivo móvil en un sandbox?

- Evitar que los programas malintencionados infecten el dispositivo.

- Permitir que los iconos de aplicaciones separados aparezcan en la pantalla de inicio.

- Eludir las restricciones de los proveedores de teléfono que impiden el acceso a aplicaciones no autorizadas.

- Habilitar el teléfono para que ejecute varios sistemas operativos.

5. Un usuario llama a soporte técnico para informar que un dispositivo móvil presenta un rendimiento muy lento. ¿Cuál podría ser la causa de este problema?

- El sistema operativo está dañado.

- La pantalla táctil no se calibró.

- Una aplicación de uso intensivo de la alimentación se está ejecutando en segundo plano.

- La aplicación no es compatible con el dispositivo.

6. ¿Cuáles son los tres componentes que se utilizan para asignar permisos de archivos y directorios en los sistemas de Linux? (Elija tres opciones).

- Grupo

- Grupo superior

- Propietario

- Todos los usuarios

- Grupo administrativo

- Raíz

- _Propietario: el usuario propietario del archivo o directorio

- _Grupo: el grupo de usuarios que se ha asignado al archivo o directorio

- _Todos los usuarios: todos los demás usuarios del sistema

7. Consulte la ilustración. Seleccione la(s) opción(es) verdadera(s) para esta pantalla de dispositivo móvil.

- Los mensajes de texto, las noticias, las fotografías y otro contenido se puede mostrar en los distintos mosaicos.

- Mantener pulsada la flecha que se encuentra en la parte inferior izquierda mostrará la pantalla de inicio.

- Los iconos y los botones se usan para representar las diferentes aplicaciones en el teléfono.

- Desanclar una aplicación de esta vista desinstalará la aplicación del teléfono.

- El tamaño de los mosaicos depende del tamaño de la aplicación.

8. Un usuario llama a soporte técnico e informa que una computadora portátil con Linux se congela en el inicio y presenta una emergencia de kernel. ¿Cuál podría ser la causa de este problema?

- Una aplicación está utilizando un recurso que no está disponible.

- GRUB o LILO se desecharon.

- GRUB o LILO están dañados.

- Se ha alterado un controlador.

9. Un usuario descarga un widget en el teléfono Android, pero se sorprende al ver que, cuando toca el widget, se inicia una aplicación. ¿Cuál es una causa posible?

- El widget está dañado.

- Se comprometió la configuración de seguridad del OS Android.

- El usuario descargó un virus.

- El widget está asociado a la aplicación, y este es el comportamiento normal.

10. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de una investigación, el personal de TI determinó que el atacante inyectaba registros falsos en el servidor que traduce direcciones IP a nombres de dominio. ¿Cuál es el tipo de ataque a la red?

- Diccionario

- Envenenamiento del DNS

- Saturación de SYN

- Día cero

11. Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para evitar la infiltración. ¿Qué técnica de seguridad debe recomendar el técnico?

- Proporcionar una capacitación de conocimiento sobre seguridad.

- Utilizar el cifrado.

- Utilizar una trampa.

- Implementar una RAID.

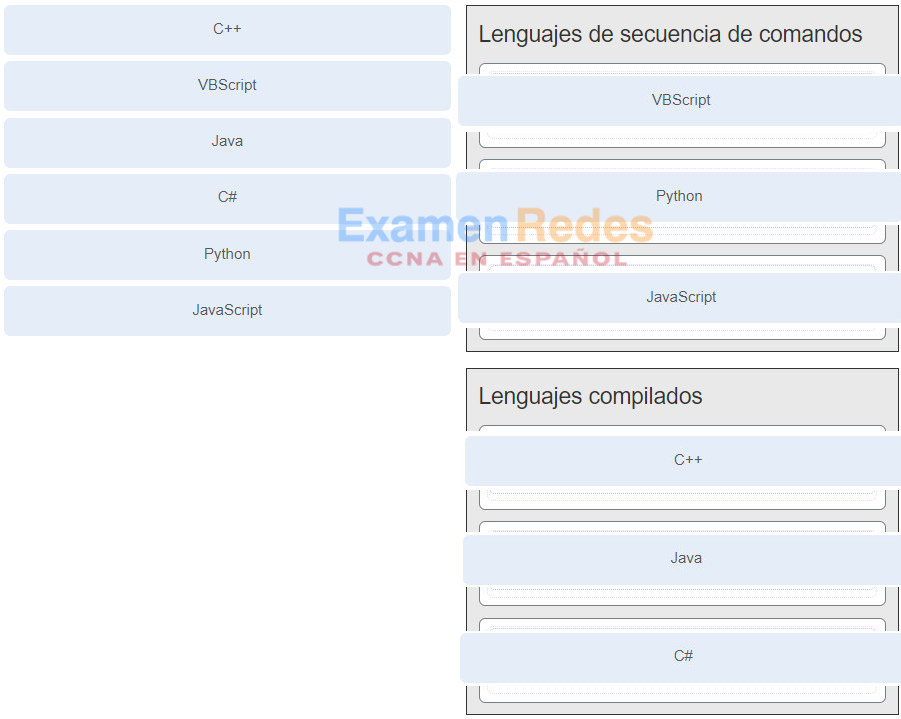

12. Una los idiomas individuales con su clasificación correspondiente.

13. ¿Qué área de importancia se encuentra en la categoría de operaciones y planificación de la documentación de TI?

- Manual del usuario final para hardware y software

- Administración del inventario

- Políticas y procedimientos de recuperación tras un desastre

- Diagramas lógicos y físicos de topología de la red

14. Un técnico auxiliar ingresa a la sala de servidores y encuentra el gabinete del equipo servidor de respaldo abierto. Todos los discos duros que contienen datos médicos de los pacientes se desconectan físicamente de la placa madre y los cables de datos SATA se bloquean fuera del gabinete. ¿Cuál es el próximo paso que debe tomar el técnico?

- Quitar el polvo del gabinete del equipo servidor para eliminar las huellas digitales

- Desconectar los cables de alimentación SATA para evitar la pérdida de datos persistentes

- Ubicar a un empleado calificado para recopilar evidencia

- Volver a conectar los cables de datos SATA para garantizar el respaldo continuo de los datos

- Colocar las unidades de disco duro en un recinto externo y comenzar a realizar una copia de respaldo de los datos antes de liberar las unidades para los primeros en llegar

15. ¿Qué dos tipos de problemas deben ser escalados de un técnico de nivel uno a un técnico de nivel dos? (Elija dos opciones).

- Problemas que pueden resolverse en poco tiempo

- Problemas que son complicados y que tardan mucho tiempo en resolverse

- Problemas que exceden el conocimiento del técnico de nivel uno

- Problemas que no se ajustan a la categoría «down call» (llamada por caída del servicio)

- Problemas que requieren reiniciar el equipo

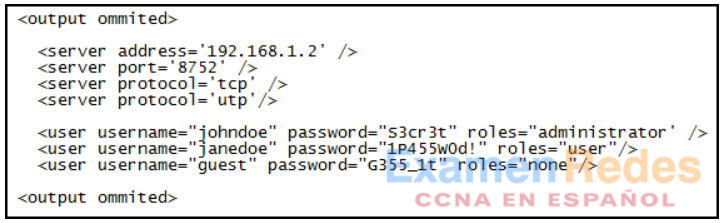

16. Consulte la ilustración. Durante el proceso de resolución de problemas de un software instalado en un sistema de computación, un técnico de nivel uno necesita ayuda de un técnico de nivel dos. El archivo que se muestra en la ilustración se le debe enviar al técnico de nivel dos. ¿Cómo debe enviar este archivo el técnico de nivel uno?

- Entregar el archivo solo de forma impresa.

- El archivo no se debe compartir con el técnico de nivel dos.

- Enviar el archivo como está al técnico de nivel dos.

- Reemplazar todas las contraseñas en el archivo con 〈password omitted〉 antes de enviarlo por correo electrónico. Luego, si es necesario, proporcionar las contraseñas por un medio seguro.

17. Un técnico de soporte trata con un cliente enfadado. ¿Cuáles son los dos enfoques que debe adoptar el técnico en su trato con el cliente? (Elija dos opciones).

- Intentar reorientar la conversación hacia la resolución del problema.

- Hacer preguntas de carácter social para que el cliente aparte su atención del problema.

- Dejar que el cliente explique el problema sin interrumpirlo.

- Responderle al cliente con el mismo nivel de enfado.

- Transferir inmediatamente al cliente a un técnico de un nivel superior.

18. ¿Cuáles son las dos medidas que debe tomar un técnico si encuentra contenido ilegal (por ejemplo, pornografía infantil) en el disco duro de la PC de un cliente? (Elija dos opciones).

- Comunicarse con un equipo de primera respuesta.

- Documentar la mayor cantidad de información posible.

- Apagar la PC hasta que lleguen las autoridades.

- Quitar y destruir el disco duro.

- Confrontar con el cliente de inmediato.

19. Una compañía de seguridad de terceros realiza una auditoría de seguridad de una compañía y recomienda que la empresa utilice el protocolo de escritorio remoto. ¿Cuáles de las siguientes son dos características del protocolo de escritorio remoto (RDP) de Microsoft? (Elija dos opciones).

- RDP utiliza una sesión cifrada.

- RDP es un protocolo de terminal virtual de red de línea de comandos.

- RDP requiere un cliente de Windows.

- RDP se conecta al puerto TCP 3389.

- RDP se conecta al puerto TCP 22.

20. ¿Por qué un representante de soporte técnico necesitaría utilizar el comando bootrec ?

- Para ayudar a reparar el MBR con presuntos problemas

- Para analizar y verificar la integridad de todos los archivos protegidos del sistema y reemplazar las versiones incorrectas con versiones correctas

- Para cerrar varias computadoras remotas una a una

- Para reparar, preparar y corregir imágenes de Windows y la imagen de recuperación dentro de la instalación del sistema operativo

21. ¿Qué característica se incluye en macOS y permite que un usuario remoto vea y cambie los archivos, las carpetas y las aplicaciones en la computadora local?

- Uso compartido de la pantalla

- Computación virtual en red

- Asistencia remota

- Escritorio remoto

22. ¿Qué servicio proporciona PRINT$?

- Proporciona un recurso compartido de red para acceder a las impresoras compartidas.

- Proporciona controladores de impresora para los administradores de impresoras.

- Proporciona un grupo de impresoras ocultas respecto de los cuales solo los usuarios administrativos tienen permisos para enviar trabajos de impresión.

- Proporciona un uso compartido administrativo de impresoras al que pueden acceder todas las cuentas de usuario locales.

23. ¿Qué número de puerto utiliza la computación virtual en red (VNC) para permitir el uso compartido de la pantalla remota entre dispositivos?

- 22

- 5900

- 3389

- 389

- 23

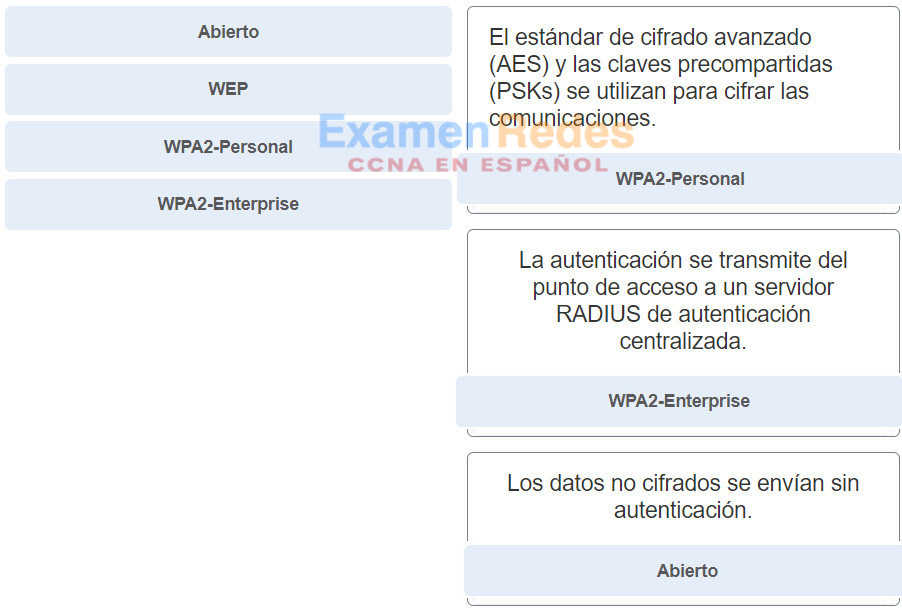

24. Una la configuración de seguridad inalámbrica con la descripción. (No se utilizan todas las opciones).

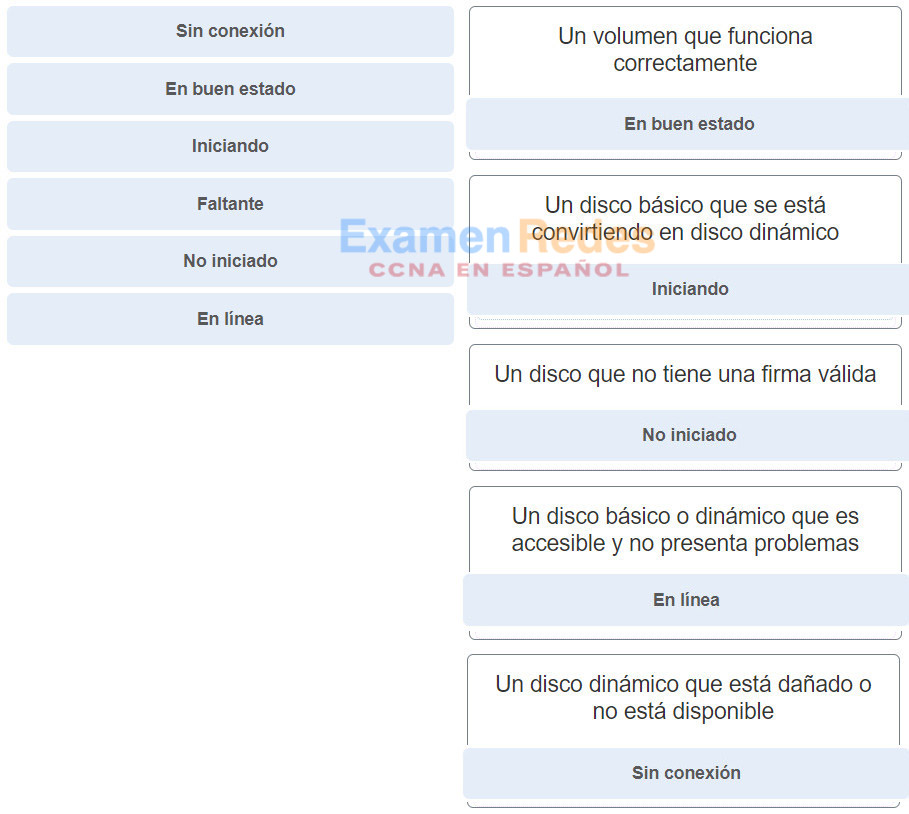

25. Una los indicadores de estado de la unidad, en la utilidad de administración de discos, con sus descripciones. (No se utilizan todas las opciones).

26. Un usuario informa que una PC con Windows 10 muestra el mensaje de error «disco de arranque no válido» durante el proceso de arranque. El técnico de TI intenta arrancar la computadora y descubre que el mensaje de error ocurre inmediatamente después de la POST. ¿Cuál podría ser la causa posible?

- BOOTMGR está dañado.

- El MBR o el GPT están dañados.

- No se pudo iniciar un servicio durante el proceso de arranque.

- Un controlador de dispositivo instalado recientemente no es compatible con el controlador de arranque.

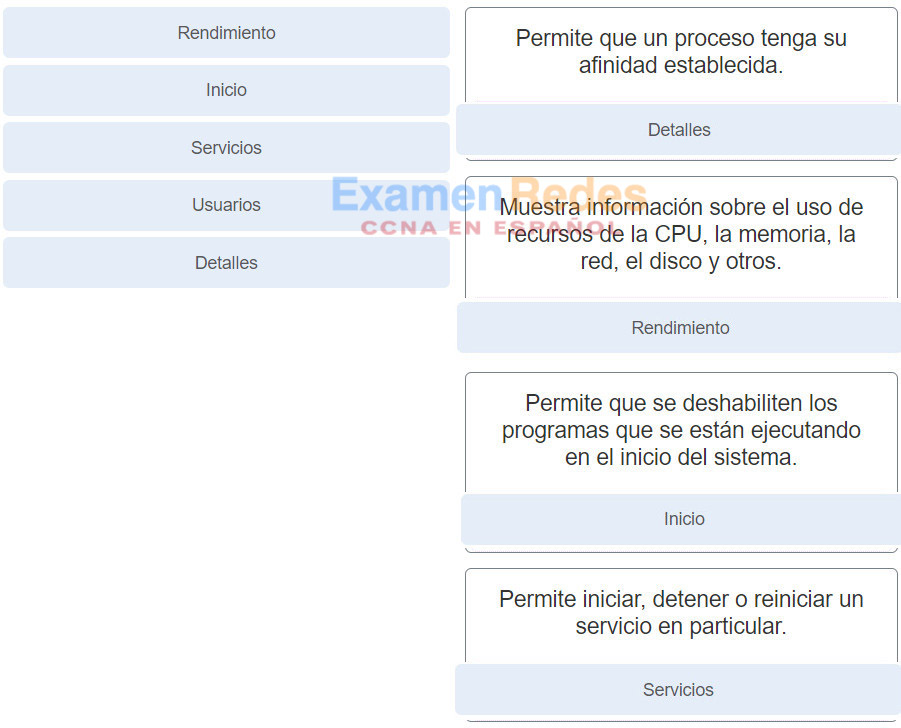

27. Haga coincidir las pestañas del administrador de tareas de Windows 10 con sus funciones. (No se utilizan todas las opciones).

28. Un usuario informa que los archivos de usuario no pueden sincronizarse con el servidor de archivos de red mientras el usuario está de viaje, ausente de la oficina. El usuario tenía acceso a internet, pero no al servidor de la red de la empresa. ¿Cómo se puede abordar esto?

- Desactivar la función de activación de archivos sin conexión en el centro de sincronización

- Configurar un perfil de sincronización con la ubicación del archivo en red

- Asegurarse de que el usuario solo utilice un único dispositivo y no varios para acceder a los archivos en red

- Configurar un perfil de sincronización entre el servidor de red, Microsoft OneDrive y el usuario.

29. Un técnico utiliza la herramienta de administración y mantenimiento de imágenes de implementación (DISM) de Microsoft para crear un archivo de imagen de Windows en una de las estaciones de trabajo que ejecutan Windows 10. Cuando el técnico intenta clonar otra estación de trabajo con el archivo de imagen, la estación de trabajo exhibe problemas de conectividad de red al finalizar. ¿Qué podría causar esto?

- Los controladores de red no se agregaron al archivo de imagen.

- La utilidad Sysprep debería haberse desactivado antes de la creación del archivo de imagen.

- El técnico utilizó la herramienta incorrecta para crear el archivo de imagen.

- El SID de la computadora original no se borra al crear la imagen con DISM.

30. ¿Qué término describe a un tipo de partición que solo existirá en un disco duro con un MBR?

- Unidad lógica

- Disco básico

- Partición activa

- Partición extendida

31. Un técnico desea preparar las computadoras en la red para la recuperación tras un desastre. La red consta de una variedad de computadoras de escritorio y portátiles de diferentes proveedores. Todas las computadoras ejecutan una versión de 32 bits de Windows 10 Pro o una versión de 64 bits de Windows 10 Pro. ¿Cómo prepararía el técnico los medios de recuperación?

- Prepararía discos de recuperación individuales para todas las computadoras.

- Prepararía un disco de recuperación de 32 bits para todas las computadoras.

- Prepararía un disco de recuperación de 64 bits para todas las computadoras.

- Prepararía una restauración de imagen para todas las computadoras.

32. Un técnico desea implementar Windows 10 Pro en varias computadoras a través del proceso de instalación de la red remota. El técnico comienza conectando las nuevas computadoras a la red y haciéndolas arrancar. Sin embargo, la implementación falla porque las computadoras de destino no pueden comunicarse con el servidor de implementación. ¿Cuál es la causa posible?

- El SID no se modificó en el archivo de imagen.

- Los controladores de red incorrectos se cargan en el archivo de imagen.

- No se utilizó Sysprep antes de generar el archivo de imagen.

- Las tarjetas NIC de las computadoras nuevas no están habilitadas para el PXE.

33. Una organización ha adquirido una aplicación personalizada para el personal de ventas que solo puede instalarse en un sistema operativo Windows de 64 bits. Cada miembro del personal de ventas tiene una PC con Windows 8.1 de 32 bits. ¿Qué debe hacer el departamento de TI para instalar y ejecutar la aplicación en las computadoras del personal de ventas?

- Volver de la versión Windows 8.1 de 32 bits a la versión Windows 7 de 64 bits

- Descargar e instalar los controladores de hardware de 64 bits en el SO actual

- Realizar una instalación limpia de Windows 10 de 64 bits

- Actualizar Windows 8.1 de 32 bits a Windows 10 de 64 bits

34. ¿Por qué un formato completo es más beneficioso que un formato rápido para preparar la instalación de un sistema operativo limpio?

- Un formato completo utiliza un sistema de archivos más rápido, FAT32, mientras que un formato rápido utiliza un sistema de archivos más lento, NTFS.

- Un formato completo desechará cada partición del disco duro.

- Un formato completo es el único método para instalar Windows 8.1 en una computadora que ya tiene un sistema operativo instalado.

- Un formato completo desechará los archivos del disco mientras analiza la unidad de disco para detectar errores.

35. ¿Qué condición se necesita al planificar la instalación de Windows en un disco GPT?

- La computadora debe estar basada en UEFI.

- El tamaño máximo de la partición no puede superar los 2 TB.

- Solo una partición primaria puede contener un sistema operativo.

- La cantidad máxima de particiones primarias que pueden coexistir es 4.

36. ¿Cuáles son las dos herramientas disponibles para transferir los datos y la configuración de los usuarios desde una computadora con un Windows antiguo a una computadora con un Windows nuevo? (Elija dos opciones).

- Administrador de usuarios de Windows

- Asistente de actualización de Windows

- Herramienta de migración de estado de usuario

- Asesor de actualizaciones de Windows

- Windows Easy Transfer

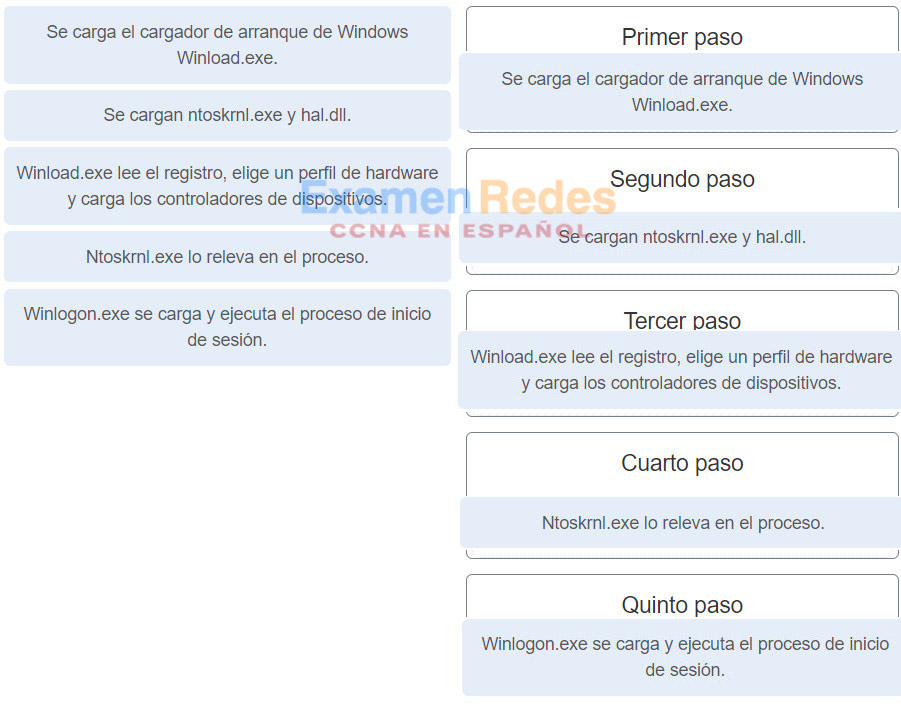

37. Una la secuencia de arranque de Windows 10 después de que se cargue el administrador de arranque (bootmgr.exe).

38. Un cliente acerca una computadora que solicita una contraseña tan pronto como se enciende, incluso antes de que el sistema operativo arranque. ¿Qué tipo de contraseña está habilitada?

- Red

- Sincrónica

- BIOS

- Multifactor

- Inicio de sesión

39. El CIO desean proporcionar seguridad a los datos en las PC portátiles de la empresa mediante la implementación de la encriptación de archivos. El técnico determina que el mejor método es cifrar cada unidad de disco duro con Windows BitLocker. ¿Cuáles son los dos elementos necesarios para implementar esta solución? (Elija dos opciones).

- administración de contraseñas

- al menos dos volúmenes

- TPM

- dispositivo USB

- EFS

- copia de respaldo

40. ¿Qué tipo de amenaza de seguridad se puede transferir a través del correo electrónico y se utiliza para obtener información confidencial mediante el registro de las pulsaciones de teclas del destinatario?

- Troyano

- Virus

- Grayware

- Gusano

- Adware

41. Un empleado que trabajó en la compañía durante muchos años ha montado un negocio propio desde su hogar y vende artesanías. Al salir de una reunión en la oficina, el supervisor de la compañía nota que el empleado está comprando isumos para su negocio propio. ¿Qué sección de la política de seguridad debe revisar el supervisor al determinar cómo manejar esta situación?

- Política de uso aceptable

- Políticas de identificación y autenticación

- Políticas de manejo de incidentes

- Política de acceso remoto

42. ¿Qué utilidad de Windows debe utilizarse para configurar las reglas de contraseña y las política de bloqueo de cuenta en un sistema que no es parte de un dominio?

- Administración de equipos

- Herramienta de política de seguridad local

- Herramienta de seguridad de Active Directory

- Registro de seguridad del visor de eventos

43. ¿Qué métodos se pueden utilizar para implementar la autenticación de varios factores?

- Token y hashes

- VPN y VLAN

- IDS e IPS

- Contraseñas y huellas digitales

44. ¿Cuál de los siguientes enunciados describe con precisión la tecnología de encriptación asimétrica?

- Es un proceso de encriptación que utiliza claves idénticas en ambos extremos para establecer la VPN.

- Es un protocolo de encriptación que se utiliza para encriptar datos a medida que se envían a través de la VPN.

- La encriptación asimétrica es un proceso de encriptación que compara el tráfico en ambos extremos para garantizar que no se alteró el tráfico.

- Es un proceso de encriptación que utiliza una clave pública y una privada par encriptar y descifrar datos.

45. Al responder una llamada de un cliente que tiene problemas con una PC, el técnico advierte que se cambió el nombre de un número de archivos de sistema de la PC. ¿Cuáles son las dos posibles soluciones que puede implementar el técnico para resolver el problema? (Elija dos opciones).

- Cambiar los permisos de archivos y de carpeta del usuario.

- Actualizar el protocolo de encriptación de archivos.

- Restablecer la contraseña del usuario.

- Usar un software antivirus para eliminar un virus.

- Restaurar la PC de una copia de seguridad.

46. Un jugador inicializa un escritorio que tiene Windows 7 instalado en unidades dinámicas. El proceso de arranque está actualmente en el paso a continuación: WinLoad lee los archivos del registro, elige un perfil de hardware y carga los controladores de dispositivos. ¿Cuál es el siguiente paso que ocurrirá en el proceso de arranque?

- WINLOGON.EXE muestra la pantalla de bienvenida de Windows.

- NTOSKRNL.EXE inicia el archivo de inicio de sesión llamado WINLOGON.EXE.

- No hay más pasos, se completó el proceso de arranque.

- El núcleo de Windows asume el proceso de arranque.

47. Un administrador informa que se están produciendo cosas inusuales en una computadora con Windows. El técnico determina que el malware es el culpable. ¿Qué puede hacer el técnico para eliminar los malware complicados?

- Asegurarse de que la computadora esté conectada a la red cableada para que puedan instalarse las actualizaciones de antimalware

- Entrenar al usuario en la identificación de fuentes confiables y no confiables

- Ingresar al modo seguro y restaurar el sistema

- Instalar la protección contra adware

48. Un técnico sospecha que un problema de seguridad está causando problemas a una computadora. ¿Cuáles son las dos acciones que podrían realizarse para probar las teorías de causas probables al solucionar los problemas de la computadora? (Elija dos opciones).

- Desconectar la computadora de la red.

- Buscar registros de reparaciones de soporte técnico para obtener más información.

- Analizar las soluciones con el cliente.

- Iniciar sesión con un usuario diferente.

- Hacer preguntas abiertas al cliente sobre el problema.

49. Un usuario desea extender una partición primaria formateada con el sistema de archivos NTFS con el espacio sin asignar en el disco duro. ¿Qué debe hacer el usuario después de extender la partición primaria para que pueda utilizarse?

- Convertir el tipo de disco en dinámico.

- Formatear el disco con el sistema de archivos FAT64.

- Asegurarse de que el tipo de disco sea básico.

- Realizar una partición del nuevo espacio como un disco básico.

50. ¿Qué área describe la recolección y el análisis de los datos de sistemas de computación, redes y dispositivos de almacenamiento como parte de la investigación de supuestas actividades ilegales?

- Recuperación de desastres

- Criptografía

- Derecho informático

- Informática forense

51. ¿Cuáles de las siguientes son dos soluciones posibles para cualquier equipo Windows que se reinicia constantemente y nunca muestra el escritorio? (Elija dos opciones).

- Actualizar el procesador.

- Actualizar la tarjeta de video.

- Restablecer los jumpers del disco duro.

- Acceder al BIOS y cambiar las opciones de orden de arranque.

- Ejecutar chkdsk /F /R en la consola de recuperación.

- Presionar F8 para abrir el menú Opciones avanzadas y elegir Deshabilitar el reinicio automático en caso de error del sistema

52. Un técnico trabaja en la resolución de problemas en una computadora portátil con Windows 10, infectada con un virus que dañó el registro de arranque maestro. El técnico reinicia la computadora portátil mediante los medios de instalación e intenta repararla desde la interfaz de línea de comandos. ¿Qué comando puede utilizar el técnico para reparar el registro de arranque maestro dañado?

- bootrec /fixmbr

- msconfig

- chkdsk

- sfc /scannow

53. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de una investigación, el personal de TI determinó que se utilizaron zombis para atacar el firewall. ¿Cuál es el tipo de ataque a la red?

- DDoS

- Diccionario

- Saturación de SYN

- Día cero

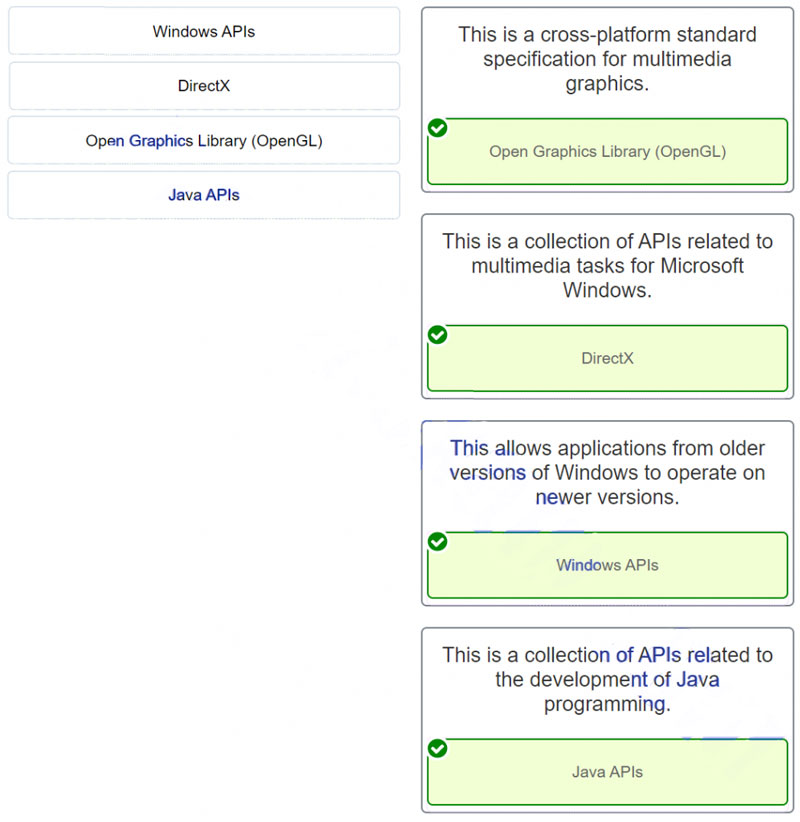

_2. Haga coincidir la API correcta con su función dentro del entorno de Windows 10.

_4. Un usuario desea extender una partición primaria formateada con el sistema de archivos NTFS con el espacio no asignado en el disco duro. ¿Qué debe hacer el usuario después de extender la partición primaria para que pueda utilizarse?

- Convierta el tipo de disco en dinámico.

- Asegúrese de que el tipo de disco sea básico.

- Formatee el disco con el sistema de archivos FAT64.

- Divide el nuevo espacio como un disco básico.

_9. Un técnico desea realizar una instalación de red desatendida personalizada de Windows 10 en una PC. Los requisitos incluyen la instalación de aplicaciones específicas y controladores de dispositivos mediante el uso de un archivo de respuesta. ¿Qué usaría el técnico para crear el archivo de respuesta?

- Partición de recuperación

- SIM de Windows

- clonación de discos

- Restaurar sistema

_14. ¿Cuáles son dos soluciones posibles para cualquier computadora con Windows que se reinicie continuamente y nunca muestre el escritorio? (Elija dos.)

- Actualice el procesador.

- Presione F8 para abrir el menú Opciones avanzadas y elija Deshabilitar el reinicio automático en caso de falla del sistema.

- Acceda al BIOS y cambie las opciones de orden de arranque.

- Ejecute chkdsk /F /R desde la consola de recuperación.

- Actualice la tarjeta de video.

- Restablezca los puentes del disco duro.

_17. Un técnico ha conectado un nuevo disco duro interno a una PC con Windows 10. ¿Qué se debe hacer para que Windows 10 use el nuevo disco duro?

- Inicialice el nuevo disco duro.

- Ampliar la partición de un disco duro existente al nuevo disco duro.

- Ejecute chkdsk en el nuevo disco duro.

- Monte el nuevo disco duro.

_19. Un técnico está solucionando problemas en una computadora portátil con Windows 10 infectada con un virus que dañó el registro de arranque maestro. El técnico ha arrancado la computadora portátil usando los medios de instalación y está intentando reparar la computadora portátil desde la interfaz de línea de comandos. ¿Qué comando puede utilizar el técnico para reparar el registro de arranque maestro corrupto?

- bootrec /fixmbr

- chkdsk

- msconfig

- sfc /escanear ahora

_26. ¿Cuáles son las tres piezas de información que un técnico de nivel uno debe recopilar de un cliente? (Elija tres.)

- información de contacto

- descripción del problema

- detalles de cualquier cambio reciente en la computadora

- salida del software de diagnóstico

- salida de una conexión remota a la computadora del cliente

- configuración CMOS actual

_27. ¿Qué dos acciones son apropiadas para que un técnico de la mesa de soporte tome cuando asiste a los clientes? (Elija dos.)

- Interrumpa a los clientes si comienzan a resolver sus propios problemas.

- Confortar a un cliente minimizando el problema del cliente.

- Deje que el cliente termine de hablar antes de hacer más preguntas.

- Si tiene que poner al cliente en espera, pídale permiso al cliente.

- Tan pronto como detecte la ira del cliente, pase al cliente enojado al siguiente nivel.

_30. Un técnico de TI de una empresa de servicios ha brindado un amplio soporte remoto de TI con la implementación de un producto para un cliente. Después de la finalización del contrato, se presenta una queja contra el técnico de TI por no seguir la política de la empresa al enviar correos electrónicos no solicitados sobre servicios y productos que no están relacionados con el contrato. ¿Qué dos cosas debería haber hecho de manera diferente el técnico de soporte de TI? (Elija dos.)

- El técnico de TI debería haber investigado la política de la empresa sobre la comunicación personal con los clientes en el horario de trabajo.

- El técnico de TI debería haber utilizado cifrado para ocultar el propósito de los correos electrónicos.

- El técnico de TI debería haber agregado al cliente a una carta en cadena con muchos destinatarios.

- El técnico de TI debería haberle preguntado al cliente si estaba interesado en recibir información sobre otros servicios y productos nuevos.

- El técnico de TI debería haber solicitado permiso a un supervisor para enviar los correos electrónicos del cliente.

_32. ¿Qué área temática describe la recopilación y el análisis de datos de sistemas informáticos, redes y dispositivos de almacenamiento como parte de una investigación de supuesta actividad ilegal?

- ley cibernética

- informática forense

- criptografía

- recuperación de desastres

_33. En una investigación forense informática, ¿qué tipo de datos se consideran datos volátiles y se pueden perder si se desconecta la alimentación de la computadora?

- datos almacenados en discos magnéticos

- datos almacenados en un disco interno

- datos en tránsito entre la RAM y la CPU

- datos almacenados en un disco externo

_35. ¿Qué habilidad es esencial que tenga un técnico de nivel uno?

- la capacidad de recopilar información relevante del cliente y pasarla al técnico de nivel dos para que pueda ingresarse en la orden de trabajo

- la capacidad de pedirle al cliente relePreguntas urgentes, y tan pronto como esta información se incluya en la orden de trabajo, escale al técnico de nivel dos

- la capacidad de traducir una descripción del problema de un cliente en unas pocas oraciones breves e ingresarla en la orden de trabajo

- capacidad de tomar la orden de trabajo preparada por el técnico de nivel dos e intentar resolver el problema

_36. ¿Qué se utiliza para controlar el uso ilegal de software y contenido?

- cadena de custodia

- acuerdo de nivel de servicio

- Acuerdo de licencia de usuario final

- gestión de derechos digitales

_37. ¿Qué determina el nivel de soporte que un técnico del centro de llamadas brindará a un cliente individual?

- El soporte se basa en el SLA para ese cliente.

- Todos los clientes reciben el mismo nivel de soporte por parte del centro de llamadas.

- Un técnico de nivel uno proporcionará un mayor nivel de soporte que un técnico de nivel dos.

- Un técnico individual del centro de llamadas elige el nivel de asistencia en función del tiempo disponible para ayudar al cliente.

_39. ¿Cuál es la diferencia entre un lenguaje de secuencias de comandos y un lenguaje compilado?

- Los lenguajes de secuencias de comandos deben convertirse en código ejecutable mediante un compilador, mientras que los lenguajes compilados se interpretan a medida que se ejecutan.

- El sistema operativo ejecuta los lenguajes compilados, mientras que la CPU ejecuta los lenguajes de secuencias de comandos.

- Los lenguajes de secuencias de comandos se interpretan y ejecutan línea por línea cuando se ejecuta una secuencia de comandos, mientras que los lenguajes compilados deben convertirse en código ejecutable.

- Los lenguajes compilados son ejecutados por un intérprete de comandos, mientras que los lenguajes de secuencias de comandos son ejecutados por la CPU.

_42. Un técnico sospecha que un problema de seguridad está causando problemas con una computadora. ¿Qué dos acciones se podrían realizar para probar las teorías de causa probable al solucionar problemas de la PC? (Elija dos.)

- Inicie sesión como un usuario diferente.

- Desconecte la computadora de la red.

- Buscar registros de reparación del servicio de asistencia para obtener más información.

- Discuta las soluciones con el cliente.

- Haga al cliente preguntas abiertas sobre el problema.

_46. Un gerente informa que están sucediendo cosas inusuales en una computadora con Windows. El técnico determina que el malware es el culpable. ¿Qué puede hacer el técnico para eliminar el malware persistente?

- Asegúrese de que la computadora esté conectada a la red cableada para que se puedan instalar las actualizaciones antimalware.

- Ingrese al modo seguro y realice una restauración del sistema.

- Instalar protección contra adware.

- Capacite al usuario en la identificación de fuentes confiables y no confiables.

_58. ¿Qué término describe una partición que se utiliza para almacenar y arrancar un sistema operativo de forma predeterminada?

- unidad lógica

- partición activa

- disco básico

- partición extendida

_59. ¿Qué término describe un sistema de archivos que admite un tamaño de partición de hasta 16 exabytes?

- partición extendida

- NTFS

- unidad lógica

- partición activa

_60. ¿Qué término describe un sistema de archivos para unidades flash USB que admite archivos de más de 4 GB?

- partición extendida

- exFAT

- unidad lógica

- partición activa

_61. ¿Qué término describe una partición que admite hasta 23 unidades lógicas?

- unidad lógica

- partición extendida

- disco básico

- partición activa

_62. ¿Qué término describe un sistema de archivos para medios de disco óptico?

- partición extendida

- CDFS

- unidad lógica

- partición activa

_64. ¿Qué término describe un tipo de dispositivo de almacenamiento que admite que una partición se extienda a un espacio adyacente no asignado siempre que sea contiguo?

- NTFS

- disco básico

- FAT32

- formato

_65. ¿Qué término describe un nombre general para áreas físicas en un disco duro?

- NTFS

- partición

- FAT32

- formato

_66. ¿Qué término describe un esquema de partición que ocupa una parte del espacio en disco de 512 bytes de largo y que contiene el cargador de arranque?

- NTFS

- MBR

- FAT32

- formato

_67. ¿Qué término describe un tipo de dispositivo de almacenamiento que admite un volumen que puede abarcar más de un disco?

- NTFS

- disco dinámico

- FAT32

- formato

_68. Un técnico está iniciando una computadora portátil que tiene instalado Windows 10 con 2 GB de RAM. El proceso de inicio actualmente está funcionando en el siguiente paso: NTOSKRNL.EXE inicia el archivo de inicio de sesión llamado WINLOGON.EXE. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- WINLOGON.EXE muestra la pantalla de bienvenida de Windows.

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

- WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo.

- Winload usa la ruta especificada en BOOTMGR para encontrar la partición de arranque.

_69. Un usuario está iniciando una tableta que tiene instalado Windows 10. El proceso de inicio está funcionando actualmente en el siguiente paso: WINLOGON.EXE muestra la pantalla de bienvenida de Windows. ¿Cuál es el próximo paso que ocurrirá en el proceso de inicio?

- No hay más pasos, el proceso de arranque está completo.

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

- WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo.

- Winload usa la ruta especificada en BOOTMGR para encontrar la partición de arranque.

_70. Un administrador está iniciando una tableta que tiene instalado Windows 8. El proceso de arranque está funcionando actualmente en el siguiente paso: POST. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- BIOS localiza y lee los ajustes de configuración que están almacenados en la memoria CMOS.

- WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo.

- El kernel de Windows se hace cargo del proceso de arranque.

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

_71. Un contador está iniciando una PC que tiene instalado Windows 8. El proceso de arranque está funcionando actualmente en el siguiente paso: el BIOS localiza y lee los ajustes de configuración que están almacenados en la memoria CMOS. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- El BIOS arranca la computadora usando la primera unidad que contiene un sector de arranque válido.

- WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo.

- El kernel de Windows se hace cargo del proceso de arranque.

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

_72. Un analista de red está iniciando una PC que tiene instalado Windows 7 con 2 GB de RAM. El proceso de inicio está funcionando actualmente en el siguiente paso: se ejecuta el código en el sector de inicio y el control del proceso de inicio se otorga al Administrador de inicio de Windows. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- Winload usa la ruta especificada en BOOTMGR para encontrar la partición de arranque.

- WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo.

- El kernel de Windows se hace cargo del proceso de arranque.

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

_73. Un analista está iniciando un escritorio que tiene instalado Windows 7 con 4 GB de RAM. El proceso de inicio actualmente está funcionando en el siguiente paso: Winload usa la ruta especificada en BOOTMGR para encontrar la partición de inicio. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

- No hay más pasos, el proceso de arranque está completo.

- WINLOGON.EXE muestra la pantalla de bienvenida de Windows

- NTOSKRNL.EXE inicia el archivo de inicio de sesión llamado WINLOGON.EXE.

_75. Un técnico está iniciando una computadora portátil que tiene instalado Windows 10 con 2 GB de RAM. El proceso de inicio está funcionando actualmente en el siguiente paso: el kernel de Windows se hace cargo del proceso de inicio. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- NTOSKRNL.EXE inicia el archivo de inicio de sesión llamado WINLOGON.EXE.

- No hay más pasos, el proceso de arranque está completo.

- WINLOGON.EXE muestra la pantalla de bienvenida de Windows

- El kernel de Windows se hace cargo del proceso de arranque.

_76. Un usuario está iniciando una computadora portátil que tiene instalado Windows 10. El proceso de inicio está funcionando actualmente en el siguiente paso: WINLOGON.EXE muestra la pantalla de bienvenida de Windows. ¿Cuál es el próximo paso que ocurrirá en el proceso de inicio?

- No hay más pasos, el proceso de inicio está completo.

- WINLOGON.EXE muestra la pantalla de bienvenida de Windows

- NTOSKRNL.EXE inicia el archivo de inicio de sesión llamado WINLOGON.EXE.

- El kernel de Windows se hace cargo del proceso de arranque.

_77. Un administrador está iniciando una tableta que tiene instalado Windows 8. El proceso de inicio está funcionando actualmente en el siguiente paso: el kernel de Windows se hace cargo del proceso de inicio. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- NTOSKRNL.EXE inicia el archivo de inicio de sesión llamado WINLOGON.EXE.

- El kernel de Windows se hace cargo delproceso de arranque.

- WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo.

- WINLOGON.EXE muestra la pantalla de bienvenida de Windows

_78. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI determinó que el atacante estaba usando una técnica específica que afectó el protocolo de enlace de tres vías de TCP. ¿Cuál es el tipo de ataque a la red?

- inundación SYN

- DDoS

- Envenenamiento por DNS

- día cero

_79. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI ha determinado que el atacante está utilizando una técnica que compara contraseñas hash con hashes potenciales que tiene el hacker. ¿Cuál es el tipo de ataque a la red?

- mesa arcoiris

- DDoS

- Envenenamiento por DNS

- Inundación SYN

_80. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI determinó que el servidor DNS se envió con una enorme cantidad de solicitudes falsas, lo que desbordó al servidor. ¿Cuál es el tipo de ataque a la red?

- DoS

- Envenenamiento por DNS

- Inundación SYN

- día cero

_81. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI ha determinado que el atacante está utilizando una vulnerabilidad conocida por el proveedor de software, pero que aún no ha sido reparada. ¿Cuál es el tipo de ataque a la red?

- día cero

- DDoS

- Envenenamiento por DNS

- Inundación SYN

_82. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI determinó que se usaron zombis para atacar el firewall. ¿Cuál es el tipo de ataque a la red?

- DDoS

- Envenenamiento por DNS

- Inundación SYN

- día cero

_83. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI determinó que se usaron zombis para atacar el firewall. ¿Cuál es el tipo de ataque a la red?

- DDoS

- día cero

- diccionario

- Inundación SYN

_84. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI determinó que el atacante está usando una tabla de palabras que potencialmente podrían usarse como contraseñas. ¿Cuál es el tipo de ataque a la red?

- diccionario

- Inundación SYN

- día cero

- Envenenamiento por DNS

_86. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI ha determinado que el atacante está utilizando una técnica que compara contraseñas hash con hashes potenciales que tiene el hacker. ¿Cuál es el tipo de ataque a la red?

- mesa arcoiris

- Inundación SYN

- día cero

- Envenenamiento por DNS

_87. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de la investigación, el personal de TI determinó que el atacante estaba usando una técnica específica que afectó el protocolo de enlace de tres vías de TCP. ¿Cuál es el tipo de ataque a la red?

- inundación SYN

- día cero

- diccionario

- Envenenamiento por DNS

_88. Un supervisor le pidió a un técnico de PC que recomiende una solución de seguridad para una empresa que quiere un dispositivo para monitorear el tráfico entrante y saliente y detener cualquier actividad maliciosa. ¿Qué técnica de seguridad debe recomendar el técnico?

- Compre un IPS.

- Implemente un RAID.

- Proporcionar capacitación de concientización sobre seguridad.

- Usar SSL.

_89. Un supervisor le pidió a un técnico de PC que recomiende una solución de seguridad para una máquina en la que el software antimalware no puede eliminar todo el malware. ¿Qué técnica de seguridad debe recomendar el técnico?

- Utilice el modo seguro de Windows.

- Implemente un RAID.

- Proporcionar capacitación de concientización sobre seguridad.

- Usar SSL.

_90. Un supervisor le pidió a un técnico de PC que recomiende una solución de seguridad para una máquina en la que el software antimalware no puede eliminar todo el malware. ¿Qué técnica de seguridad debe recomendar el técnico?

- Usar el modo seguro de Windows.

- Implemente un RAID.

- Proporcionar capacitación de concientización sobre seguridad.

- Usar encriptación.

_92. Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para la redundancia de unidades. ¿Qué técnica de seguridad debe recomendar el técnico?

- Implemente un RAID.

- Proporcionar capacitación de concientización sobre seguridad.

- Deshabilitar puertos.

- Implementar autenticación dual.

_93. Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para la redundancia de unidades. ¿Qué técnica de seguridad debe recomendar el técnico?

- Implemente un RAID.

- Compre un ASA.

- Utilice una VPN.

- Implementar autenticación dual.

_94. Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para el phishing. ¿Qué técnica de seguridad debe recomendar el técnico?

- Proporcione capacitación sobre seguridad.

- Compre un ASA.

- Utilice una VPN.

- Emplear barridos de ping.

_95. Un supervisor le pidió a un técnico de PC que recomiende una solución de seguridad para proteger una computadora que se usa para iniciar sesión en una clínica dental de alguien que usa un disco de arranque que contiene herramientas de piratería. ¿Qué técnica de seguridad debe recomendar el técnico?

- Deshabilitar puertos.

- Compre un ASA.

- Utilice una VPN.

- Emplear barridos de ping.

_96. Un supervisor le pidió a un técnico de PC que recomiende una solución de seguridad para proteger una computadora que se usa para iniciar sesión en una clínica dental de alguien que usa un disco de arranque que contiene herramientas de piratería. ¿Qué técnica de seguridad debe recomendar el técnico?

- Deshabilitar puertos.

- Compre un ASA.

- Utilice una VPN.

- Ejecutar escáneres de vulnerabilidades.

_97. Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para un gerente que viaja y necesita acceso a recursos corporativos internos. ¿Qué técnica de seguridad debe recomendar el técnico?

- Utilice una VPN.

- Compre un ASA.

- Deshabilitar puertos.

- Ejecutar escáneres de vulnerabilidades.

_98. ¿Por qué un jugador necesitaría usar el comando de movimiento?

- para reubicar un archivo de un directorio de Windows a otro

- para preparar un disco duro para aceptar archivos de Windows

- para administrar unidades, discos, particiones, volúmenes y unidades virtuales de una PC

- para copiar archivos, directorios y subdirectorios de una ubicación a otra

_99. ¿Por qué un jugador necesitaría usar el comando de copia?

- para mover ese archivo a un directorio de Windows diferente y al mismo tiempo dejar el archivo en la ubicación actual

- para preparar un disco duro para aceptar archivos de Windows

- para administrar unidades, discos, particiones, volúmenes y unidades virtuales de una PC

- para copiar archivos, directorios y subdirectorios de una ubicación a otra

_100. ¿Por qué un estudiante universitario necesitaría usar el comando robocopy?

- para copiar un grupo de archivos de un directorio de Windows a otro

- para escanear y verificar la integridad de todos los archivos del sistema protegidos y reemplazar las versiones incorrectas con versiones correctas

- para apagar varias computadoras remotas una a la vez

- para reparar, preparar y arreglar imágenes de Windows y la imagen de recuperación dentro de una instalación del sistema operativo

_101. ¿Por qué un estudiante universitario necesitaría usar el comando xcopy?

- para copiar archivos, directorios y subdirectorios de una ubicación a otra

- para escanear y verificar la integridad de todos los archivos del sistema protegidos y reemplazar las versiones incorrectas con versiones correctas

- para apagar varias computadoras remotas una a la vez

- para reparar, preparar y arreglar imágenes de Windows y la imagen de recuperación dentro de una instalación del sistema operativo

_102. ¿Por qué un representante de soporte técnico necesitaría usar el comando de formato?

- para preparar un disco duro para aceptar archivos de Windows

- para escanear y verificar la integridad de todos los archivos del sistema protegidos y reemplazar las versiones incorrectas con versiones correctas

- para apagar varias computadoras remotas una a la vez

- para reparar, preparar yreparar imágenes de Windows y la imagen de recuperación dentro de una instalación del sistema operativo

_104. ¿Por qué un representante de soporte técnico necesitaría usar el comando ipconfig?

- para mostrar la dirección IPv6 de la PC

- para escanear y verificar la integridad de todos los archivos del sistema protegidos y reemplazar las versiones incorrectas con versiones correctas

- para apagar varias computadoras remotas una a la vez

- para reparar, preparar y corregir imágenes de Windows y la imagen de recuperación dentro de una instalación del sistema operativo

_105. ¿Por qué un usuario necesitaría usar el comando netstat?

- para verificar la actividad en la PC mostrando todas las conexiones TCP activas en el dispositivo

- para escanear y verificar la integridad de todos los archivos del sistema protegidos y reemplazar las versiones incorrectas con versiones correctas

- para apagar varias computadoras remotas una a la vez

- para reparar, preparar y corregir imágenes de Windows y la imagen de recuperación dentro de una instalación del sistema operativo

_106. ¿Por qué un usuario necesitaría usar el comando nslookup?

- para consultar el sistema de nombres de dominio (DNS) para obtener nombres de dominio e información de asignación

- para escanear y verificar la integridad de todos los archivos del sistema protegidos y reemplazar las versiones incorrectas con versiones correctas

- para apagar varias computadoras remotas una a la vez

- para reparar, preparar y corregir imágenes de Windows y la imagen de recuperación dentro de una instalación del sistema operativo

_107. ¿Por qué un gerente necesitaría usar el comando ping?

- para verificar rápidamente la conectividad enviando mensajes de solicitud de eco al destino y recibiendo una serie de mensajes de respuesta de eco desde ese destino

- para cambiar de la carpeta de trabajo actual a otra carpeta

- para crear un nuevo directorio de Windows

- para eliminar un directorio vacío

_108. ¿Cuáles son dos causas probables de que un usuario no pueda acceder a los recursos locales, como archivos compartidos o impresoras en una red cableada? (Elija dos.)

- mal cableado

- La resolución de nombres DNS no funciona

- ISP inactivo

- dirección de puerta de enlace incorrecta

- señal Wi-Fi deficiente

_109. El departamento de TI acaba de adquirir 15 puntos de acceso inalámbrico para brindar una cobertura inalámbrica completa a los 100 empleados de la empresa y busca implementar la implementación inalámbrica más segura y escalable. ¿Qué método de autenticación de código abierto realizaría la autenticación en nombre de los 15 dispositivos de red inalámbrica?

- TACACS+

- TKIP

- RADIO

- WPA2-PSK

_110. Un técnico está actualizando muchas PC utilizadas dentro de la empresa. ¿Cómo debe desechar el técnico un cartucho de impresora de inyección de tinta viejo?

- Recicle siguiendo las normas locales.

- Dáselo a tu vecino.

- Llévatelo a casa.

- Sellar en una bolsa de plástico antes de tirarla a la basura.

_111. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 3389. ¿Qué aplicación de servicio solicita el cliente?

- RDP

- SSH

- Telnet

- SMTP

_112. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 67. ¿Qué aplicación de servicio solicita el cliente?

- DHCP

- SSH

- Telnet

- SMTP

_113. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 443. ¿Qué aplicación de servicio solicita el cliente?

- HTTPS

- SSH

- Telnet

- SMTP

_114. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 69. ¿Qué aplicación de servicio solicita el cliente?

- TFTP

- SSH

- Telnet

- SMTP

_115. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 445. ¿Qué aplicación de servicio solicita el cliente?

- SMB/CIFS

- SSH

- Telnet

- SMTP

_116. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 548. ¿Qué aplicación de servicio solicita el cliente?

- AFP

- HTTP

- TFTP

- POP3

_117. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 80. ¿Qué aplicación de servicio solicita el cliente?

- HTTP

- POP3

- TFTP

- NetBIOS (NetBT)

_118. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 3389. ¿Qué aplicación de servicio solicita el cliente?

- RDP

- HTTP

- TFTP

- POP3

_119. Un supervisor le pidió a un técnico de PC que recomendara una solución de seguridad para una pequeña empresa que desea servicios de firewall con estado. ¿Qué técnica de seguridad debe recomendar el técnico?

- Compre un ASA.

- Deshabilitar puertos.

- Utilice una VPN.

- Configurar huella.

_120. Un jugador está iniciando un escritorio que tiene instalado Windows 10 en unidades dinámicas. El proceso de inicio está funcionando actualmente en el siguiente paso: WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo. ¿Cuál es el próximo paso que sucederá en el proceso de arranque?

- El kernel de Windows se hace cargo del proceso de arranque.

- WinLoad lee los archivos de registro, elige un perfil de hardware y carga los controladores del dispositivo.

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

- Winload usa la ruta especificada en BOOTMGR para encontrar la partición de arranque.

_121. Un técnico está trabajando en una computadora portátil y aparece un mensaje de error sobre el descifrado al abrir un correo electrónico. ¿Cuál es una posible solución para esta situación?

- Instalar un certificado apropiado.

- Comprueba la frecuencia de actualización de la pantalla.

- Asegúrese de que solo una aplicación esté abierta a la vez.

- Asegúrese de que Wi-Fi esté apagado.

_122. Un técnico está trabajando en una computadora portátil y aparece un mensaje de error sobre el descifrado al abrir un correo electrónico. ¿Cuál es una posible solución para esta situación?

- Instalar un certificado adecuado.

- Reemplace el digitalizador.

- Asegúrese de que solo una aplicación esté abierta a la vez.

- Asegúrese de que Wi-Fi esté apagado.

_123. Un técnico está trabajando en una computadora portátil y aparece un mensaje de error sobre el descifrado al abrir un correo electrónico. ¿Cuál es una posible solución para esta situación?

- Instalar un certificado adecuado.

- Reemplace el digitalizador.

- Comprueba la frecuencia de actualización de la pantalla.

- Compruebe la configuración de la pantalla.

_124. Un técnico está trabajando en una computadora portátil y una tecla del teclado no responde como debería. ¿Cuál es una posible solución para esta situación?

- Limpiar con aire comprimido.

- Actualice todas las aplicaciones de seguridad.

- Comprueba la frecuencia de actualización de la pantalla.

- Compruebe la configuración de la pantalla.

_125. Un técnico está trabajando en una computadora portátil y una tecla del teclado no responde como debería. ¿Cuál es una posible solución para esta situación?

- Limpie con aire comprimido.

- Asegúrese de que Bluetooth no esté activado.

- Comprueba la frecuencia de actualización de la pantalla.

- Compruebe la configuración de la pantalla.

_126. Un técnico está trabajando en una computadora portátil y el GPS no funciona. ¿Cuál es una posible solución para esta situación?

- Verifique que el modo avión no esté activado.

- Asegúrese de que Bluetooth no esté activado.

- Comprueba la frecuencia de actualización de la pantalla.

- Compruebe la configuración de la pantalla.

_127. Un técnico está trabajando en una computadora portátil y el GPS no funciona. ¿Cuál es una posible solución para esta situación?

- Verifique que el avión mode no está activado.

- Compruebe el ventilador en la GPU.

- Comprueba la frecuencia de actualización de la pantalla.

- Compruebe la configuración de la pantalla.

_128. Un técnico está trabajando en una computadora portátil y el GPS no funciona. ¿Cuál es una posible solución para esta situación?

- Verifique que el modo avión no esté activado.

- Asegúrese de que Wi-Fi esté apagado.

- Comprueba la frecuencia de actualización de la pantalla.

- Compruebe la configuración de la pantalla.

_129. Un técnico está trabajando en una computadora portátil y el GPS no funciona. ¿Cuál es una posible solución para esta situación?

- Verificar el estado del servicio.

- Asegúrese de que Wi-Fi esté apagado.

- Comprueba la frecuencia de actualización de la pantalla.

- Compruebe la configuración de la pantalla.

_130. Un técnico está trabajando en una computadora portátil y el GPS no funciona. ¿Cuál es una posible solución para esta situación?

- Verificar el estado del servicio.

- Asegúrese de que solo una aplicación esté abierta a la vez.

- Recargue la batería.

- Compruebe la configuración de la pantalla.

_131. ¿Por qué un gerente necesitaría usar el comando tracert?

- para mostrar una lista de las interfaces del enrutador del lado cercano entre el dispositivo de origen y el dispositivo de destino

- para mover ese archivo a un directorio de Windows diferente y al mismo tiempo dejar el archivo en la ubicación actual

- para copiar un grupo de archivos de un directorio de Windows a otro

- para reubicar un archivo de un directorio de Windows a otro

_132. ¿Por qué un gerente necesitaría usar el comando sfc?

- para escanear y verificar la integridad de todos los archivos del sistema protegidos y reemplazar las versiones incorrectas con versiones correctas

- para mover ese archivo a un directorio de Windows diferente y al mismo tiempo dejar el archivo en la ubicación actual

- para copiar un grupo de archivos de un directorio de Windows a otro

- para reubicar un archivo de un directorio de Windows a otro

_133. ¿Por qué un técnico necesitaría usar el comando DISM?

- para reparar, preparar y corregir imágenes de Windows y la imagen de recuperación dentro de una instalación del sistema operativo

- para mover ese archivo a un directorio de Windows diferente y al mismo tiempo dejar el archivo en la ubicación actual

- para copiar un grupo de archivos de un directorio de Windows a otro

- para reubicar un archivo de un directorio de Windows a otro

_134. ¿Por qué un técnico necesitaría usar el comando de lista de tareas?

- para mostrar una lista de los procesos actuales que se ejecutan en una computadora local o remota

- para crear un nuevo directorio de Windows

- para eliminar un directorio vacío

- para cambiar de la carpeta de trabajo actual a otra carpeta

_135. ¿Por qué necesitaría un analista usar el comando taskkill?

- para finalizar uno o más procesos en una PC según el ID del proceso o el nombre de la imagen

- para crear un nuevo directorio de Windows

- para eliminar un directorio vacío

- para cambiar de la carpeta de trabajo actual a otra carpeta

_136. ¿Por qué necesitaría un analista usar el comando msconfig?

- para seleccionar algunos programas que se ejecutarán automáticamente al inicio

- para eliminar un directorio vacío

- para borrar uno o más archivos de un directorio de Windows

- para crear un nuevo directorio de Windows

_137. ¿Por qué necesitaría un analista usar el comando dir?

- para mostrar todos los archivos en el directorio actual

- para eliminar un directorio vacío

- para borrar uno o más archivos de un directorio de Windows

- para crear un nuevo directorio de Windows

_138. ¿Por qué un gerente de banco necesitaría usar el comando gpupdate?

- para sincronizar la PC con la nueva configuración de directiva de grupo

- para eliminar un directorio vacío

- para borrar uno o más archivos de un directorio de Windows

- para crear un nuevo directorio de Windows

_139. ¿Por qué un gerente de banco necesitaría usar el comando gpresult?

- para verificar la configuración que se sospecha que es incorrecta

- para eliminar un directorio vacío

- para borrar uno o más archivos de un directorio de Windows

- para crear un nuevo directorio de Windows

_140. ¿Por qué un abogado necesitaría usar el comando cd?

- para cambiar de la carpeta de trabajo actual a otra carpeta

- para eliminar un directorio vacío

- para borrar uno o máse archivos de un directorio de Windows

- para crear un nuevo directorio de Windows

_141. El departamento de TI acaba de adquirir 15 puntos de acceso inalámbrico para brindar una cobertura inalámbrica completa a los 100 empleados de la empresa y busca implementar la implementación inalámbrica más segura y escalable. ¿Qué método de autenticación de código abierto realizaría la autenticación en nombre de los 15 dispositivos de red inalámbrica?

- TACACS+

- TKIP

- RADIO

- WPA2-PSK

142. Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para un gerente que viaja y necesita tener acceso a los recursos internos de la empresa. ¿Qué técnica de seguridad debe recomendar el técnico?

- Ejecutar escáneres de vulnerabilidades.

- Deshabilitar los puertos.

- Utilizar una VPN.

- Adquirir un ASA.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Un administrador informa que se están produciendo cosas inusuales en una computadora con Windows. El técnico determina que el malware es el culpable. ¿Qué puede hacer el técnico para eliminar los malware complicados?

Un técnico sospecha que un problema de seguridad está causando problemas a una computadora. ¿Cuáles son las dos acciones que podrían realizarse para probar las teorías de causas probables al solucionar los problemas de la computadora? (Elija dos opciones).

Un usuario desea extender una partición primaria formateada con el sistema de archivos NTFS con el espacio sin asignar en el disco duro. ¿Qué debe hacer el usuario después de extender la partición primaria para que pueda utilizarse?

¿Qué área describe la recolección y el análisis de los datos de sistemas de computación, redes y dispositivos de almacenamiento como parte de la investigación de supuestas actividades ilegales?

¿Cuáles de las siguientes son dos soluciones posibles para cualquier equipo Windows que se reinicia constantemente y nunca muestra el escritorio? (Elija dos opciones).

a. Actualizar el procesador.

b. Actualizar la tarjeta de video.

c. Restablecer los jumpers del disco duro.

d. Acceder al BIOS y cambiar las opciones de orden de arranque.

e. Ejecutar chkdsk /F /R en la consola de recuperación. (X)

f. Presionar F8 para abrir el menú Opciones avanzadas y elegir Deshabilitar el reinicio automático en caso de error del sistema (X)

Un técnico trabaja en la resolución de problemas en una computadora portátil con Windows 10, infectada con un virus que dañó el registro de arranque maestro. El técnico reinicia la computadora portátil mediante los medios de instalación e intenta repararla desde la interfaz de línea de comandos. ¿Qué comando puede utilizar el técnico para reparar el registro de arranque maestro dañado?

Los usuarios de una empresa se han quejado del rendimiento de la red. Después de una investigación, el personal de TI determinó que se utilizaron zombis para atacar el firewall. ¿Cuál es el tipo de ataque a la red?

a. DDoS (X)

b. Diccionario

c. Saturación de SYN

d. Día cero

Un técnico desea realizar una instalación de red personalizada desatendida de Windows 10 en una PC. Los requisitos incluyen la instalación de aplicaciones y controladores de dispositivos específicos mediante el uso de un archivo de respuesta. ¿Qué usaría el técnico para crear el archivo de respuesta?

sip

Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para un gerente que viaja y necesita tener acceso a los recursos internos de la empresa. ¿Qué técnica de seguridad debe recomendar el técnico?