Última actualización: marzo 31, 2022

IT Essentials (Version 7.00) – Examen final de práctica de los capítulos 10 a 14 de IT Essentials 7.0 Respuestas Español

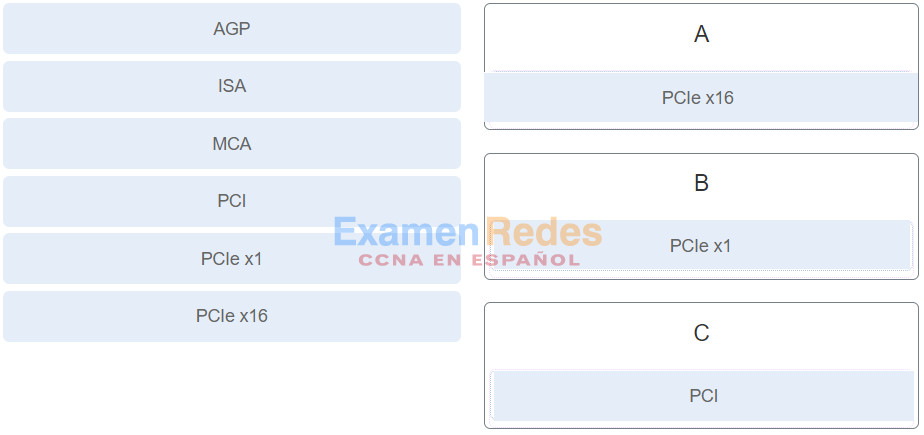

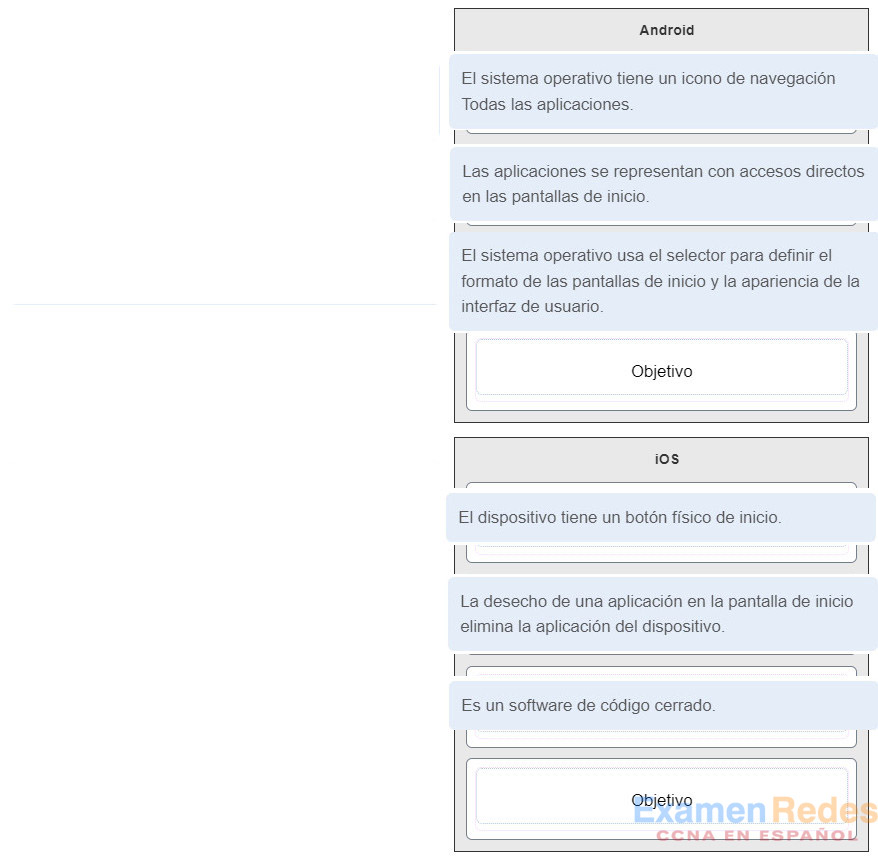

1. Arrastre las afirmaciones de la izquierda hacia la descripción del sistema operativo móvil correspondiente a la derecha. (No se utilizan todos los objetivos.)

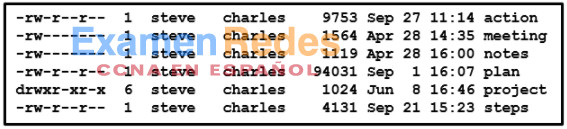

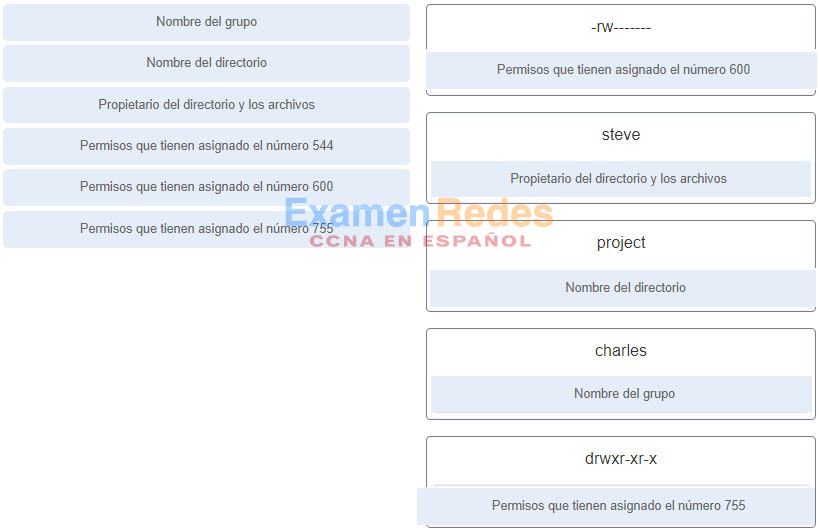

2. Observe la ilustración. Un usuario emite el comando ls-l en un sistema Linux. Una la descripción con el resultado del comando. (No se utilizan todas las opciones).

3. ¿Cuáles son dos riesgos posibles que pueden resultar del rooting o jailbreaking de un dispositivo móvil? (Elija dos opciones).

- Creación o mantenimiento incorrecto de las características de sandboxing

- Permiso para personalizar ampliamente la interfaz de usuario

- Habilitación del acceso de aplicaciones al directorio raíz

- Habilitación de las características que desactivó el servicio celular

- Mejora del rendimiento del dispositivo

4. ¿Qué dos tareas se deben hacer regularmente para preservar la seguridad y la integridad de los datos y las aplicaciones en dispositivos móviles? (Elija dos opciones).

- Proteger con contraseñas las cuentas de iTunes o Google Play.

- Quitar todas las particiones de disco que no se usan.

- Ejecutar una restauración de los valores de fábrica una vez al mes para desechar todo el software malintencionado no identificado.

- Asegurarse de que el software del sistema operativo y las aplicaciones incluyen las últimas actualizaciones.

- Hacer una copia de respaldo de los datos de usuario con regularidad.

- Usar el Modo avión si se accede a Internet en un sitio de wifi abierto.

5. Un usuario advierte que un dispositivo móvil consume energía más rápido que lo normal. ¿Cuáles de las siguientes son tres causas del consumo rápido de batería? (Elija tres opciones).

- La aplicación no es compatible con el dispositivo.

- El dispositivo está en roaming entre las torres celulares.

- Una aplicación está utilizando demasiados recursos.

- La pantalla se configuró en un alto nivel de brillo.

- El dispositivo se conecta mediante una VPN.

- El Modo avión está encendido.

6. ¿Qué dos operaciones pueden ayudar a evitar que un dispositivo móvil sea seguido sin permiso? (Elija dos opciones).

- Desactivar el GPS cuando no esté en uso.

- Utilizar una conexión VPN cuando sea posible.

- Configurar el dispositivo para se conecte solo a las redes wifi conocidas.

- Desactivar o desechar las aplicaciones que permiten la conexión con el GPS.

- Configurar el dispositivo para que no almacene credenciales.

7. ¿Qué componente utiliza la mayor cantidad de energía en la mayoría de los dispositivos móviles?

- Pantalla de LCD

- Cámara

- Reproductor multimedia

- CPU

8. ¿Qué herramienta se incluye en el Mac OS X para hacer copias de respaldo de los discos en archivos de imagen y recuperar las imágenes del disco?

- Utilidad de disco

- Déjà Dup

- Verificación de errores de disco

- Restaurar sistema

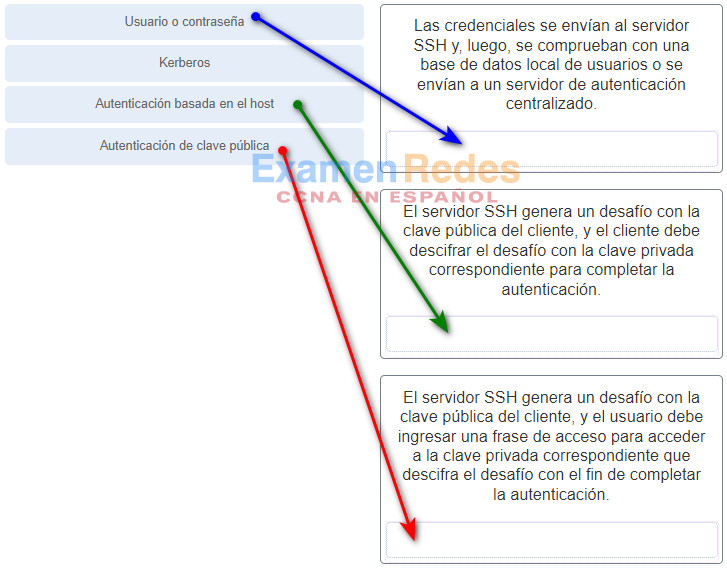

9. Una los métodos de autenticación de acceso remoto con la descripción. (No se utilizan todas las opciones).

10. Cuando un usuario intenta ejecutar un programa, se muestra un mensaje que indica que falta o que se dañó un archivo DDL. ¿Cuáles de las siguientes son dos posibles soluciones a este problema? (Elija dos opciones).

- Ejecutar Reparación de inicio de Windows.

- Volver a instalar los controladores correctos.

- Utilizar el comando msconfig para ajustar la configuración de inicio del programa.

- Ejecutar sfc/scannow en Modo seguro.

- Registrar el archivo DDL con el comando regsvr32 .

11. Una computadora se bloquea varias veces y no aparece ningún mensaje de error. ¿Cuáles son las dos condiciones que pueden causar el problema? (Elija dos opciones).

- Se debe actualizar la CPU.

- El usuario no cumplió con la política de seguridad.

- La computadora tiene un virus.

- Una actualización dañó el sistema operativo.

- El UAC se desconectó.

- El servicio de índice no se ejecuta.

La configuración de la CPU o del FSB es incorrecta en la placa madre o en el BIOS.

La computadora recalienta.

Una actualización dañó el sistema operativo.

La RAM presenta una falla o un módulo de RAM presenta una falla.

El disco duro presenta una falla.

La fuente de alimentación presenta una falla.

La computadora tiene un virus.

12. Un usuario ha enviado un tique de problema que indica que su computadora muestra el siguiente error: «Falta BOOTMGR». El técnico de TI replica el error y descubre que se produce después de completada la POST en esta máquina con Windows 10. ¿Cuáles de las siguientes son dos posibles soluciones a este problema? (Elija dos opciones).

- Ejecutar software de eliminación de virus.

- Restaurar BOOTMGR mediante el entorno de recuperación de Windows.

- Ejecutar chkdsk /F /R en la consola de recuperación.

- Utilizar la última configuración válida conocida para arrancar la computadora

- Ejecutar el comando bootrec /fixboot .

13. Un usuario llama al servicio de soporte técnico e informa que, cuando la estación de trabajo está encendida, aparecen mensajes de error que indican que el disco del sistema no es válido o el disco de arranque no es válido. Cuando un técnico llega a la oficina, el usuario menciona que la estación de trabajo funcionaba bien el día anterior. El técnico sospecha que el MBR está dañado. ¿Qué proceso puede utilizar el técnico para verificar y reparar el MBR?

- Ejecutar el comando chkdsk .

- Ejecutar el comando bootrec .

- Arrancar la estación de trabajo en modo seguro.

- Ejecutar el comando sfc .

14. Un técnico desea dividir una partición grande de una unidad en una PC con Windows 10, sin perder datos. ¿Cómo puede lograr esto?

- Reducir la partición existente y crear una nueva partición desde el espacio no asignado

- Eliminar la partición existente y formatear el disco con dos nuevas particiones

- Eliminar la partición existente y crear dos nuevas particiones

- Reiniciar el disco y crear nuevas particiones

15. Un técnico trabaja en la resolución de problemas de una PC con Windows 10. La PC tiene una aplicación que muestra un mensaje de error sobre una DLL faltante. El técnico encontró el archivo DLL en la PC y desea registrarlo. ¿Qué herramienta de línea de comandos puede utilizar el técnico para la tarea?

- regsvr32

- Regedit

- DISM

- SFC

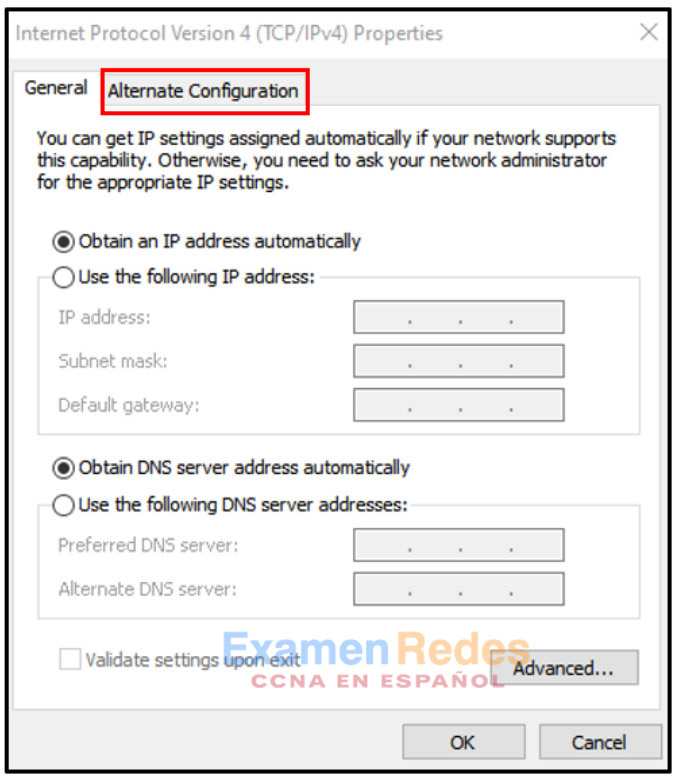

16. Un técnico está solucionando problemas en la computadora portátil de un empleado que tiene un problema de conectividad de la red cableada. La computadora portátil puede conectarse a internet cuando se utiliza dentro de la oficina, pero no puede conectarse a la red cuando se utiliza en un laboratorio de investigación. La compañía utiliza DHCP en la oficina, pero no utiliza DHCP en un laboratorio de investigación. ¿Cómo puede el técnico resolver este problema?

- Modificar la dirección IPv4 del servidor DNS en la computadora portátil

- Implementar una dirección IPv4 de configuración alternativa en la computadora portátil

- Modificar la configuración proxy utilizada en la computadora portátil

- Ajustar la dirección IPv4 de la puerta de enlace predeterminada en la computadora portátil

17. Un técnico está solucionando problemas en una computadora con Windows 10 que muestra el siguiente mensaje de error: “Disco de arranque no válido”. ¿Cuál debería ser la primera acción que debe tomar el técnico para resolver el problema?

- Arrancar la computadora en modo seguro y ejecutar sfc / scanno w

- Cambiar el orden de arranque en la configuración de la UEFI o el BIOS para seleccionar la unidad que tiene el sistema operativo instalado como el primer dispositivo de arranque

- Utilizar la última configuración válida conocida para arrancar la computadora.

- Ejecutar el comando chkdsk

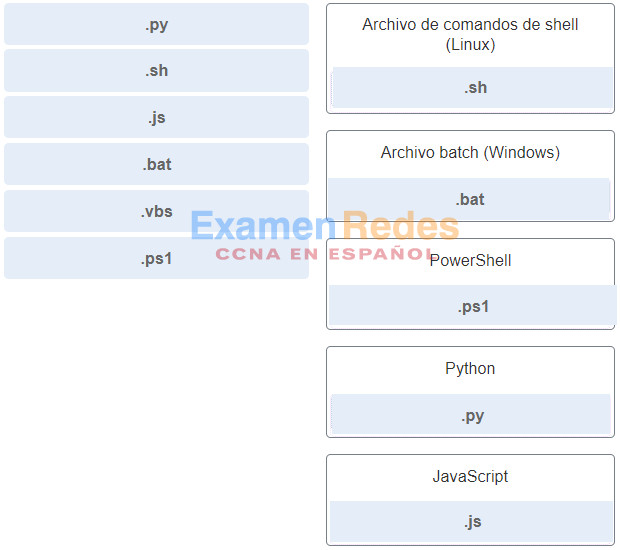

18. Una el lenguaje de programación con la extensión del nombre del archivo de comandos. No se utilizan todas las opciones.

Utiliza una extensión de archivo .sh.

El archivo batch, de Windows, utiliza una extensión de archivo .bat.

PowerShell utiliza una extensión de archivo .ps1.

Python utiliza una extensión de archivo .py.

Javascript utiliza la extensión de archivo .js.

VBScript utiliza una extensión de archivo .vbs.

19. ¿Cuáles son las dos ubicaciones de almacenamiento que contienen datos persistentes que pueden ser utilizados por especialistas en informática forense? (Elija dos opciones).

- Unidades de estado sólido

- Caché

- Unidades de disco duro

- RAM

- Registros de la CPU

20. ¿Cuáles son las dos afirmaciones correctas acerca de los técnicos de nivel uno y dos? (Elija dos opciones).

- Los técnicos de nivel dos suelen tener más conocimientos sobre tecnología que los de nivel uno.

- Los técnicos de nivel dos preparan una solicitud de trabajo y la elevan a un técnico de nivel uno si no pueden resolver un problema en diez minutos.

- Con frecuencia, a los técnicos de nivel dos se los llama “detectores de incidentes”, mientras que a los de nivel uno se los conoce como “especialistas en productos”.

- Los técnicos de nivel dos suelen atender las “llamadas por falla generalizada”, ya que es posible que las resuelvan más rápidamente.

- Los técnicos de nivel uno suelen trabajar en los problemas que requieren que se abra el gabinete de la PC.

Por lo general, los técnicos de nivel dos tienen más conocimientos sobre tecnología que los de nivel uno o llevan trabajando más tiempo que estos en la compañía. Cuando no se puede resolver un problema en un tiempo determinado, el técnico de nivel uno prepara una elevación de la solicitud de trabajo.

21. Chad, técnico de centro de llamadas de nivel uno, recibe una llamada telefónica de un cliente. El cliente tiene un problema y Chad no tiene el conocimiento suficiente para responder. El cliente está irritado porque Chad no puede brindarle asistencia inmediata. ¿Cuáles son las dos cosas que Chad debe hacer a continuación? (Elija dos opciones).

- Informar al cliente de la necesidad de volver a llamar más adelante.

- Registrar el motivo por el que el cliente llamó y crear un informe de soporte.

- Poner al cliente en espera hasta que se tranquilice.

- Elevar al cliente a un técnico de nivel dos.

- Hacerle al cliente más preguntas para diagnosticar el problema e intentar resolverlo.

22. ¿Qué se requiere para validar una cadena de custodia durante un procedimiento de informática forense?

- Procedimientos de documentación apropiados

- Evidencia reunida

- Testimonio de un perito

- Admisión de culpabilidad

23. Un técnico ha copiado varias películas comerciales a un servidor de la empresa para compartir con sus colegas. ¿Cómo clasificaría este comportamiento?

- ilegal, pero ético

- éticamente incorrecto, pero legal

- éticamente incorrecto e ilegal

- aceptable

24. Un técnico de un centro de atención telefónica contesta una llamada de un cliente frecuente, conocido por su impaciencia y su falta de experiencia con PC. El cliente tiene un problema con una aplicación para la que el centro de atención telefónica brinda soporte. El cliente informa al técnico que ya había llamado por ese problema, pero que el técnico original fue descortés, no lo escuchó y no resolvió el problema. Si el técnico está seguro de que el problema se puede resolver aumentando la cantidad de memoria en la PC, ¿qué debe hacer?

- Explicarle que el técnico anterior no es bueno y que le informará de esta situación al supervisor.

- Sugerirle al cliente que adquiera una PC nueva.

- Confirmar los problemas y brindarle instrucciones detalladas para resolverlos.

- Decirle al cliente que instale 2 GB de RAM DDR3 PC3-10600.

25. Un técnico de un centro de atención telefónica le pide a un cliente que realice una operación simple para solucionar un problema en una PC. Al parecer, el cliente no puede llevar a cabo esa tarea. ¿Qué debe hacer el técnico?

- Explicarle al cliente que se trata de una tarea simple y solicitarle que lo intente de nuevo.

- Decirle al cliente que otro técnico le explicará cómo realizar la tarea.

- Determinar si el cliente prefiere recibir las instrucciones de otra forma, por ejemplo, en un correo electrónico con las instrucciones escritas e ilustradas.

- Pedirle al cliente que busque a alguien más experimentado para realizar la tarea.

26. ¿Cuáles son los dos sistemas operativos de Windows que no pueden actualizarse a Windows 8.1 de 64 bits? (Elija dos opciones).

- Windows 8 de 64 bits

- Windows Vista de 64 bits

- Windows 7 de 64 bits

- Windows 7 de 32 bits

- Windows XP de 64 bits

27. Un usuario desea actualizar una PC a Windows 10 desde una PC que ejecuta una versión de 32 bits de Windows 7. ¿Cuáles son las dos ediciones de Windows 10 que admiten esta actualización? (Elija dos opciones).

- Windows 10 Enterprise de 64 bits

- Windows Home de 32 bits

- Windows 10 Pro de 32 bits

- Windows Home de 64 bits

- Windows 10 Pro de 64 bits

28. Después de encender una PC, Windows 7 no se inicia. ¿Qué procedimiento inicial utilizaría un técnico para solucionar esta falla?

- Arrancar la PC desde un medio de instalación de Windows 7 y acceder a la utilidad Restaurar sistema.

- Crear un disco de reparación del sistema y restaurar la imagen.

- Presionar la tecla F12 durante el proceso de arranque e iniciar la PC en Modo seguro.

- Acceder al Panel de control y, en el menú Sistema y seguridad, elegir Restaurar archivos desde copia de seguridad .

29. ¿Cuál de estas afirmaciones sobre la instalación de un sistema operativo de 32 bits en una arquitectura x64 es correcta?

- El OS puede responder a más de 128 GB de memoria.

- El OS siempre utiliza toda la RAM disponible.

- Esta combinación proporciona mayor seguridad.

- El OS se ejecuta correctamente.

30. Un técnico intenta crear varias particiones en un disco duro que está utilizando el estándar del sector de arranque que admite un tamaño máximo de la partición de 2 TB. ¿Cuántas particiones primarias se permiten como máximo por disco duro?

- 32

- 16

- 4

- 1

- 128

- 2

31. Un administrador de redes tiene la tarea de implementar Windows 10 Pro para una gran cantidad de PC nuevas en la compañía. El administrador utiliza una PC para realizar una instalación básica junto con las aplicaciones estándar de la empresa. Se prueba la PC para que sea completamente funcional. ¿Qué herramienta debe utilizar el administrador para eliminar toda la información específica del usuario y de la computadora antes de crear una imagen que pueda implementarse desde el disco?

- Sysprep.exe

- Windows Easy Transfer

- Ntoskrnl.exe

- Unattended.bat

32. Un analista de red está arrancando una PC que tiene Windows 8 instalado. Actualmente, el proceso de arranque está en este paso: el BIOS arranca la computadora utilizando la primera unidad que contenga un sector de arranque válido. ¿Cuál es el siguiente paso del proceso de arranque?

- NTOSKRNL.EXE inicia el archivo de inicio de sesión llamado WINLOGON.EXE.

- Se ejecuta el código en el sector de arranque y se le concede el control del proceso de arranque al administrador de arranque de Windows.

- El kernel de Windows asume el proceso de arranque.

- WINLOGON.EXE muestra la pantalla de bienvenida de Windows.

33. Un técnico de soporte advierte una mayor cantidad de llamadas relacionadas con el rendimiento de las computadoras ubicadas en la planta de fabricación. El técnico cree que los botnets causan el problema. ¿Cuáles de las siguientes son dos propósitos de los botnets? (Elija dos opciones).

- Grabar todas las pulsaciones de teclas

- Atacar a otras computadoras

- Retener acceso a una computadora o a archivos hasta que se haya pagado el dinero

- Obtener acceso a la parte restringida del sistema operativo

- Transmitir virus o correo electrónico no deseado en computadoras de la misma red

34. Una empresa tiene una política de seguridad que permite la reutilización de unidades limpias en otras computadoras. Las unidades limpias suelen utilizarse como almacenamiento adicional o como unidades de reemplazo. ¿Cuáles son los dos métodos que pueden utilizarse para borrar datos? (Elija dos opciones).

- Desmagnetización de equipos

- Software de eliminación de datos

- Eliminación de varios factores

- Escaneo biométrico

- Cifrado de EFS

35. Un técnico está configurando una computadora para una oficina pequeña o una oficina en el hogar. El técnico desea crear una cuenta local que requiere una contraseña y desea que aparezca un protector de pantalla si la persona que utiliza la computadora sale durante un período de tiempo. ¿Qué dos paneles de control de Windows utilizará el técnico para lograr esto? (Elija dos opciones).

- Facilidad de acceso

- Hardware y sonido

- Cuentas de usuario

- Personalización

- Red e internet

- Programas

36. Después de confirmar que se eliminó el virus de la PC, ¿qué debe hacer el técnico para asegurar y verificar la funcionalidad total del sistema?

- Registrar el problema y los procedimientos que se realizaron para resolverlo.

- Hablar con el usuario para determinar la causa del problema.

- Reunir información de cierta cantidad de fuentes para identificar el problema con precisión.

- Revisar que se tengan los últimos parches y actualizaciones del OS.

37. ¿Cuál es el siguiente paso en la solución de problemas después establecer una teoría de causas probables?

- Poner a prueba la teoría para determinar la causa.

- Registrar hallazgos y resultados.

- Establecer un plan de acción.

- Identificar el problema exacto.

1. Identificar el problema.

2. Establecer una teoría de causas probables.

3. Poner a prueba la teoría para determinar la causa.

4. Establecer un plan de acción para resolver el problema.

5. Verificar la funcionalidad total del sistema.

6. Registrar hallazgos.

38. Cuando se realiza una auditoría de seguridad en una empresa, el auditor informa que los usuarios nuevos tienen acceso a los recursos de red más allá de sus tareas habituales. Además, los usuarios que pasan a puestos diferentes conservan sus permisos anteriores. ¿Qué tipo de violación se produce?

- Contraseña

- Auditoría

- Política de red

- Menor privilegio

39. Se ha notificado a un técnico sobre un problema en la red. Después de la investigación, el técnico determina que una computadora específica interna de la compañía está iniciando un ataque contra otras computadoras de la compañía. ¿Qué tipo de malware se utiliza?

- Troyanos

- DoS

- Suplantación de identidad (spoofing)

- Rootkit

40. ¿Cuál es una mejor práctica recomendada para un técnico que debe realizar tareas que requieren acceso administrativo?

- Para evitar que la computadora se comunique con el servidor de autenticación de red, debe deshabilitar la tarjeta de red y, luego, iniciar sesión con una cuenta de administrador.

- Con una cuenta estándar con permisos limitados, debe utilizar la opción Ejecutar como administrador para realizar la tarea que requiere privilegios exigentes.

- Debe cerrar sesión en la computadora e iniciar sesión con una cuenta con privilegios administrativos.

- Debe pedirle al usuario actual que cierre sesión, reinicie la computadora y, luego, inicie sesión con la cuenta de administrador.

41. Un cliente instaló un nuevo controlador para un dispositivo hace tres semanas; sin embargo, este controlador hace que el sistema se inmovilice ocasionalmente y que el cliente desee volver al controlador anterior. ¿Qué opción se puede utilizar para abordar este problema sin perder datos o aplicaciones?

- Reiniciar los servicios de Windows Update

- Restaurar con Sysprep

- Restablecer esta PC

- Desinstalar y volver a instalar el dispositivo con el administrador de dispositivos

42. Un técnico desea copiar archivos y árboles de directorios completos de un volumen a otro en una PC con Windows 10. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- type

- robocopy

- chkdsk

- net user

43. Un gerente le ha pedido a un técnico que recomiende una solución de seguridad para proteger una computadora contra programas de adware. ¿Qué técnica de seguridad debe recomendar el técnico?

- Antimalware

- SSL

- IPS

- Cifrado

44. ¿Verdadero o falso? Los sistemas operativos modernos arrancan la computadora, administran el sistema de archivos y admiten solo un usuario, una tarea o una CPU.

- Verdadero

- Falso

45. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «La función de control de voz de inicio puede realizarse con el botón de inicio». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- Android

- iOS

- Ambos

46. Un usuario desea revisar un sistema de archivos en busca de errores, incluidos los errores con medios físicos. ¿Qué herramienta de línea de comandos administrativa o comando puede utilizarse para abordar esto?

- type

- robocopy

- chkdsk

- net user

47. Un técnico de red está solucionando un problema del DHCP para un usuario y ha solicitado la asistencia de un técnico experto. El técnico experto proporciona el gráfico para ilustrar las opciones de configuración. ¿Cuál es el propósito de la función Configuración alternativa ?

- Permite que un administrador especifique la dirección IP de un servidor DHCP cuando una PC tiene problemas para recibir una dirección IP dinámicamente.

- Permite que un administrador elija una tarjeta de interfaz de red (NIC) secundaria para que la PC la utilice si tiene dificultades para comunicarse con un servidor DHCP.

- Permite que un administrador cambie la dirección MAC de la PC a fin de recibir otra dirección IP de un servidor DHCP.

- Permite que un administrador configure una dirección IP alternativa para que la PC la utilice si no puede comunicarse con un servidor DHCP.

48. Un técnico está visitando un sitio web y utiliza Google Chrome en una PC con Windows 10. El técnico está tratando de ver la contraseña del sitio web. El técnico utiliza el administrador de credenciales para ver la contraseña, pero no logra verla. ¿Cuál podría ser la causa?

- El sitio web visitado colocó una cookie que no permite el almacenamiento de la contraseña.

- Las credenciales web no se guardan para los sitios a los que tienen acceso los navegadores, excepto Explorer y Edge.

- El navegador ha fallado después de acceder al sitio web.

- El administrador de credenciales solo almacena las contraseñas del sistema.

49. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «Las señales de GPS se utilizan para habilitar el geocaché, el geoetiquetado y el seguimiento de dispositivos en estos dispositivos móviles». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- Android

- Ambos

- iOS

50. ¿Verdadero o falso? Las unidades de disco duro particionadas con un registro de arranque maestro (MBR) no pueden tener una partición extendida ni unidades lógicas.

- Verdadero

- Falso

51. Un gerente le ha pedido a un técnico que recomiende una solución de seguridad para proteger una computadora contra registradores de pulsaciones de teclas. ¿Qué técnica de seguridad debería recomendar el técnico?

- Antimalware

- Cifrado

- IPS

- SSL

52. Un técnico está trabajando en una PC con Windows 10 que sigue inmovilizándose, ocasionalmente, después de la actualización de un controlador. Se desactivó la restauración del sistema. ¿Qué opción puede utilizarse para abordar este problema sin perder datos ni aplicaciones?

- Desinstalar y volver a instalar el dispositivo con el administrador de dispositivos

- Restablecer la PC

- Reiniciar los servicios de Windows Update

- Restaurar con Sysprep

53. ¿Cuáles son las dos funciones o tareas asociadas a los técnicos de nivel dos? (Elija dos opciones).

- recolección de información del cliente para iniciar una solicitud de trabajo

- priorización de llamadas entrantes según su gravedad

- información de diagnóstico de recopilación de la computadora de un cliente

- desarrollo de un informe de problema a un técnico de alto nivel

- actualización remota de los controladores y software en las computadoras del cliente

54. Un usuario desea terminar un proceso en ejecución en una computadora. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- type

- robocopy

- taskkill

- chkdsk

55. Un técnico de TI está solucionando un error de archivo en la computadora portátil de un empleado. Mientras trabaja en el directorio de archivos del sistema, el técnico advierte que en el cuadro de control de cuentas de usuario (UAC) se solicita una contraseña. ¿Qué debe hacer el técnico a continuación?

- Llamar al empleado y pedirle que se acerque al departamento de TI para ingresar las credenciales necesarias.

- Llamar al empleado, disculparse por la demora en las reparaciones y solicitar la contraseña del administrador por teléfono.

- Apagar la computadora portátil y enviarle un correo electrónico al empleado para pedirle la contraseña de la cuenta de administrador del supervisor.

- Apagar la computadora portátil, arrancarla desde un CD o un USB de arranque, y modificar los archivos del sistema para completar la reparación.

56. ¿Cuál es la mejor definición de la información de carácter personal (PII)?

- Datos recopilados de servidores y navegadores web a través de cookies con el objetivo de rastrear a un consumidor

- Datos recopilados por las compañías para rastrear el comportamiento digital de los consumidores

- Datos recopilados por las compañías para distinguir las identidades de las personas

- Datos recopilados de servidores y sitios web para la navegación anónima

57. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «La interfaz de usuario se puede personalizar ampliamente mediante el enraizamiento o el desbloqueo en un dispositivo móvil». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- Android

- iOS

- Ambos

58. Un gerente le ha pedido a un técnico que recomiende una solución de seguridad para proteger una computadora contra rootkits. ¿Qué técnica de seguridad debe recomendar el técnico?

- Barrido de ping

- Cifrado

- SSL

- Antimalware

59. Un técnico está solucionando problemas de una PC con Windows 10 que no realizará ninguna actualización de Windows de manera automática o manual. ¿Qué opción puede utilizarse para abordar este problema sin perder datos ni aplicaciones?

- Realizar una reparación de Windows con los medios de instalación

- Eliminar todos los archivos de la carpeta C:\Windows\SoftwareDistribution y reiniciar la PC

- Reiniciar los servicios de Windows Update

- Desinstalar y volver a instalar el dispositivo con el administrador de dispositivos

60. ¿Verdadero o falso? El registro es una base de datos que solo contiene información sobre los controladores de dispositivos en una computadora.

- Falso

- Verdadero

61. Un técnico está solucionando problemas en una PC con Windows 10 que tiene un archivo .dll para una aplicación que no se registró. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- robocopy

- type

- regsvr32

- net user

62. Un técnico está solucionando problemas en una PC con Windows 10 que tiene archivos de sistema dañados. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- sfc

- robocopy

- diskpart

- chkdsk

63. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «El icono en la pantalla de inicio es un acceso directo a la aplicación». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- iOS

- Ambos

- Android

64. Un gerente le ha pedido a un técnico que recomiende una solución de seguridad para proteger una computadora contra virus en el sector de arranque. ¿Qué técnica de seguridad debe recomendar el técnico?

- TPM

- Autenticación dual

- Encriptación

- Antimalware

65. ¿Verdadero o falso? Cuando un usuario trabaja en un sistema que utiliza un sistema de archivos de red, no hay diferencia entre el acceso a un archivo almacenado localmente o en otra computadora en la red.

- Verdadero

- Falso

66. Un usuario intenta instalar una aplicación en una PC con Windows 10 Pro, pero falla. El usuario intenta desinstalar la aplicación, pero no logra hacerlo. ¿Qué opción puede utilizarse para abordar este problema sin perder datos ni aplicaciones?

- Usar el inicio avanzado

- Utilizar un punto de restauración

- Desinstalar y volver a instalar el dispositivo con el administrador de dispositivos

- Reiniciar los servicios de Windows Update

67. Un instructor analiza hechos sobre el software operativo de un dispositivo móvil diferente. El instructor afirma: «Los programadores pueden utilizar este SO para operar dispositivos tales como computadoras portátiles, televisores inteligentes y lectores de libros electrónicos». ¿Con qué SO se relaciona esto: iOS, Android o ambos?

- iOS

- Ambos

- Android

68. Un usuario desea mostrar el contenido de un archivo de texto en un intérprete de comandos. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- type

- chkdsk

- robocopy

- net user

69. Un gerente le ha pedido a un técnico que recomiende una solución de seguridad para proteger una computadora contra troyanos. ¿Qué técnica de seguridad debe recomendar el técnico?

- Cifrado

- Análisis de puertos

- Antimalware

- SSL

70. Un gerente le ha pedido a un técnico que recomiende una solución de seguridad para proteger una computadora contra firmware. ¿Qué técnica de seguridad debe recomendar el técnico?

- Autenticación dual

- Antimalware

- TPM

- Encriptación

71. Un cliente instaló un nuevo controlador para un dispositivo tres semanas semanas; sin embargo, este controlador hace que el sistema se inmovilice ocasionalmente y que el cliente desee volver al controlador anterior. ¿Qué opción puede utilizarse para abordar este problema sin perder datos ni aplicaciones?

- Volver a la compilación inicial de Windows

- Reiniciar los servicios de Windows Update

- Utilizar el inicio avanzado

- Restablecer esta PC

72. Un técnico desea crear archivos de imagen de sistema personalizados que se instalarán en las computadoras de la red. ¿Qué herramienta de la línea de comandos administrativa o comando puede utilizarse para abordar esto?

- chkdsk

- type

- robocopy

- dism

73. Repentinamente, una computadora con Windows 10 comenzó a experimentar problemas de conectividad de red después de las últimas actualizaciones de Windows que se realizaron una semana atrás. ¿Qué opción puede utilizarse para abordar este problema sin perder datos ni aplicaciones?

- Volver a la compilación inicial de Windows

- Utilizar el inicio avanzado

- Restaurar con Sysprep

- Restablecer esta PC

74. ¿Verdadero o falso? Cuando se instala un dispositivo de hardware, el sistema operativo debe utilizar un controlador de dispositivo para acceder al hardware y utilizarlo.

- Falso

- Verdadero

75. Arrastre las afirmaciones de la izquierda hacia la descripción del sistema operativo móvil correspondiente a la derecha. (No se utilizan todos los objetivos.)

76. ¿Verdadero o falso? Multiprocesamiento describe un sistema operativo que puede admitir dos o más CPU.

- Verdadero

- Falso

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes