Última actualización: abril 1, 2022

23.0. Introducción

23.0.1. ¿Por qué debo tomar este módulo?

¿Cuánto dinero debería gastar una organización en seguridad de red y ciberoperaciones? ¿Cómo sabe una organización cuánto esfuerzo y recursos poner para mantener la red y los datos seguros? Estas preguntas pueden responderse mediante la evaluación del riesgo y la vulnerabilidad. Los analistas de ciberseguridad y los expertos en seguridad utilizan una variedad de herramientas para realizar evaluaciones de vulnerabilidad. La creación de perfiles de red y de dispositivos brinda un valor que sirve como punto de referencia para identificar las desviaciones del funcionamiento normal. De manera similar, la creación de perfiles de servidor se utiliza para establecer el funcionamiento aceptado de los servidores. Las organizaciones utilizan el Sistema de puntuación de vulnerabilidad común (Common Vulnerability Scoring System CVSS) para ponderar los riesgos de una vulnerabilidad utilizando una variedad de métricas. A continuación, las organizaciones aplican técnicas de gestión de riesgos para seleccionar y especificar sus controles de seguridad. Las organizaciones utilizan un Sistema de gestión de seguridad de la información (Information Security Management System ISMS) para identificar, analizar y abordar los riesgos de seguridad de la información. Este módulo cubre detalles de creación de perfiles de redes y servidores, CVSS, técnicas de gestión de riesgos e ISMS.

23.0.2. Qué aprenderé en este módulo?

Titulo del Modulo: Evaluación de vulnerabilidad de endpoint

Objetivo del Modulo: Explicar cómo se evalúan y gestionan las vulnerabilidades de los endpoints.

| Objetivo | Objetivo del tema |

|---|---|

| Perfiles de redes y servidores | Explique el valor de la generación de perfiles de redes y servidores. |

| Sistema de puntuación de vulnerabilidades comunes (CVSS) | Explique cómo se utilizan los informes del CVSS para describir las vulnerabilidades de seguridad. |

| Administración segura de dispositivos | Explique cómo se utilizan las técnicas de administración segura de dispositivos para proteger los datos y los recursos. |

| Sistemas de administración de seguridad de la información | Explique cómo se utilizan los sistemas de administración de seguridad de la información para proteger los recursos. |

23.1. Perfiles de redes y servidores

23.1.1. Perfiles de red

Con el fin de detectar incidentes de seguridad graves, es importante comprender, describir y analizar la información sobre el funcionamiento normal de la red. Las redes, los servidores y los hosts demuestran todos un comportamiento típico durante un momento determinado. La creación de perfiles de redes y dispositivos puede proporcionar una línea de base estadística que sirve como punto de referencia. Las desviaciones inexplicables del valor de referencia pueden indicar un riesgo.

Se debe tener cuidado al capturar datos de línea base para que todas las operaciones normales de red se incluyan en la línea base. Además, es importante que la línea base sea actual. No debe incluir datos de rendimiento de red que ya no forman parte del funcionamiento normal. Por ejemplo, los aumentos en la utilización de la red durante las operaciones periódicas de copia de seguridad del servidor forman parte del funcionamiento normal de la red y deben formar parte de los datos de línea base. Sin embargo, la medición del tráfico que corresponde al acceso externo a un servidor interno que se ha movido a la nube no lo sería. Un medio para capturar el período adecuado para la medición de la línea base se conoce como detección de anomalías de ventana deslizante. Define una ventana que es más representativa de la operación de red y elimina los datos que están desactualizados. Este proceso continúa con mediciones de referencia repetidas para garantizar que las estadísticas de medición de línea base muestren el funcionamiento de la red con la máxima precisión.

La mayor utilización de enlaces WAN en momentos inusuales puede indicar una violación de la red y exfiltración de datos. Los hosts que comienzan a acceder a servidores de Internet oscuros, resuelven dominios que se obtienen a través de DNS dinámicos o usan protocolos o servicios que no son necesarios para el usuario del sistema también pueden indicar un compromiso. Las desviaciones en el comportamiento de la red son difíciles de detectar si no se conoce el comportamiento normal.

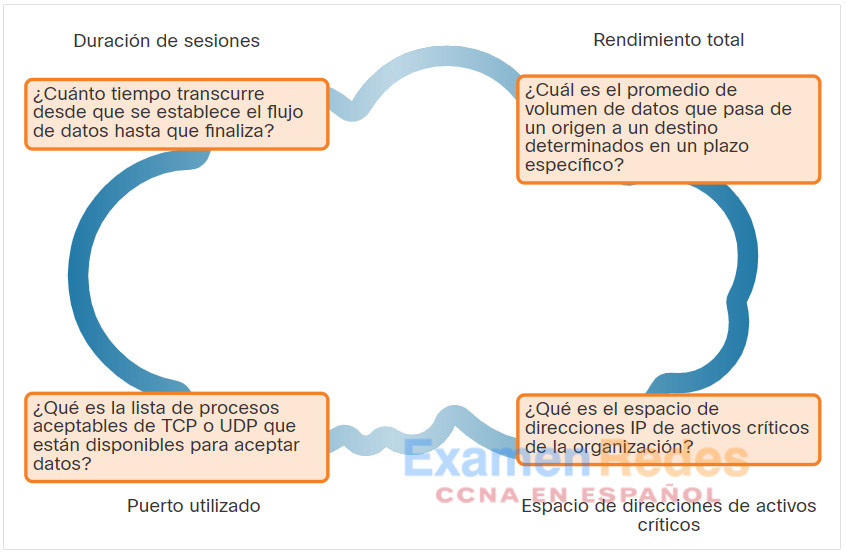

Herramientas como NetFlow y Wireshark pueden utilizarse para describir las características de tráfico de red normal. Debido a que las organizaciones pueden realizar diferentes demandas en sus redes según la hora del día o el día del año, la línea de base de la red debe llevarse a cabo durante un período prolongado. La figura muestra algunas preguntas que se deben hacer al establecer una línea base de red.

Elementos de un perfil de red

La tabla enumera elementos importantes del perfil de red.

| Elemento de perfil de red | Descripción |

|---|---|

| Duración de sesiones | Este es el tiempo entre el establecimiento de un flujo de datos y su terminación. |

| Rendimiento total | Esta es la cantidad de datos que pasan de una fuente determinada a un destino determinado en un período de tiempo determinado. |

| Puertos utilizados | Esta es una lista de procesos TCP o UDP que están disponibles para aceptar datos. |

| Espacio de direcciones de activos críticos | Estas son las direcciones IP o la ubicación lógica de los sistemas o datos esenciales. |

Además, un perfil de los tipos de tráfico que normalmente entran y salen de la red es una herramienta importante para comprender el comportamiento de la red. El malware puede utilizar puertos inusuales que no suelen verse durante el funcionamiento normal de la red. El tráfico de host a host es otra métrica importante. La mayoría de los clientes de la red se comunican directamente con los servidores, por lo que un aumento del tráfico entre los clientes puede indicar que el malware se extiende lateralmente por la red.

Por último, otro indicador valioso son los cambios en el comportamiento de los usuarios, según lo indicado por AAA, los registros de servidor o un sistema de creación de perfiles de usuario (Cisco Identity Services Engine ISE). Saber cómo utilizan habitualmente la red los usuarios permite detectar posibles riesgos en las cuentas de usuario. Un usuario que, de pronto, comienza a conectarse a la red en momentos extraños desde una ubicación remota, debe encender las alarmas si este comportamiento no es el habitual.

23.1.2. Creación de perfiles de servidor

La creación de perfiles de servidor se utiliza para establecer el funcionamiento aceptado de los servidores. Un perfil de servidor es una referencia de seguridad para un servidor específico. Establece la red, el usuario y los parámetros de aplicaciones que se aceptan para un servidor específico.

Para establecer un perfil de servidor, es importante comprender la función que debe realizar un servidor en una red. Desde allí, es posible definir y documentar diversos parámetros de funcionamiento y uso.

La tabla enumera los elementos de un perfil de servidor.

| Elemento de perfil de servidor | Descripción |

|---|---|

| Puertos de escucha | Estos son los daemons TCP y UDP y los puertos que normalmente pueden estar abiertos en el servidor. |

| Usuarios y cuentas que han iniciado sesión | Estos son los parámetros que definen el acceso y el comportamiento del usuario. |

| Cuentas de servicio | Estas son las definiciones del tipo de servicio que una aplicación puede ejecutar. |

| Entorno de software | Estas son las tareas, los procesos y las aplicaciones que pueden ejecutarse en el servidor. |

23.1.3. Detección de anomalías en la red

Es posible describir el comportamiento de la red mediante una gran cantidad de datos diferentes, como las características del flujo de paquetes, las particularidades de los mismos paquetes y la telemetría derivada de múltiples fuentes. Un enfoque para la detección de ataques a la red es el análisis de estos datos diferentes sin estructurar mediante técnicas de análisis de datos masivos. Esto se conoce como análisis de comportamiento de red (network behavior analysis NBA).

Esto implica el uso de técnicas sofisticadas de estadística y aprendizaje mecanizado para comparar los valores de referencia del funcionamiento normal con el desempeño de la red en un momento específico. Las desviaciones significativas pueden indicar la existencia de riesgo. Además, el comportamiento de la red se puede analizar en busca de comportamientos de red conocidos que indiquen un compromiso.

La detección de anomalías puede reconocer el tráfico de red causado por la actividad del gusano que muestra un comportamiento de exploración. La detección de anomalías también puede identificar hosts infectados en la red que están buscando otros hosts vulnerables.

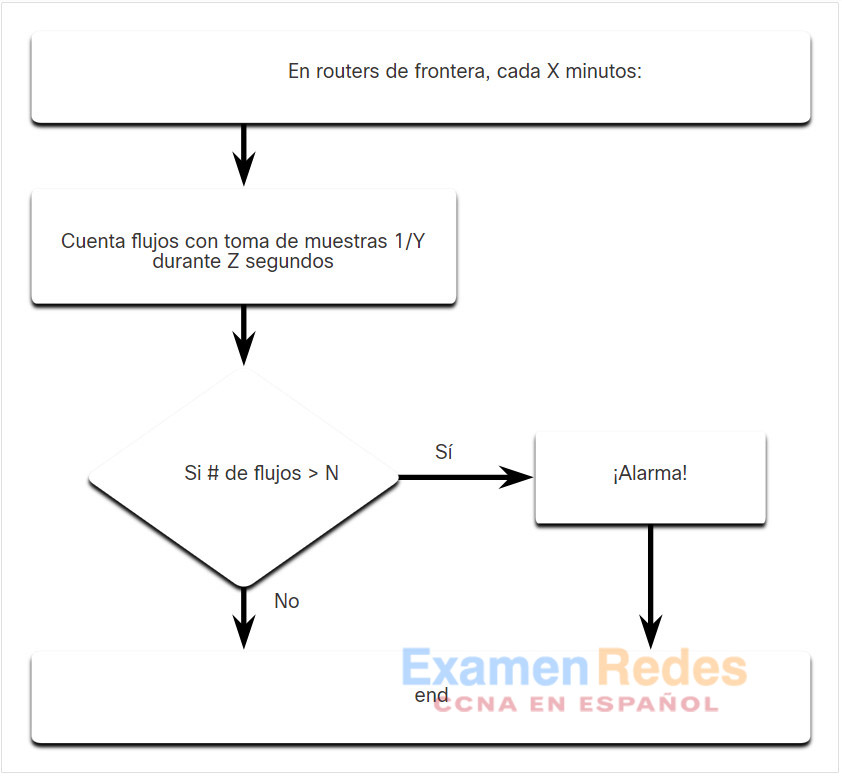

La figura ejemplifica una versión simplificada de un algoritmo diseñado para detectar una situación inusual en los routers de frontera de una empresa.

Por ejemplo, el analista de ciberseguridad podría proporcionar los siguientes valores:

- X = 5

- Y = 100

- Z = 30

- N = 500

Ahora bien, el algoritmo se puede interpretar como: cada 5 minutos, obtener una muestra de 1/100 de los flujos durante el segundo 30. Si el número de flujos es mayor que 500, generar una alarma. Si el número de flujos es menor que 500, no hacer nada. Este es un ejemplo sencillo del uso de un perfil de tráfico para identificar el potencial de pérdida de datos.

Además de los enfoques estadísticos y de comportamiento para la detección de anomalías es la detección de anomalías basada en reglas. La detección basada en reglas analiza paquetes decodificados para ataques basados en patrones predefinidos.

23.1.4. Pruebas de vulnerabilidad de la red

La mayoría de las organizaciones se conectan a redes públicas de alguna manera debido a la necesidad de acceder a Internet. Estas organizaciones también deben proporcionar servicios de acceso a Internet de varios tipos al público. Debido a la gran cantidad de vulnerabilidades potenciales y al hecho de que se pueden crear nuevas vulnerabilidades dentro de la red de una organización y sus servicios de acceso a Internet, las pruebas de seguridad periódicas son esenciales.

La tabla enumera varios tipos de pruebas que se pueden realizar.

| Término | Descripción |

|---|---|

| Análisis de riesgos |

|

| Evaluación de vulnerabilidades |

|

| Pruebas de penetración |

|

En la lista de tablas se enumeran ejemplos de actividades y herramientas que se utilizan en las pruebas de vulnerabilidad.

| Actividad | Descripción | Herramientas |

|---|---|---|

| Análisis de riesgos | Las personas realizan un análisis integral de los impactos de los ataques en los activos centrales de la empresa y su funcionamiento | Consultores internos o externos, marcos de gestión de riesgos |

| Evaluación de vulnerabilidades | Administración de parches, escaneos de hosts, escaneo de puertos, y otros servicios y escaneos de vulnerabilidades | OpenVas, Microsoft Baseline Analyzer, Nessus, Qualys, Nmap |

| Pruebas de penetración | Uso de herramientas y técnicas de hacking para sortear las defensas de redes e identificar las posibilidades de penetración | Metasploit, CORE Impact, hackers éticos |

23.2. Sistema de puntuación de vulnerabilidades comunes (CVSS)

23.2.1. Descripción general de CVSS

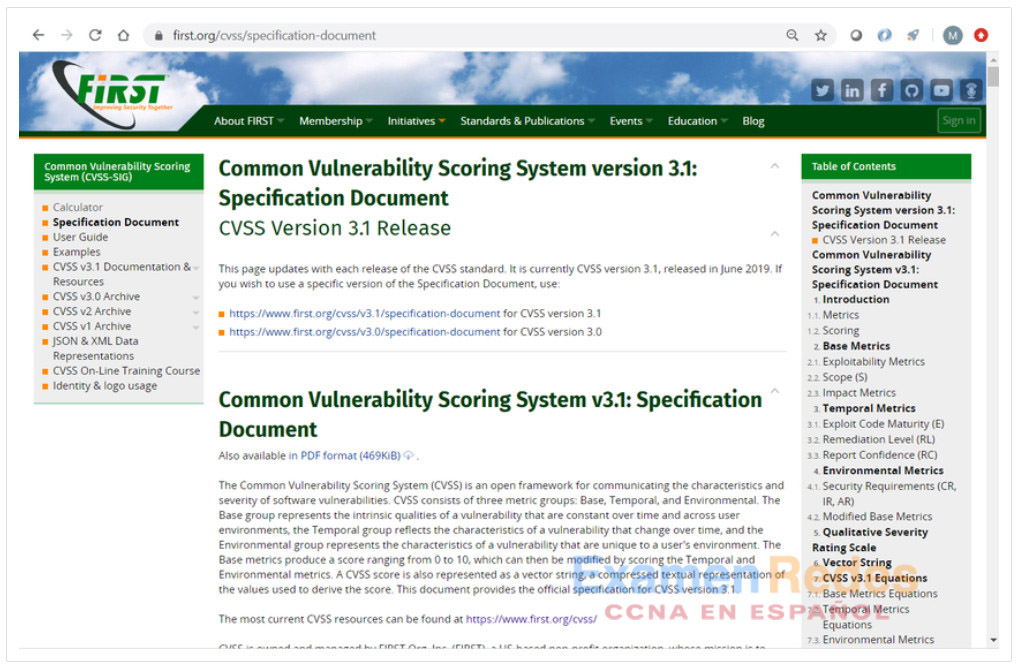

El Sistema de puntuación de vulnerabilidad común (Common Vulnerability Scoring System CVSS) es una herramienta de evaluación de riesgos que está diseñada para transmitir los atributos comunes y la gravedad de las vulnerabilidades en los sistemas de hardware y software. CVSS 3.0 (tercera revisión) es un marco de trabajo abierto estándar del sector e independiente de proveedores que permite ponderar los riesgos de una vulnerabilidad mediante una variedad de métricas. Estas ponderaciones se combinan para proporcionar una puntuación del riesgo inherente en una vulnerabilidad. La puntuación numérica puede utilizarse para determinar la urgencia de la vulnerabilidad y la prioridad de abordarla. Los beneficios de CVSS pueden resumirse del siguiente modo:

- Proporciona puntuaciones estandarizadas de vulnerabilidades a las que se les debe dar importancia en las organizaciones.

- Proporciona un marco de trabajo abierto que tiene disponible el significado de cada métrica para todos los usuarios.

- Ayuda a priorizar el riesgo de una manera que tenga sentido para las organizaciones individuales.

El Foro de respuesta a incidentes y equipos de seguridad (FIRST, Forum of Incident Response and Security Teams) fue designado como custodio de CVSS para promover su adopción a nivel mundial. El estándar Versión 3 fue desarrollado con contribuciones de Cisco y otros socios de la industria. La versión 3.1 fue lanzada en junio de 2019. La figura muestra la página de especificación para el CVSS en el sitio Web de FIRST.

23.2.2. Grupos de métricas de CVSS

Antes de realizar una evaluación de CVSS, es importante conocer las palabras clave que se utilizan en el instrumento de evaluación.

Muchas de las métricas hacen referencia a la función de lo que CVSS llama una autoridad. Una autoridad es una entidad informática, como una base de datos, un sistema operativo o una caja de arena virtual, que otorga y administra el acceso y los privilegios a los usuarios.

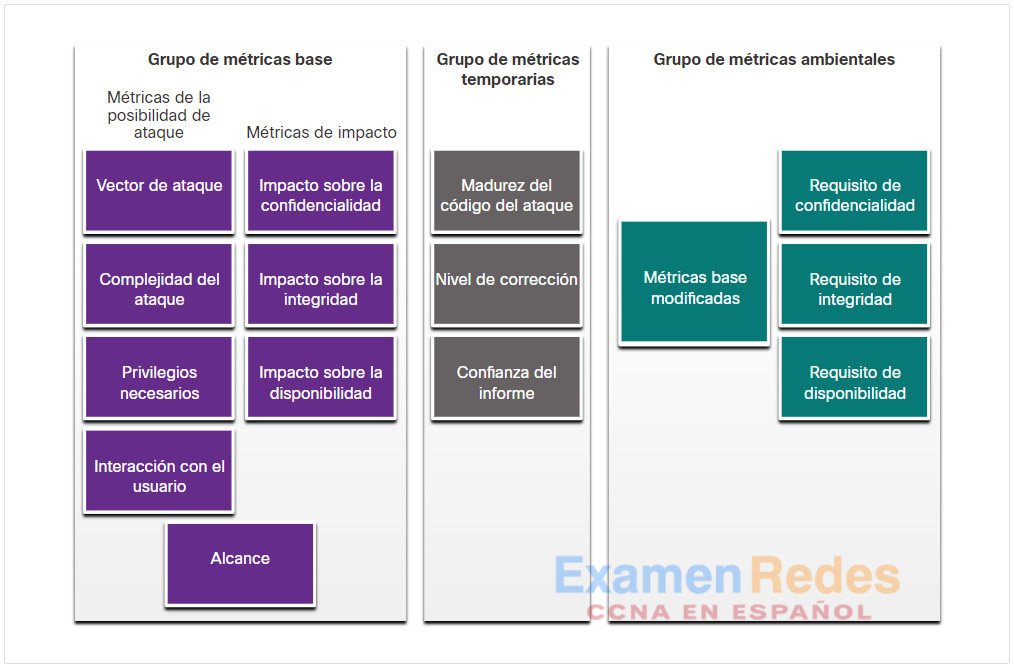

Grupos de métricas de CVSS

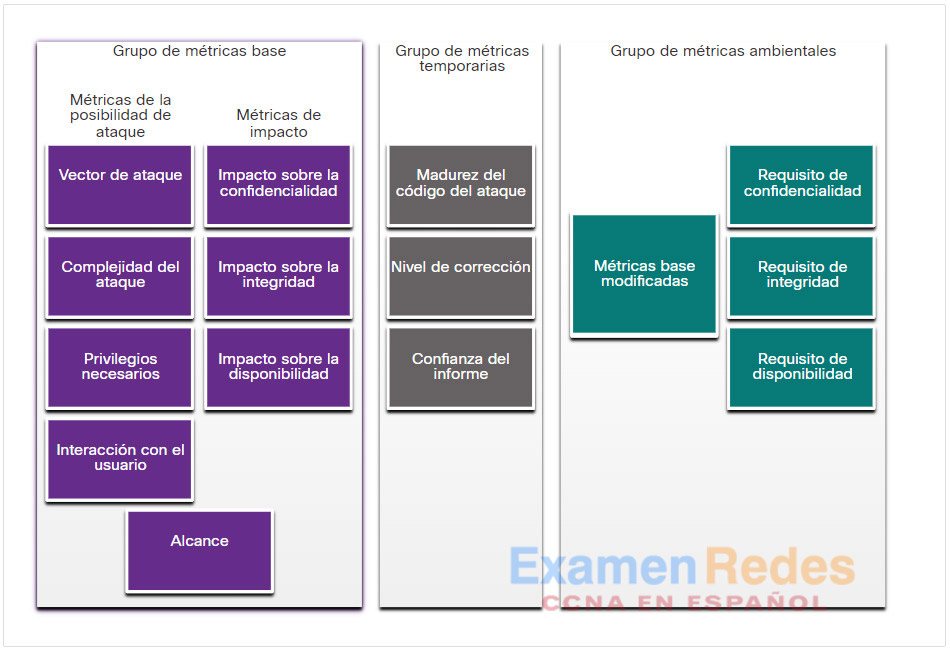

Como se muestra en la figura, el CVSS utiliza tres grupos de métricas para evaluar la vulnerabilidad.

- Grupo de métricas base

- Grupo de métricas temporarias

- Grupo de métricas ambientales

- Explotabilidad: estas son características del exploit, como el vector, la complejidad y la interacción del usuario que requiere el exploit.

- Métricas de impacto – los impactos del exploit tienen su origen en la tríada de la CIA de confidencialidad, integridad y disponibilidad.

23.2.3. Grupo de métricas básicas de CVSS

En la figura se resalta el grupo métrico base.

Grupos de métricas de CVSS

La tabla enumera los criterios para las métricas de explotabilidad del grupo de métricas base.

| Criterios | Descripción |

|---|---|

| Vector de ataque | Esta es una métrica que refleja la proximidad del actor de la amenaza al componente vulnerable. Mientras más lejos esté del componente el agente de amenaza, mayor será la gravedad. Los agentes de amenaza cerca de la red o dentro de ella son fáciles de detectar y mitigar. |

| Complejidad de ataque | Esta es una métrica que expresa la cantidad de componentes, software, hardware o redes que están más allá del control del atacante y que deben estar presentes para que una vulnerabilidad sea explotada con éxito. |

| Privilegios requeridos | Esta es una métrica que captura el nivel de acceso que se requiere para una explotación exitosa de la vulnerabilidad. |

| Interacción con usuario | Esta métrica expresa la presencia o ausencia del requisito de interacción del usuario para que un exploit tenga éxito. |

| Alcance | Esta métrica expresa si varias autoridades deben estar involucradas en un exploit. Es decir, si la autoridad inicial cambia a una segunda autoridad durante el ataque. |

Las métricas de impacto del grupo de métricas básicas aumentan con el grado o la consecuencia de la pérdida por el componente afectado. La tabla muestra los componentes de la métrica de impacto.

| Término | Descripción |

|---|---|

| Impacto sobre la confidencialidad | Esta es una métrica que mide el impacto en la confidencialidad debido a una vulnerabilidad explotada con éxito. Confidencialidad se refiere a la limitación del acceso solamente a los usuarios autorizados. |

| Impacto sobre la integridad | Esta es una métrica que mide el impacto en la integridad debido a una vulnerabilidad explotada con éxito. Integridad se refiere a la confiabilidad y la autenticidad de la información. |

| Impacto sobre la disponibilidad | Esta es una métrica que mide el impacto en la disponibilidad debido a una vulnerabilidad explotada con éxito. La disponibilidad se refiere a la accesibilidad de la información y los recursos de la red. Los ataques que consumen ancho de banda de la red, ciclos del procesador o espacio en disco afectan la disponibilidad. |

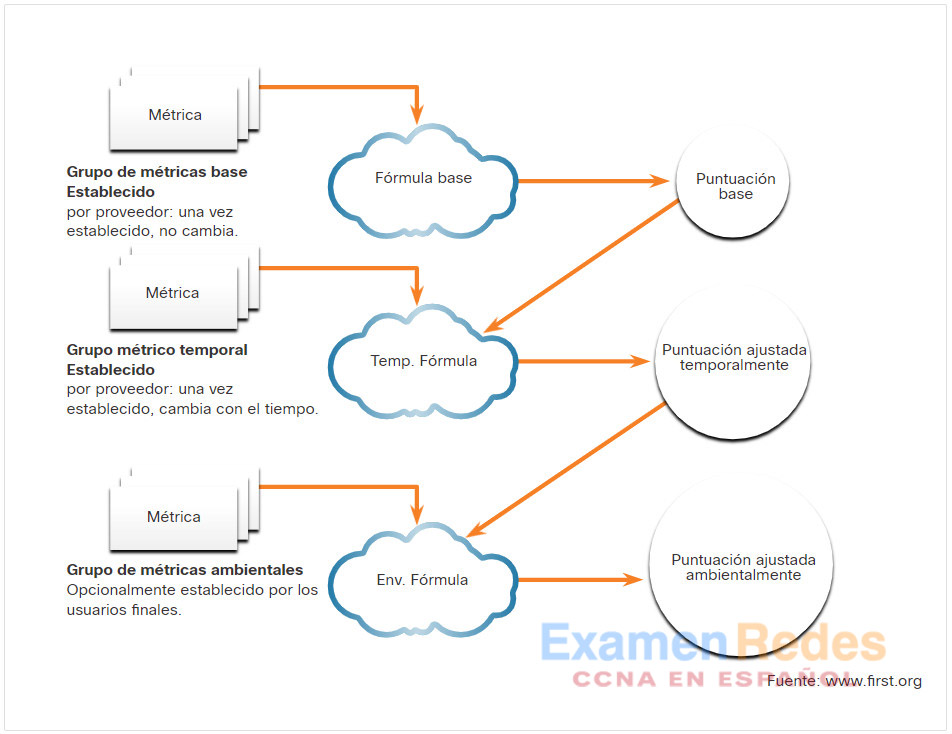

23.2.4. El proceso de CVSS

CVSS Base Metrics Group está diseñado como una forma de evaluar las vulnerabilidades de seguridad que se encuentran en los sistemas de software y hardware. Permite describir la gravedad de una vulnerabilidad de acuerdo con las características de un ataque exitoso de dicha vulnerabilidad. Los otros grupos de métricas modifican la puntuación de gravedad básica determinando cómo se ve afectada dicha puntuación por factores temporales y del entorno.

CVSS Base Metrics Group está diseñado como una forma de evaluar las vulnerabilidades de seguridad que se encuentran en los sistemas de software y hardware.

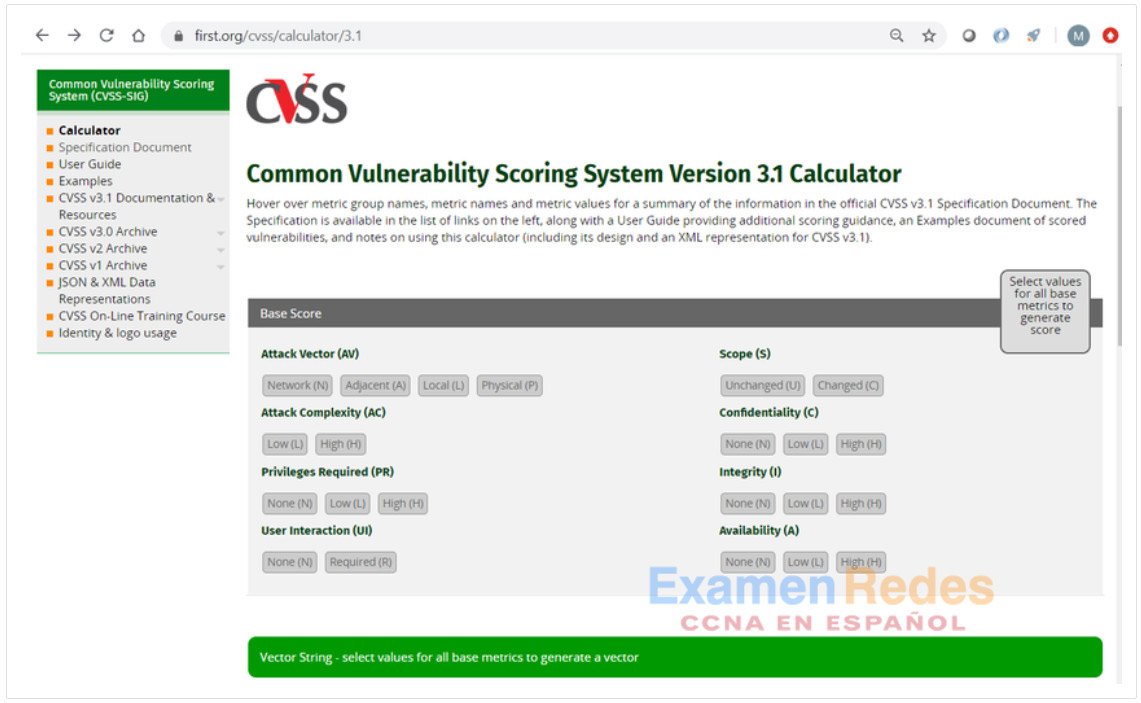

La calculadora es como un cuestionario en el que se toman decisiones que describen la vulnerabilidad para cada grupo de métricas. Después de realizar todas las elecciones, se genera una puntuación. El texto emergente que explica cada métrica y cada valor de métrica se muestra al pasar el mouse sobre cada una. Las elecciones se realizan seleccionando un valor para cada métrica. Se puede elegir solamente un valor por métrica.

Se puede acceder a la calculadora CVSS en la parte CVSS del PRIMER sitio web.

Para respaldar el proceso, hay disponible una guía del usuario detallada que define criterios de métricas, ejemplos de evaluaciones de vulnerabilidades comunes y la relación de los valores de las métricas con la puntuación final.

Una vez completado el grupo de Métricas base, se muestra la clasificación numérica de gravedad, como se muestra en la figura.

También se crea una cadena de vector que resume las elecciones realizadas. Si se completan otros grupos de métricas, esos valores se añaden a la cadena de vectores. La cadena se compone de las iniciales de la métrica y un valor abreviado para el valor de métrica seleccionado, separados por dos puntos. Los pares de valor y métrica están separados por barras. Las cadenas del vector permiten compartir y comparar fácilmente los resultados de la evaluación.

La tabla muestra la clave del grupo Métrica base.

| Nombre de la métrica | Iniciales | Valores posibles | Valores |

|---|---|---|---|

| Vector de ataque | AV | [N, A, L, P] | N = Red A = Adjacente L = Local P = Fisica |

| Complejidad del ataque | CA | [L, H] | L = Bajo H = Alto |

| Privilegios necesarios | PR | [N, L, H] | N = Ninguno L = Bajo H = Alto |

| Interacción con el usuario | UI | [N, R] | N = Ninguno R = Requerido |

| Alcance | S | [U, C] | U = Sin Cambiar C = Cambiado |

| Impacto sobre la confidencialidad | C | [H, L, N] | H = Alto L = Bajo N = Ninguno |

| Impacto sobre la integridad | I | [H, L, N] | H = Alto L = Bajo N = Ninguno |

| Impacto sobre la disponibilidad | A | [H, L, N] | H = Alto L = Bajo N = Ninguno |

Los valores de la cadena de clasificación de gravedad numérica CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:U/C:L/I:L/A:N se muestran en la tabla.

| Nombre de la métrica | Valores |

|---|---|

| Vector de ataque, AV | Red |

| Complejidad del ataque, AC | Baja |

| Privilegios obligatorios, PR | Alta |

| Interacción con el usuario, UI | None |

| Alcance, S | Sin cambios |

| Impacto sobre la confidencialidad, C | Baja |

| Impacto sobre la integridad, I | Baja |

| Impacto sobre la disponibilidad, A | None |

A fin de calcular una puntuación para los grupos de métricas temporales o del entorno, primero se debe completar el grupo de métricas básicas. Después, los valores de las métricas temporales y del entorno modificarán los resultados de las métricas básicas para proporcionar una puntuación general. La interacción de las puntuaciones para los grupos de métricas se muestra en la figura.

23.2.5. Informes de CVSS

Los rangos de puntajes y el significado cualitativo correspondiente se muestran en la tabla.

| Calificación | Puntuación de CVSS |

|---|---|

| None | 0 |

| Baja | 0.1 – 3.9 |

| Medio | 4.0 – 6.9 |

| Alto | 7.0 – 8.9 |

| Crítico | 9.0 – 10.0 |

Con frecuencia, las puntuaciones de los grupos de métricas básicas y temporales se suministrarán a los clientes de parte del proveedor de la aplicación o de seguridad en cuyo producto se haya detectado la vulnerabilidad. La organización afectada completa el grupo de métricas del entorno para adaptar la puntuación suministrada por el proveedor al contexto local.

La puntuación obtenida sirve para orientar a la organización afectada en la asignación de recursos para afrontar la vulnerabilidad. Mientras mayor sea la clasificación de gravedad, mayor será el impacto potencial de un ataque y mayor la urgencia de afrontar la vulnerabilidad. Aunque no son tan precisas como las puntuaciones numéricas de CVSS, las etiquetas cualitativas son muy útiles para comunicarse con las partes interesadas que son incapaces de entender las puntuaciones numéricas.

En general, debe afrontarse cualquier vulnerabilidad que supere el valor de 3.9. Cuanto mayor sea el nivel de clasificación, mayor será la urgencia de obtener una solución.

23.2.6. Otras fuentes de información sobre vulnerabilidades

Hay otras fuentes de información importantes sobre vulnerabilidades. Estas trabajan en conjunto con CVSS para proporcionar una evaluación completa de la gravedad de las vulnerabilidades. Hay dos sistemas que funcionan en los Estados Unidos:

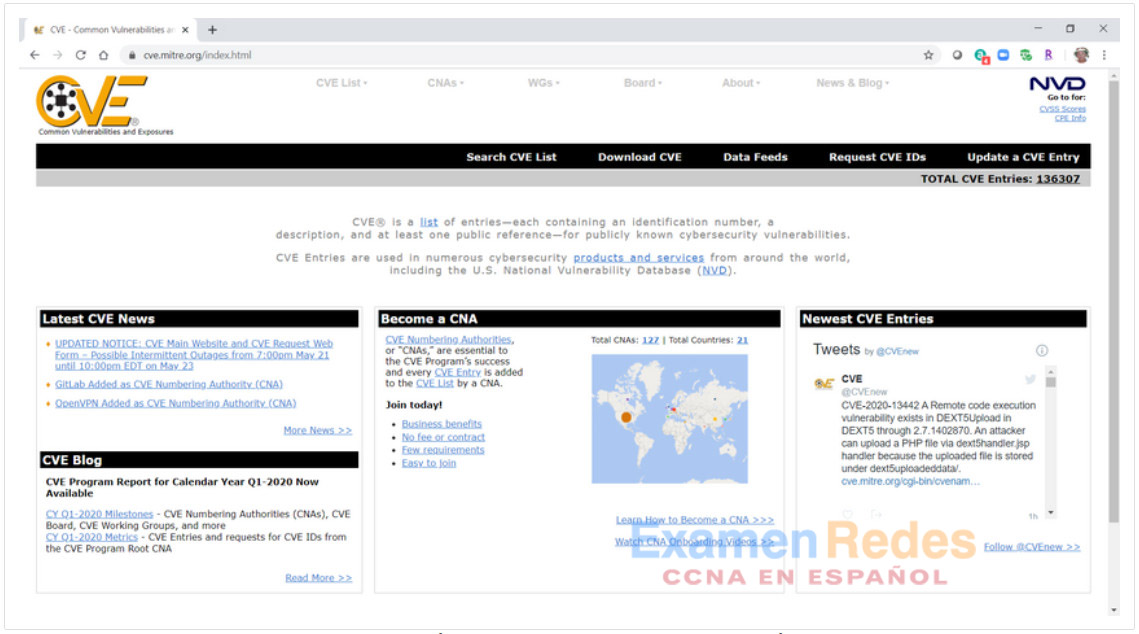

Vulnerabilidades y exposiciones comunes (CVE, Common Vulnerabilities and Exposures)

Se trata de un diccionario de nombres comunes, en forma de identificadores de CVE, que hacen referencia a vulnerabilidades de ciberseguridad conocidas. El identificador de CVE proporciona una manera estandarizada de investigar una referencia a las vulnerabilidades. Cuando se identifica una vulnerabilidad, los identificadores de CVE pueden utilizarse para tener acceso a soluciones. Además, los servicios de inteligencia de amenazas utilizan identificadores de CVE y aparecen en diversos registros de los sistemas de seguridad. El sitio web con detalles sobre CVE incluye un enlace entre las puntuaciones de CVSS y la información de CVE. Permite navegar por los registros de vulnerabilidades de CVE según la clasificación de gravedad de CVSS.

Busque Mitre en Internet para obtener más información sobre CVE como se muestra en la figura.

Base de datos nacional sobre vulnerabilidades (NVD, National Vulnerability Database)

Esta base utiliza identificadores de CVE y suministra información adicional sobre vulnerabilidades, como puntuaciones de amenazas de CVSS, detalles técnicos, entidades afectadas y recursos para la investigación posterior. El Instituto Nacional de Normas y Tecnología (NIST) de los Estados Unidos creó y mantiene esta base de datos.

23.3. Administración segura de dispositivos

23.3.1. Gestión de riesgos

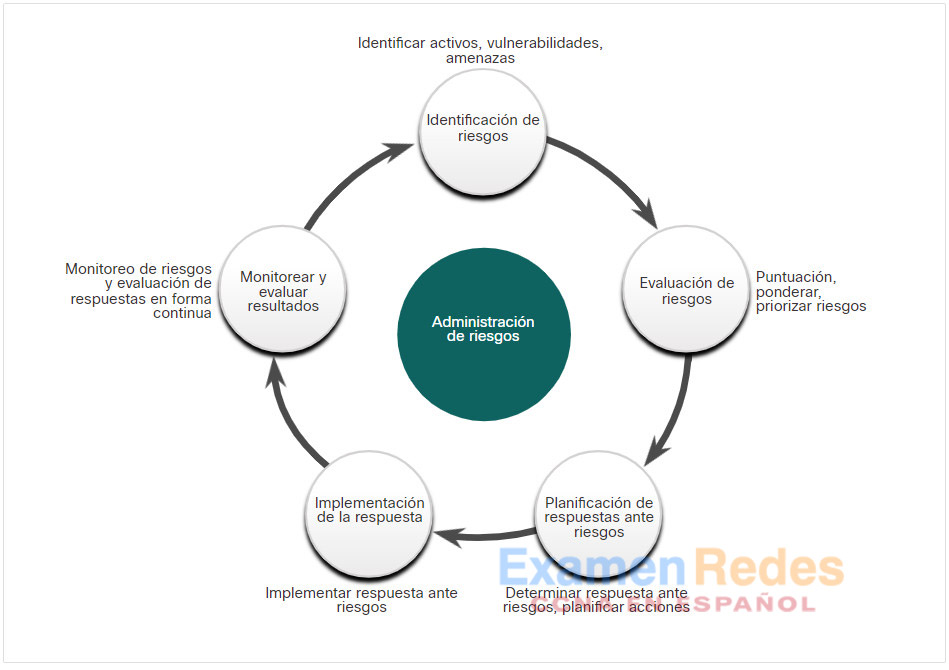

La gestión de riesgos implica seleccionar y especificar controles de seguridad para una organización. Es parte de un programa continuo de seguridad de la información en toda la organización que involucra la gestión de riesgos para la organización o para las personas asociadas con la operación de un sistema.

La gestión de riesgos es un proceso continuo y cíclico de varios pasos, como se ve en la figura.

Un proceso de gestión de riesgos

El riesgo se determina como la relación entre la amenaza, la vulnerabilidad y la naturaleza de la organización. Primero implica responder a las siguientes preguntas como parte de una evaluación de riesgos:

- ¿Quiénes son los agentes de amenaza que quieren atacarnos?

- ¿Qué vulnerabilidades pueden aprovechar estos agentes?

- ¿Cómo pueden afectarnos los ataques?

- ¿Cuál es la probabilidad de que ocurran diferentes ataques?

La publicación especial de 800-30 del NIST describe la evaluación de riesgos como:

… El proceso de identificar, estimar y priorizar los riesgos de seguridad de la información. La evaluación del riesgo requiere un análisis cuidadoso de la información sobre amenazas y vulnerabilidades para determinar en qué medida las circunstancias o eventos podrían afectar negativamente a una organización y la probabilidad de que ocurran tales circunstancias o eventos.

La publicación completa está disponible para su descarga desde NIST.

Una actividad obligatoria en la evaluación de riesgos es identificar amenazas y vulnerabilidades y relacionarlas entre sí mediante un proceso que suele denominarse vinculación entre amenaza y vulnerabilidad (threat-vulnerability T-V). Los pares T-V se pueden utilizar como base para indicar el riesgo antes de que se implementen los controles de seguridad. Esta referencia puede entonces compararse con evaluaciones de riesgo continuas como medio para evaluar la efectividad en la gestión de riesgos. Esta parte de la evaluación de riesgos se denomina determinación del perfil de riesgo inherente de una organización.

Después de que se identifican los riesgos, es posible asignarles una puntuación o ponderarlos como una forma de priorizar estrategias de reducción del riesgo. Por ejemplo, las vulnerabilidades que se han correspondido con múltiples amenazas pueden recibir clasificaciones más altas. Además, los pares T-V que se mapean con el mayor impacto institucional también recibirán ponderaciones más altas.

La tabla enumera las cuatro formas posibles de responder a los riesgos que se han identificado, en función de sus ponderaciones o puntuaciones.

| Riesgo | Descripción |

|---|---|

| Evasión de riesgos |

|

| Reducción de riesgos |

|

| Riesgo compartido |

|

| Retención de riesgo |

|

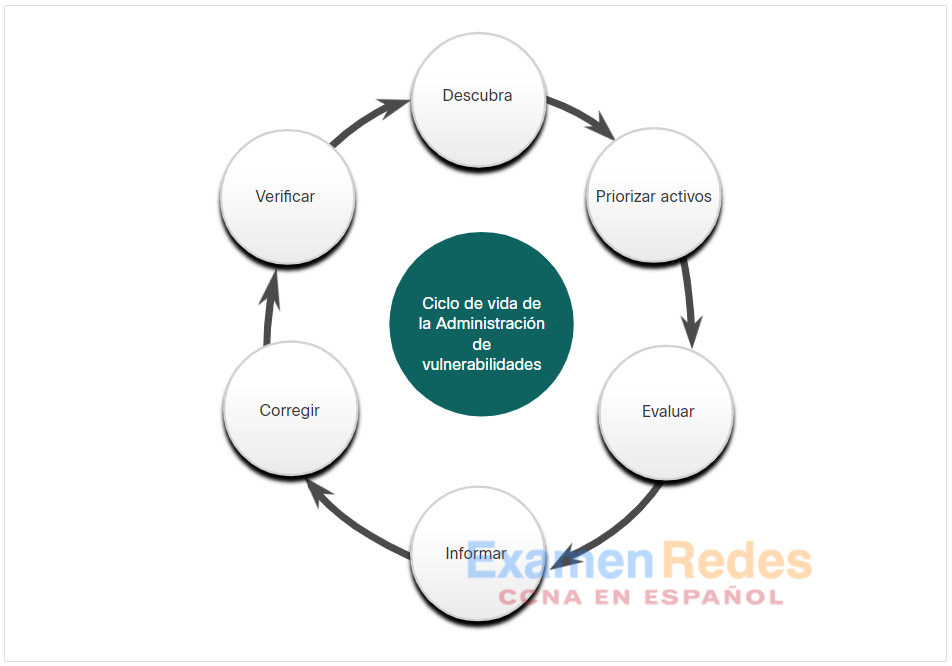

23.3.3. Administración de vulnerabilidades

Según el NIST, la gestión de vulnerabilidades es una práctica de seguridad diseñada para prevenir de forma proactiva la explotación de las vulnerabilidades de IT que existen dentro de una organización. Tiene por objetivo reducir el tiempo y el dinero invertidos en solucionar las vulnerabilidades y su aprovechamiento. La gestión proactiva de las vulnerabilidades de los sistemas reducirá o eliminará el potencial de explotación e implicará considerablemente menos tiempo y esfuerzo que responder después de que se haya producido una exploitation.

La gestión de vulnerabilidades requiere una metodología sólida para identificar vulnerabilidades usando boletines de seguridad de proveedores y otros sistemas de información como CVE. El personal de seguridad debe tener la competencia para evaluar el impacto, si lo hubiera, de la información sobre la vulnerabilidad que reciba. Las soluciones deben identificarse con medios efectivos para implementar y evaluar las consecuencias imprevistas de las soluciones implementadas. Por último, la solución se debe probar para verificar que se eliminó la vulnerabilidad.

Ciclo de vida de la Administración de vulnerabilidades

- Descubra

- Priorizar activos

- Evaluar

- Informe

- Corregir

- Verificar

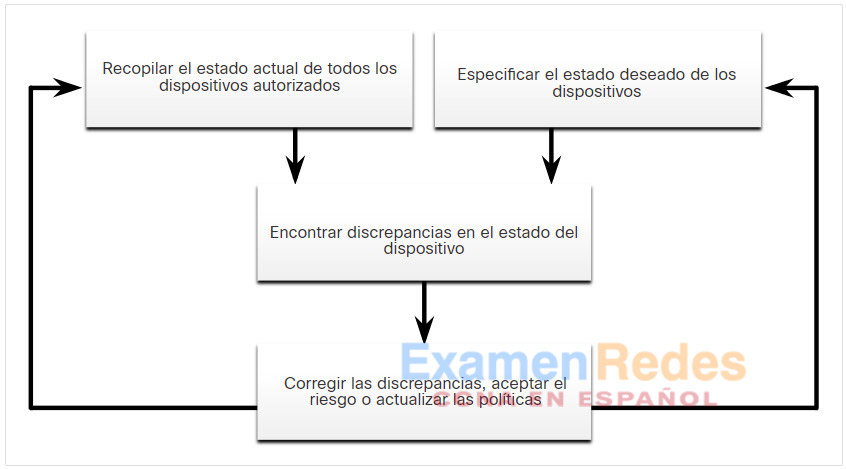

23.3.4. Administración de activos

La administración de activos implica implementar sistemas que rastrean la ubicación y configuración de dispositivos y software en red en toda una empresa. Como parte de cualquier plan de administración de la seguridad, las organizaciones deben saber qué equipo tiene acceso a la red, dónde se encuentra ese equipo dentro de la empresa y su posición lógica en la red y qué software y datos almacenan o usan esos sistemas. La administración de activos no solo realiza un seguimiento de los activos de la empresa y de otros dispositivos autorizados, sino que también puede usarse para identificar los dispositivos que no están autorizados en la red.

El NIST especifica en su publicación NISTIR 8011 (Volumen 2) los registros detallados que deben mantenerse para cada dispositivo. El NIST describe las posibles técnicas y herramientas para poner en práctica un proceso de administración de activos:

- Detección automatizada e inventario del estado actual de los dispositivos

- Articulación del estado deseado de esos dispositivos usando políticas, planes y procedimientos en el plan de seguridad de la información de la organización

- Identificación de activos autorizados que no cumplan las reglas

- Corrección o aceptación del estado del dispositivo, posible reiteración de la definición del estado deseado

- Repetición del proceso en intervalos regulares o de manera continua

En la figura se describe este proceso a grandes rasgos.

23.3.5. Administración de dispositivos móviles

La administración de dispositivos móviles (Mobile Device Management MDM), especialmente en la era de BYOD, supone retos especiales para la administración de activos. No es posible controlar físicamente los dispositivos móviles en las instalaciones de una organización. Pueden ocurrir extravíos, robos o alteraciones, lo que pone en peligro el acceso a los datos y a la red. Parte de un plan MDM actúa cuando los dispositivos dejan la custodia de la parte responsable. Entre las posibles medidas, se incluye deshabilitar el dispositivo extraviado, encriptar los datos en el dispositivo y mejorar el acceso a los dispositivos con medidas de autenticación más resistentes.

Debido a la diversidad de dispositivos móviles, es posible que el diseño de algunos dispositivos que se usen en la red sea menos seguro que el de otros. Los administradores de redes deben adoptar la premisa de que ningún dispositivo móvil es confiable hasta que la organización lo proteja como se debe.

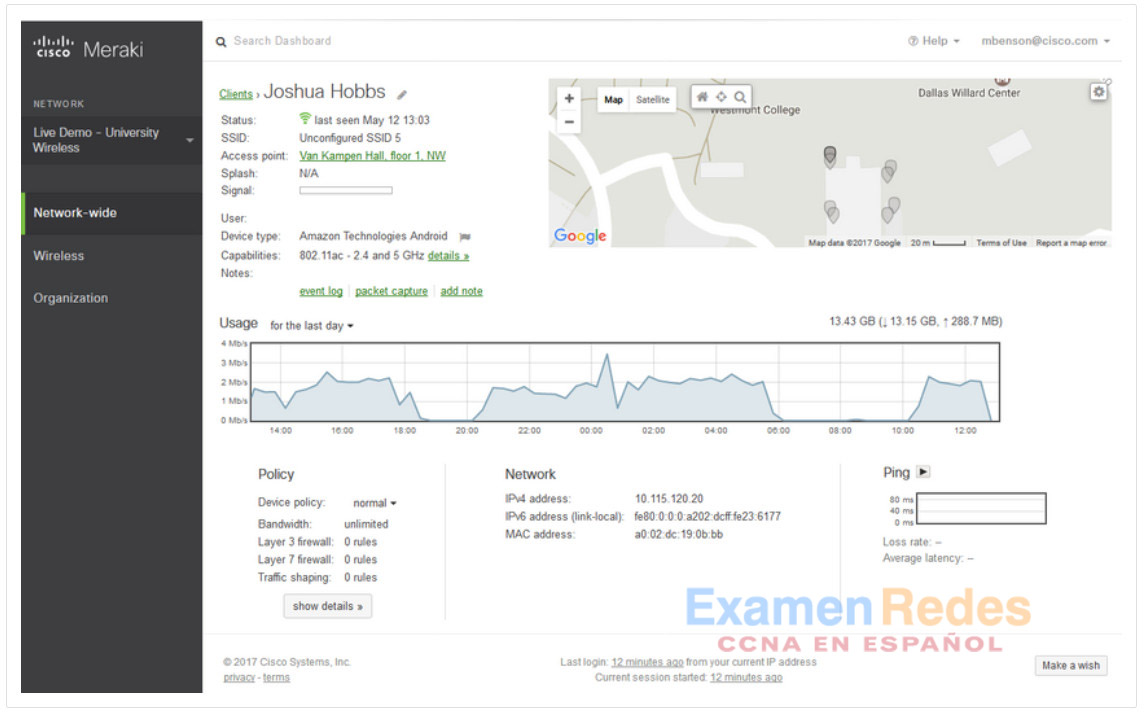

Los sistemas MDM, como Cisco Meraki Systems Manager, que se muestra en la figura, permiten al personal de seguridad configurar, monitorear y actualizar un conjunto muy diverso de clientes móviles desde la nube.

23.3.6. Administración de configuraciones

La administración de configuraciones se ocupa del inventario y control de configuraciones de hardware y software de los sistemas. Las configuraciones seguras de los dispositivos reducen los riesgos de seguridad. Por ejemplo, una organización ofrece muchas computadoras de escritorio y portátiles a sus trabajadores. Esto aumenta la superficie de ataque de la organización, ya que cada sistema puede ser vulnerable a ataques. Para ello, la organización puede crear imágenes de software y configuraciones de hardware de referencia para cada tipo de máquina. Estas imágenes pueden incluir un paquete básico de software necesario, software de seguridad para terminales y políticas de seguridad personalizadas que controlen el acceso del usuario a los aspectos de la configuración del sistema que podrían producir vulnerabilidades. Las configuraciones de hardware pueden especificar los tipos permitidos de interfaces de red y de almacenamiento externo.

La gestión de la configuración se extiende también a la configuración de software y hardware de los dispositivos y servidores de red. Según la definición del NIST, la administración de configuración:

Comprende una colección de actividades enfocadas en establecer y mantener la integridad de productos y sistemas, mediante el control de los procesos para inicializar, cambiar y monitorear las configuraciones de esos productos y sistemas.

La publicación especial 800-128 del NIST sobre la gestión de la configuración para la seguridad de la red está disponible para su descarga desde NIST.

Para los dispositivos de interconexión de redes, hay disponibles herramientas de software que realizan copias de respaldo de las configuraciones, detectan cambios en los archivos de configuración y permiten cambiar de una vez las configuraciones en muchos dispositivos.

Con la llegada de los centros de datos y la virtualización en la nube, la gestión de varios servidores supone retos especiales. Herramientas como Puppet, Chef, Ansible y SaltStack permiten una gestión eficiente de los servidores que se utilizan en la informática basada en la nube.

23.3.7. Administración de parches empresariales

La administración de parches está relacionada con la gestión de vulnerabilidades. Las vulnerabilidades aparecen con frecuencia en sistemas operativos y firmware críticos de dispositivos de red, servidores y clientes. El software de aplicación, especialmente las aplicaciones de Internet y los marcos como Acrobat, Flash y Java, también se descubre con frecuencia por tener vulnerabilidades. La administración de parches involucra todos los aspectos del parche de software, incluida la identificación de los parches necesarios, la adquisición, distribución, instalación y verificación de que el parche esté instalado en todos los sistemas necesarios. La instalación de parches suele ser la manera más efectiva de mitigar las vulnerabilidades de software. A veces, es la única manera de hacerlo.

Algunas regulaciones de cumplimiento requieren la administración de parches, como Sarbanes Oxley (SOX) y la Ley de Portabilidad y Responsabilidad de Seguros Médicos (Health Insurance Portability and Accountability Act HIPAA). No implementar los parches de manera sistemática y oportuna podrían resultar fallas auditorías y la aplicación de sanciones por incumplimiento. La administración de parches depende de los datos de gestión de activos para identificar los sistemas que ejecutan software que requiere parches. El software de administración de parches está disponible en empresas como SolarWinds y LANDesk. Administrador de configuración de Microsoft System Center (Microsoft System Center Configuration Manager SCCM) es una herramienta de nivel empresarial para la distribución automatizada de parches a un gran número de estaciones de trabajo y servidores de Microsoft Windows.

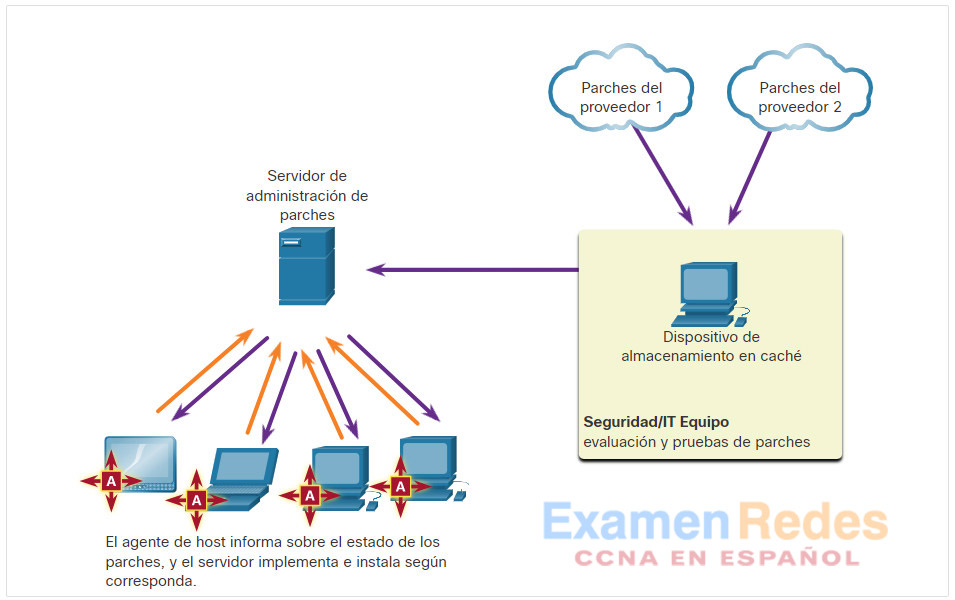

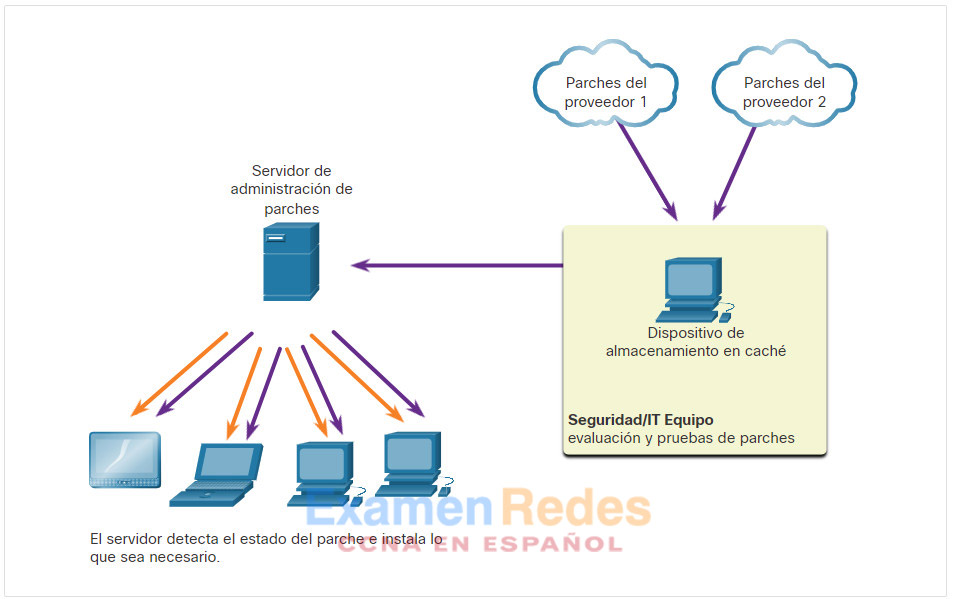

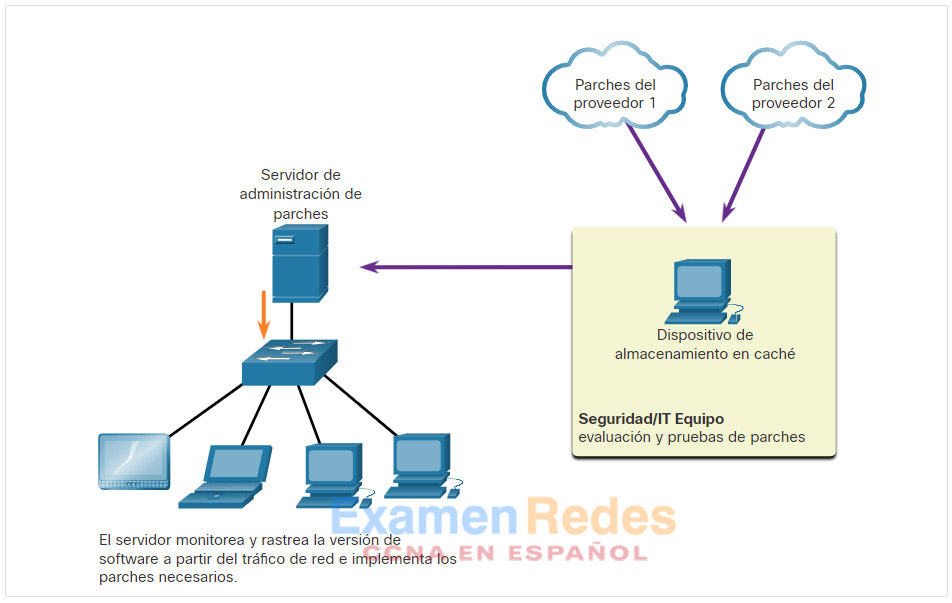

23.3.8. Técnicas de administración de parches

- Basado en agentes

- Análisis sin agentes

- Monitoreo de red pasivo

23.4. Sistemas de administración de seguridad de la información

23.4.1. Sistemas de administración de la seguridad

Un sistema de administración de seguridad de la información (Information Security Management System ISMS) consta de un marco de trabajo de administración mediante el cual una organización identifica, analiza y afronta los riesgos de seguridad de la información. Los ISMS no están basados en servidores o dispositivos de seguridad. En cambio, un ISMS se compone de un conjunto de prácticas que una organización aplica sistemáticamente para asegurar la mejora continua en la seguridad de la información. Los ISMS proporcionan modelos conceptuales que orientan a las organizaciones durante la planificación, implementación, supervisión y evaluación de programas de seguridad de la información.

Los ISMS son una extensión natural del uso de modelos de negocios populares, como la administración de la calidad total (Total Quality Management TQM) y los objetivos de control para la información y tecnologías relacionadas (Control Objectives for Information and Related Technologies COBIT) en el ámbito de la ciberseguridad.

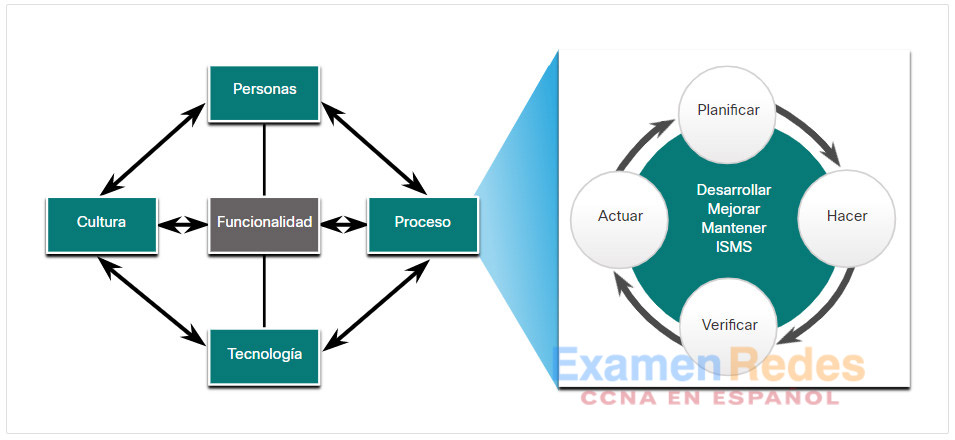

Un ISMS es un enfoque de ciberseguridad sistemático con varias capas. El enfoque incluye personas, procesos, tecnologías y las culturas en las que interactúan en un proceso de gestión de riesgos.

Un ISMS suele incorporar el marco de trabajo “planificar, hacer, comprobar y actuar”, conocido como el ciclo de Deming, de TQM. Se ve como una elaboración del componente de proceso del modelo Personas-Proceso-Tecnología-Cultura de capacidad organizacional, como se muestra en la figura.

Un modelo general para la funcionalidad organizacional

23.4.2. ISO-27001

ISO es la Organización Internacional de Normalización. Los estándares voluntarios de ISO se aceptan internacionalmente y facilitan la ejecución de negocios entre las naciones.

ISO se asoció con la Comisión Electrotécnica Internacional (International Electrotechnical Commission IEC) para desarrollar la serie de especificaciones ISO / IEC 27000 para SGSI, como se muestra en la tabla.

| Estándar | Descripción |

|---|---|

| ISO/IEC 27000 | Sistemas de gestión de la seguridad de la información – Descripción general y vocabulario – Introducción a la familia de estándares, descripción general de ISMS, vocabulario esencial. |

| ISO/IEC 27001 | Sistemas de gestión de seguridad de la información – Requisitos – Proporciona una descripción general del ISMS y los aspectos esenciales de los procesos y procedimientos del ISMS. |

| ISO/IEC 27003 | Pautas para la implementación de sistemas de administración de seguridad de la información – Factores críticos necesarios para un diseño y una implementación exitosos de ISMS. |

| ISO/IEC 27004 | Gestión de la seguridad de la información – Seguimiento, medición, análisis y evaluación – Discusión de métricas y procedimientos de medición para evaluar la efectividad de la implementación del ISMS. |

| ISO/IEC 27005 | Gestión de riesgos de seguridad de la información – Admite la implementación de SGSI basado en un enfoque de gestión centrado en el riesgo. |

La certificación ISO 27001 es una especificación global de toda la industria para un ISMS. La figura ilustra la relación de las acciones estipuladas por la norma con el ciclo planificar-hacer-verificar-actuar.

ISO 27001 ISMS Planificar-Hacer-Verificar-Actuar

- Planificar

- Hacer

- Verificar

- Actuar

- Entender los objetivos empresariales relevantes

- Definir el alcance de las actividades

- Acceder y administrar la asistencia

- Evaluar y definir el riesgo

- Realizar la administración de activos y la evaluación de vulnerabilidad

- Crear e implementar un plan de gestión de riesgos

- Establecer e implementar procedimientos y políticas de gestión de riesgos

- Capacitar al personal, asignar recursos

- Monitorear la implementación

- Compilar informes

- Apoyar las auditorías de certificación externa

- Auditar procesos continuamente

- Mejorar continuamente los procesos

- Tomar medidas correctivas

- Tomar medidas preventivas

La certificación ISO-27001 significa que las políticas y los procedimientos de seguridad de una organización se han verificado de forma independiente para proporcionar un enfoque sistemático y proactivo para gestionar eficazmente los riesgos de seguridad de la información confidencial del cliente.

23.4.3. Marco de ciberseguridad de NIST

NIST is very effective in the area of cybersecurity, as we have seen in this module. Más adelante en el curso se discutirán más estándares del NIST.

NIST también ha desarrollado el marco de ciberseguridad que es similar a los estándares ISO/IEC 27000. El framework NIST es un conjunto de estándares diseñados para integrar estándares, pautas y prácticas existentes para ayudar a administrar mejor y reducir el riesgo de ciberseguridad. El framework se publicó por primera vez en febrero de 2014 y sigue desarrollándose.

El núcleo del framework consiste en un conjunto de actividades sugeridas para lograr resultados específicos de ciberseguridad y ejemplos de referencia de orientación para lograr esos resultados. The core functions, which are defined in the table, are split into major categories and subcategories.

| Función central | Descripción |

|---|---|

| IDENTIFICAR | Desarrollo del conocimiento organizacional para administrar el riesgo para la ciberseguridad en sistemas, activos, datos y capacidades. |

| PROTEGER | Desarrollar e implementar las medidas de protección apropiadas para garantizar la prestación de servicios de infraestructura crítica. |

| DETECTAR | Desarrollar e implementar las actividades apropiadas para determinar que se ha registrado un evento de ciberseguridad. |

| RESPONDER | Desarrollo e implementación de las actividades adecuadas para tomar medidas ante los eventos de ciberseguridad detectados. |

| RECUPERAR | Desarrollar e implementar las actividades apropiadas para tener planes de recuperación y restaurar cualquier funcionalidad o servicio que se viera afectado debido a un evento de ciberseguridad. |

The major categories provide an understanding of the types of activities and outcomes related to each function, as shown in the next table.

| Función central | Categorías de resultados |

|---|---|

| IDENTIFICAR |

|

| PROTEGER |

|

| DETECTAR |

|

| RESPONDER |

|

| RECUPERAR |

|

Organizaciones de muchos tipos usan el marco de trabajo de diversas maneras. A muchas les resulta útil para la toma de conciencia y para la comunicación con las partes interesadas dentro de su organización, incluidos los ejecutivos principales. El framework también mejora las comunicaciones en las organizaciones, lo que permite que las expectativas de ciberseguridad se compartan con partners comerciales y proveedores, y entre sectores. Al mapear el framework con los enfoques actuales de gestión de la ciberseguridad, las organizaciones están aprendiendo y mostrando cómo se ajustan a los estándares, pautas y mejores prácticas del Marco. Algunas partes están utilizando el marco de trabajo para conciliar las políticas internas con la legislación, las reglas y las mejores prácticas del sector. El marco de trabajo también se usa como una herramienta de planificación estratégica para evaluar los riesgos y las prácticas actuales.

Busque en Internet para obtener más información sobre el framework de ciberseguridad del NIST.

23.5. Resumen de la evaluación de la vulnerabilidad de endpoints

23.5.1. ¿Qué Aprendí en este Módulo?

Perfiles de redes y servidores

Es importante realizar perfiles de red y dispositivos para proporcionar información estadística de referencia que pueda servir como punto de referencia para el rendimiento normal de la red y del dispositivo. Los elementos importantes del perfil de red incluyen la duración de la sesión, el rendimiento total, los puertos utilizados y el espacio de direcciones de activos críticos. La creación de perfiles de servidor se utiliza para establecer el funcionamiento aceptado de los servidores. Un perfil de servidor es una referencia de seguridad para un servidor específico. Establece la red, el usuario y los parámetros de aplicaciones que se aceptan para un servidor específico. Es posible describir el comportamiento de la red mediante una gran cantidad de datos diferentes, como las características del flujo de paquetes, las particularidades de los mismos paquetes y la telemetría derivada de múltiples fuentes. El análisis de big data se puede utilizar para realizar la detección de anomalías estadísticas, comportamentales y basadas en reglas.

La seguridad de la red se puede probar con numerosas herramientas y servicios. Risk analysis is the evaluation of the risk posed by vulnerabilities to a specific organization. Evaluación de vulnerabilidades, que emplea software para analizar servidores de Internet y redes internas en busca de diferentes tipos de vulnerabilidades. Las pruebas de penetración utilizan ataques simulados autorizados para probar la solidez de la seguridad de la red.

Sistema de puntuación de vulnerabilidades comunes (Common Vulnerability Scoring System CVSS)

El Sistema común de puntuación de vulnerabilidades (Common Vulnerability Scoring System CVSS) es un marco abierto, independiente y estándar del sector que se utiliza para ponderar los riesgos de una vulnerabilidad mediante el uso de diversas métricas. CVSS produces standardized vulnerability scores that should be meaningful across organizations. En un framework abierto con el significado de cada métrica esta disponible para todos los usuarios. Permite priorizar el riesgo de una manera significativa para las organizaciones individuales. CVSS utiliza tres grupos de métricas para evaluar la vulnerabilidad. The metric groups are the base metric group, the temporal metric group, and the environmental metric group. El grupo de métricas base está diseñado como una forma de evaluar las vulnerabilidades de seguridad que se encuentran en los sistemas de software y hardware. Las vulnerabilidades se clasifican según el vector de ataque, la complejidad del ataque, los privilegios necesarios, la interacción del usuario y el alcance. Los grupos temporales y ambientales modifican la puntuación métrica base según el historial de la vulnerabilidad y el contexto de la organización específica. Una herramienta de calculadora CVSS está disponible en el PRIMER sitio web. La calculadora CVSS produce un número que describe la gravedad del riesgo que plantea la vulnerabilidad. Las puntuaciones van de cero a diez. Los rangos de puntuaciones tienen valores cualitativos de cero, bajo, medio, alto o riesgo crítico. En general, debe afrontarse cualquier vulnerabilidad que supere el valor de 3,9. Cuanto mayor sea el nivel de clasificación, mayor será la urgencia de obtener una solución. Otras fuentes importantes de información sobre vulnerabilidades son las Vulnerabilidades y Exposiciones Comunes (Common Vulnerabilities and Exposures CVE) y la Base Nacional de Datos sobre Vulnerabilidades (National Vulnerability Database NVD), ambas disponibles en línea.

Administradores de dispositivos seguros

La gestión de riesgos implica seleccionar y especificar controles de seguridad para una organización. Existen cuatro formas posibles de responder a los riesgos, la evitación de riesgos significa interrumpir la actividad, el sistema o el servicio vulnerables porque el riesgo es demasiado alto. La reducción del riesgo significa tomar medidas para mitigar el riesgo con el fin de limitar su impacto. Compartir riesgos significa externalizar la responsabilidad del riesgo o utilizar un seguro para cubrir los daños causados por el riesgo. La retención de riesgos significa aceptar el riesgo y no tomar ninguna acción.

La gestión de vulnerabilidades es una práctica de seguridad diseñada para prevenir de forma proactiva la explotación de las vulnerabilidades de TI que existen dentro de una organización. El ciclo de vida de la gestión de vulnerabilidades consta de seis pasos: descubrir, priorizar activos, evaluar, informar, remediar y verificar. La administración de activos implica implementar sistemas que rastrean la ubicación y configuración de dispositivos y software en red en toda una empresa. Los sistemas de administración de dispositivos móviles (Mobile device management MDM) permiten al personal de seguridad configurar, monitorear y actualizar un conjunto muy diverso de clientes móviles desde la nube. La administración de configuraciones se ocupa del inventario y control de configuraciones de hardware y software de los sistemas. La administración de parches está relacionada con la administración de vulnerabilidades e implica todos los aspectos de la aplicación de parches de software, incluida la adquisición, distribución, instalación y verificación de parches. La administración de parches es requerida por algunas regulaciones de cumplimiento. Existen diferentes técnicas de administración de parches, como el análisis basado en agentes, sin agentes y la supervisión pasiva de redes.

Sistemas de administración de seguridad de la información

Las organizaciones pueden utilizar un sistema de administración de seguridad de la información (Information Security Management System ISMS) para identificar, analizar y afrontar los riesgos de seguridad de la información. ISO y NIST tienen disponibles los estándares para la administración de riesgos de ciberseguridad. Un ISMS es un enfoque sistemático de múltiples capas para la seguridad cibernética que incluye personas, procesos, tecnologías y las culturas en las que interactúan en un proceso de gestión de riesgos. La Organización Internacional de Normalización (International Organization for Standardization ISO) se asoció con la Comisión Electrotécnica Internacional (International Electrotechnical Commission IEC) para desarrollar la serie ISO / IEC 27000 de especificaciones para SGSI. NIST también ha desarrollado el marco de ciberseguridad, que es similar a los estándares ISO/IEC 27000. El marco NIST es un conjunto de estándares diseñados para integrar estándares, pautas y prácticas existentes para ayudar a administrar mejor y reducir el riesgo de ciberseguridad.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes