Última actualización: marzo 3, 2024

2.3.2 Prueba de seguridad de las redes Preguntas y Respuestas

1. ¿Qué medida de seguridad se encuentra generalmente dentro y fuera de un centro de datos?

- trampas de seguridad

- videovigilancia continua

- una puerta

- sensores de salida

- acceso biométrico

2. ¿Qué es hyperjacking?

- Agregar software de seguridad desactualizado a una máquina virtual para obtener acceso a un servidor de centro de datos

- aumentar la velocidad de reloj habilitada de la red de malla que conecta a los servidores de centros de datos

- usar procesadores de varias computadoras para aumentar la potencia de procesamiento de los datos

- tomar el control de un hipervisor de máquinas virtuales como parte de un ataque al centro de datos

3. ¿Qué afirmación explica de forma correcta la evolución de las amenazas a la seguridad de la red?

- Los arquitectos de Internet planearon la seguridad de la red desde el principio.

- Las amenazas internas pueden causar daños aún mayores que las amenazas externas.

- Las amenazas son cada vez menos sofisticadas, mientras el conocimiento técnico necesario para un atacante se ha incrementado.

- Los primeros usuarios de Internet frecuentemente participaban en actividades que dañarían a otros usuarios.

4. Al considerar la seguridad de la red, ¿cuál es el recurso más valioso de una organización?

- Datos

- Recursos financieros

- clientes

- Personal

5. ¿Qué recurso se ve afectado debido a configuraciones de seguridad débiles para un dispositivo propiedad de la empresa, pero alojado en otra ubicación?

- Medios Extraíbles

- Respaldo físico

- Redes sociales

- Dispositivos de almacenamiento en la nube

6. En el vídeo que describe la anatomía de un ataque, un agente de amenazas pudo obtener acceso a través de un dispositivo de red, descargar datos y destruirlos. ¿Qué falla permitió que el agente de amenazas hiciera esto?

- seguridad física inadecuada para obtener acceso al edificio

- una red plana sin subredes ni VLAN

- falta de una política de contraseñas segura

- abrir puertos en el firewall

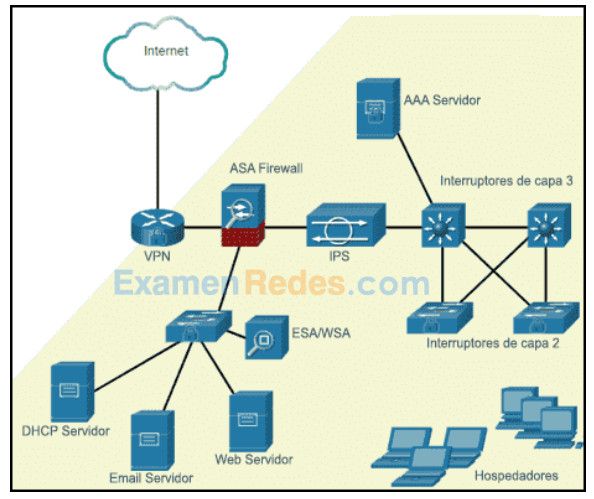

7. Consultar la ilustración. Un administrador de seguridad de TI está planificando actualizaciones de seguridad en esta red en particular. ¿Qué tipo de red se muestra en la exposición y se está considerando para las actualizaciones?

- WAN

- CAN

- SOHO

- centro de datos

8. ¿Cuáles son las dos características de seguridad que se encuentran comúnmente en un diseño de WAN? (Elija dos opciones).

- seguridad de puertos en todos los puertos orientados al usuario

- WPA2 para el cifrado de datos de todos los datos entre sitios

- seguridad fuera del perímetro, incluida videovigilancia continua

- VPN utilizadas por trabajadores móviles entre sitios

- firewalls que protegen los sitios principales y remotos

9. ¿Qué tecnología de seguridad utiliza comúnmente un trabajador remoto cuando accede a recursos en la red principal de la oficina corporativa?

- IPS

- VPN

- SecureX

- Acceso biométrico

10. ¿Qué tecnología se utiliza para proteger, monitorear y administrar dispositivos móviles?

- MDM

- VPN

- rootkit

- ASA firewall

La administración de dispositivos móviles (MDM) se utiliza para proteger, monitorear y administrar dispositivos corporativos y de empleados, como smartphones, tablets, computadoras portátiles y equipos de escritorio.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes