Última actualización: agosto 25, 2022

9.6.1.1 Denegación de FTP (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

Objetivo

Implementar el filtrado de paquetes con ACL de IPv4 extendidas, según los requisitos de la red (incluir ACL con nombre y numeradas).

Los estudiantes usarán Packet Tracer para componer y aplicar una ACL para denegar el acceso de un host determinado al proceso FTP en la red de su pequeña o mediana empresa.

Situación

Hace poco se informó que hay cada vez más virus en la red de su pequeña o mediana empresa. El administrador de red realizó un seguimiento del rendimiento de la red y determinó que cierto host descarga archivos de un servidor FTP remoto constantemente. Este host puede ser el origen de los virus que se expanden por la red.

Utilice Packet Tracer para completar esta actividad. Debe crear una ACL con nombre para denegar el acceso del host al servidor FTP. Aplique la ACL a la interfaz más eficaz en el router.

Para completar la topología física, debe utilizar lo siguiente:

- Una estación de equipo host

- Dos switches

- Un router de servicios integrados Cisco de la serie 1941

- Un servidor

Mediante la herramienta de texto de Packet Tracer, registre la ACL que preparó. Para confirmar que la ACL deniega el acceso al servidor FTP, intente acceder a la dirección del servidor FTP. Observe qué sucede en el modo de simulación.

Guarde el archivo y esté preparado para compartirlo con otro estudiante o con toda la clase. (A discreción del instructor)

Reflexión

1. ¿Cuál fue la parte más difícil de esta actividad de creación de modelos?

____________________________________________________

Las respuestas varían: componer la ACL, ponerle nombre, aplicarla, modificarla, etcétera.

2. ¿Con qué frecuencia considera que los administradores de red deben cambiar las ACL en las redes?

____________________________________________________

Las ACL se implementan para abordar cuestiones de seguridad, regular el tráfico de la red y proporcionar estabilidad al funcionamiento de una red. Por eso, ante cualquier deterioro del rendimiento, la seguridad y la estabilidad de la red, deben considerarse las ACL como una forma de mitigar estos desafíos de la red.

3. ¿Por qué consideraría usar una ACL extendida con nombre en lugar de una ACL extendida regular?

____________________________________________________

Las ACL con nombre son fáciles de corregir o modificar. Se pueden editar las instrucciones de la ACL por línea y utilizar el comando “no…”. Esto ahorra tiempo cuando se debe volver a escribir y volver a aplicar una ACL entera a una red.

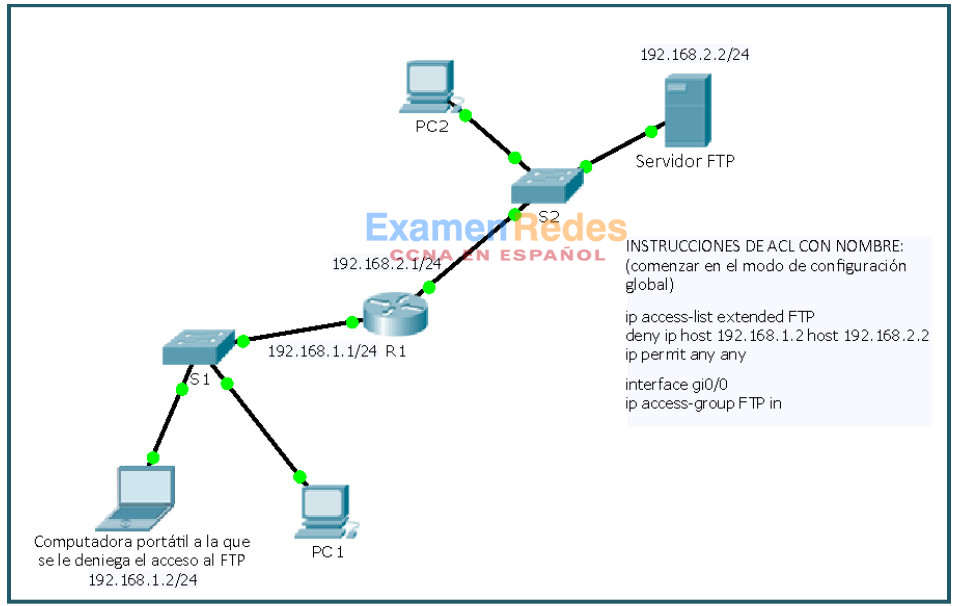

Ejemplo de Packet Tracer (la topología, los nombres de las ACL y las direcciones IP varían)

Nota para el instructor: identifique los elementos del modelo que corresponden a contenido relacionado con TI.

- Las ACL son procesos que determinan si se debe permitir o denegar el tráfico de la red.

- Los criterios deben establecerse antes de permitir o denegar el tráfico de la red.

- El orden de importancia debe establecerse al elaborar los criterios para permitir o denegar la participación en la red.

- Si se debe corregir la configuración de la ACL o su colocación, las ACL con nombre permiten ahorrar tiempo en comparación con el uso de una ACL estándar o extendida regular.

- Las ACL deben probarse para validar su funcionamiento, ya que quizá sea necesario volver a escribir o volver a aplicar correctamente una ACL si no funciona como debe.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes