Última actualización: septiembre 21, 2022

CCNA1 v6 Capítulo 11 Examen Español

1. Un técnico de red contratado recientemente recibe la tarea de pedir hardware nuevo para una empresa pequeña con un gran pronóstico de crecimiento. ¿Cuál es el factor principal que debe tener en cuenta el técnico al elegir los nuevos dispositivos?

- Dispositivos redundantes

- Dispositivos compatibles con la modularidad

- Dispositivos compatibles con la supervisión de red

- Dispositivos con una cantidad y un tipo de interfaces fijas

2. ¿Cuál de estas consideraciones de diseño de red sería más importante para una empresa grande que para una pequeña empresa?

- Switch de baja densidad de puertos

- Router de Internet

- Firewall

- Redundancia

3. ¿Cuáles son los dos tipos de tráfico que requieren distribución sensible a las demoras? Elija dos opciones.

- FTP

- Correo electrónico

- Web

- Video

- Voz

4. Un administrador de redes de una empresa pequeña está contemplando cómo escalar la red durante los próximos tres años para admitir el crecimiento previsto. ¿Cuáles son los tres tipos de información que se deben utilizar en la planificación para el crecimiento de una red? Elija tres opciones.

- Documentación de las topologías física y lógica actuales

- Inventario de los dispositivos que se utilizan en la red actualmente

- Políticas y procedimientos de recursos humanos para todos los empleados de la empresa

- Historia y declaración de la misión de la empresa

- Lista de los empleados actuales y su papel en la empresa

- Análisis del tráfico de red basado en los protocolos, aplicaciones y servicios que se utilizan en la red

5. ¿Cuáles son las dos afirmaciones que describen cómo evaluar los patrones de flujo de tráfico y los tipos de tráfico de red mediante un analizador de protocolos? Elija dos opciones.

- Capturar tráfico en horas de uso pico para obtener una buena representación de los diferentes tipos de tráfico.

- Capturar solamente tráfico WAN dado que el tráfico a la Web es responsable de la mayor cantidad de tráfico en una red.

- Capturar tráfico los fines de semana, cuando la mayoría de los empleados no está trabajando.

- Realizar la captura en diferentes segmentos de la red.

- Capturar tráfico solamente en las áreas de la red que reciben el mayor tráfico, como el centro de datos.

6. En un armario de cableado, algunos routers y switches fallaron después de la falla de una unidad de aire acondicionado. ¿Qué tipo de amenaza describe esta situación?

- Mantenimiento

- Eléctrico

- Configuración

- Ambiental

las cuatro clases de amenazas son las siguientes:

- Amenazas de hardware: daño físico a servidores, enrutadores, conmutadores, planta de cableado y estaciones de trabajo

- Amenazas medioambientales: temperaturas extremas (demasiado calor o demasiado frío) o humedad extrema (demasiado húmedo o demasiado seco)

- Amenazas eléctricas: picos de voltaje, voltaje de suministro insuficiente (caídas de voltaje), energía no condicionada (ruido) y pérdida total de energía

- Amenazas de mantenimiento: manejo deficiente de los componentes eléctricos clave (descarga electrostática), falta de repuestos críticos, cableado deficiente y etiquetado deficiente

7. ¿Qué tipo de amenaza de red tiene el objetivo de impedir que los usuarios autorizados accedan a los recursos?

- Explotación de confianza

- Ataques de acceso

- Ataques de reconocimiento

- Ataques de DoS

8. ¿Cuáles son las dos medidas se pueden tomar para evitar que se concrete un ataque a una cuenta de servidor de correo electrónico? Elija dos opciones.

- Utilizar servidores de diferentes proveedores.

- Nunca utilizar contraseñas que requieran la tecla Mayúsculas.

- Distribuir los servidores por todo el edificio y colocarlos cerca de las partes interesadas.

- Limitar la cantidad de intentos fallidos para iniciar sesión en el servidor.

- Nunca enviar la contraseña por la red en formato de texto no cifrado.

9. ¿Cuál es la característica del firewall que se utiliza para asegurar que los paquetes que ingresan a una red sean respuestas legítimas originadas en los hosts internos?

- Filtrado de aplicaciones

- Inspección de paquetes con estado

- Filtrado de paquetes

- Filtrado de URL

10. ¿Cuál es el propósito de la función de autenticación de seguridad de red?

- Proporcionar preguntas de desafío y respuesta

- Requerir que los usuarios prueben quiénes son

- No perder de vista las acciones de los usuarios

- Determinar a qué recursos puede acceder un usuario

11. Un administrador de red emite el comando login block-for 180 attempts 2 within 30 en un router. ¿Qué amenaza intenta evitar el administrador de red?

- Un gusano que intenta acceder a otra parte de la red

- Una persona no identificada que intenta acceder a la sala de equipos de red

- Un dispositivo que intenta inspeccionar el tráfico en un enlace

- Un usuario que intenta adivinar una contraseña para acceder al router

12. ¿Cuál es el objetivo de utilizar SSH para conectar a un router?

- Permite una conexión remota segura a la interfaz de línea de comando del router.

- Permite que se configure un router con la interfaz gráfica.

- Permite que se monitoree el router a través de la aplicación de administración de red.

- Permite una transferencia segura de la imagen de software del IOS desde una estación de trabajo o servidor no seguros.

13. ¿Cuáles son los dos pasos que se requieren para poder habilitar SSH en un router Cisco? Elija dos opciones.

- Generar un conjunto de claves secretas para utilizar en el cifrado y en el descifrado.

- Asignar un nombre de host y un nombre de dominio al router .

- Establecer un servidor de autenticación para administrar las solicitudes de conexión entrantes.

- Crear un aviso que se muestre a los usuarios cuando se conecten.

- Habilitar SSH en las interfaces físicas en las que se recibirán las solicitudes de conexión entrantes.

14. ¿Cuál es el propósito de la emisión de los comandos cd nvram: y luego dir en el modo EXEC privilegiado de un router?

- Dirigir todos los archivos nuevos a la NVRAM

- Copiar los directorios de la NVRAM

- Borrar el contenido de la NVRAM

- Listar el contenido de la NVRAM

15. ¿Qué comando realiza una copia de seguridad de la configuración almacenada en la NVRAM en un servidor TFTP?

- copy tftp running-config

- copy startup-config tftp

- copy running-config tftp

- copy tftp startup-config

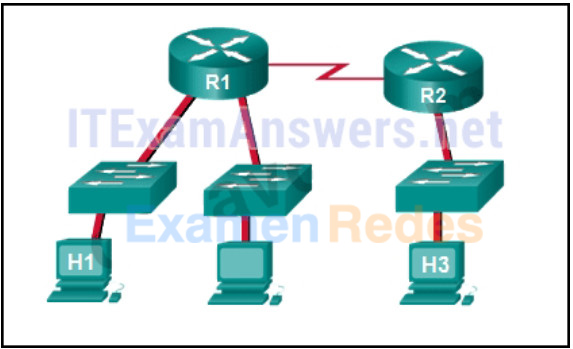

16. Consulte la ilustración. En los documentos de línea de base de una compañía pequeña había estadísticas de los tiempos de ida y vuelta de un ping de 36/97/132 entre los hots H1 y H3. Hoy el administrador de red comprobó la conectividad haciendo ping entre los hosts H1 y H3, lo cual tuvo como resultado un tiempo de ida y vuelta de 1458/2390/6066. ¿Qué le indica esto al administrador de red?

- La conectividad entre H1 y H3 es correcta.

- Algo causa un retraso entre las redes.

- El rendimiento entre las redes se encuentra dentro de los parámetros esperados.

- H3 no está conectado correctamente a la red.

- Algo genera interferencia entre H1 y R1.

17. ¿En qué situación un administrador debe establecer una línea de base de red?

- Cuando el tráfico en la red está en su punto más alto

- Cuando hay una caída súbita en el tráfico

- Cuando el tráfico en la red está en su punto más bajo

- A intervalos regulares durante un período

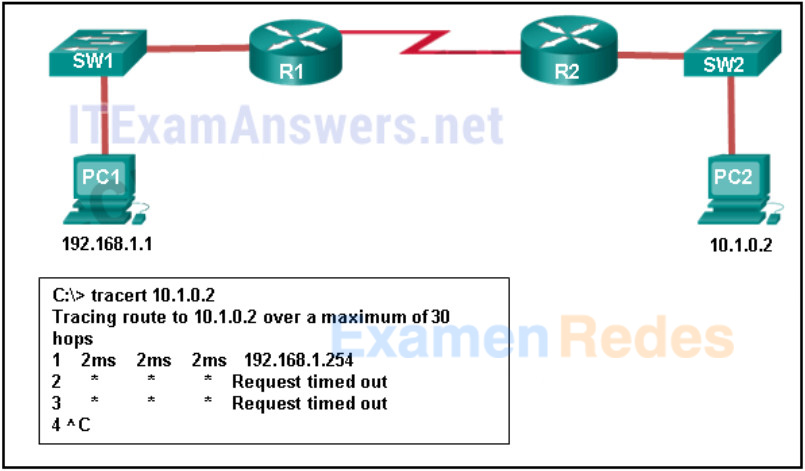

18. Consulte la ilustración. Un administrador intenta resolver problemas de conectividad entre la PC1 y la PC2 y, para lograrlo, utiliza el comando tracert en la PC1. Sobre la base del resultado que se muestra, ¿por dónde debería comenzar a resolver el problema el administrador?

- R1

- SW1

- PC2

- R2

- SW2

19. ¿Cuál de estas afirmaciones sobre CDP en un dispositivo Cisco es verdadera?

- CDP se puede deshabilitar de forma global o en una interfaz específica.

- Debido a que CDP funciona en la capa de enlace de datos, el protocolo CDP solo se puede implementar en switches.

- El comando show cdp neighbor detail revela la dirección IP de un vecino solamente si hay conectividad de capa 3.

- Para desactivar CDP de forma global, se debe utilizar el comando no cdp enable en el modo de configuración de interfaz.

20. Un administrador de redes de una pequeña red de campus emitió el comando show ip interface brief en un switch. ¿Qué está verificando el administrador con este comando?

- El estado de las interfaces del switch y la dirección configurada en la interfaz VLAN 1

- El gateway predeterminado que utiliza el switch

- La ruta que se utiliza para conectarse a un host específico en otra red

- Que haya posibilidad de conexión a un host específico en otra red

21. Un técnico de red emite el comando arp -d * en una PC después de volver a configurar el router que está conectado a la LAN. ¿Cuál es el resultado después de emitir este comando?

- Se muestra el contenido actual de la caché ARP.

- Se sincroniza la caché ARP con la interfaz de router.

- Se borra la caché ARP.

- Se muestra la información detallada de la caché ARP.

22. Un técnico de red emite el comando C:\> tracert -6 www.cisco.com en una PC con Windows. ¿Cuál es el objetivo de la opción -6 del comando?

- Obliga a la traza a utilizar IPv6.

- Limita la traza a sólo 6 saltos.

- Establece un tiempo de espera de 6 milisegundos para cada reproducción.

- Envía 6 sondas dentro de cada período de tiempo TTL.

23. ¿Qué comando se debe utilizar en un router o switch de Cisco para permitir que los mensajes de registro se muestren en sesiones conectadas remotamente usando Telnet o SSH?

- debug all

- logging synchronous

- show running-config

- terminal monitor

24. Complete el espacio en blanco. VoIP define los protocolos y las tecnologías que implementan la transmisión de datos de voz en una red IP.

25. Complete el espacio en blanco. No utilice abreviaturas. El comando show file systems proporciona información sobre la cantidad de NVRAM y de memoria flash libre, además de los permisos de lectura o escritura de datos.

26. Complete el espacio en blanco. No utilice abreviaturas. El comando show version que se emite en un router se utiliza para verificar el valor del registro de configuración del software.

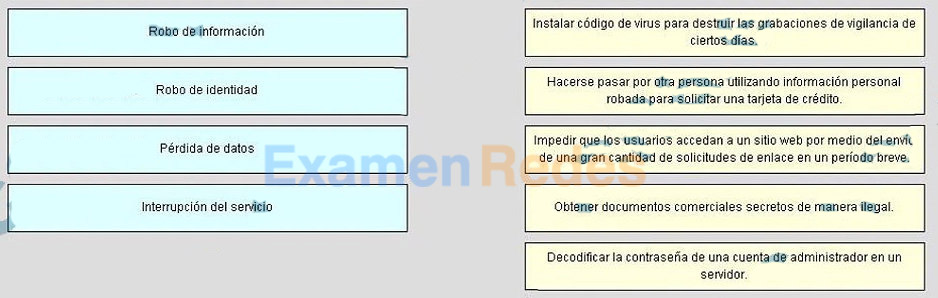

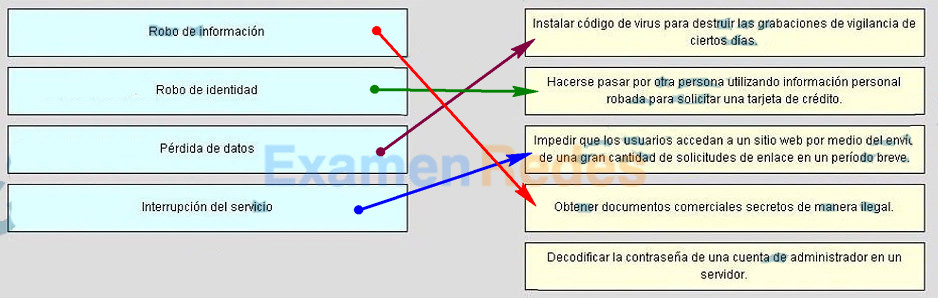

27. Una el tipo de amenaza de seguridad de la información con la situación. No se utilizan todas las opciones.

Respuesta:

- Robo de información

- Robo de identidad

- Pérdida o manipulación de datos

- Interrupción del servicio

La decodificación de la contraseña de un usuario conocido es un tipo de ataque de acceso.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes