Última actualización: septiembre 21, 2022

CCNA1 v6 Examen Final Práctico Español

1. Si se envían datos por una red inalámbrica que pasan a una red Ethernet y, finalmente, a una conexión DSL, ¿qué encabezado se reemplazará cada vez que los datos atraviesen un dispositivo de infraestructura de red?

- Física

- Enlace de datos

- Capa 3

- Capa 4

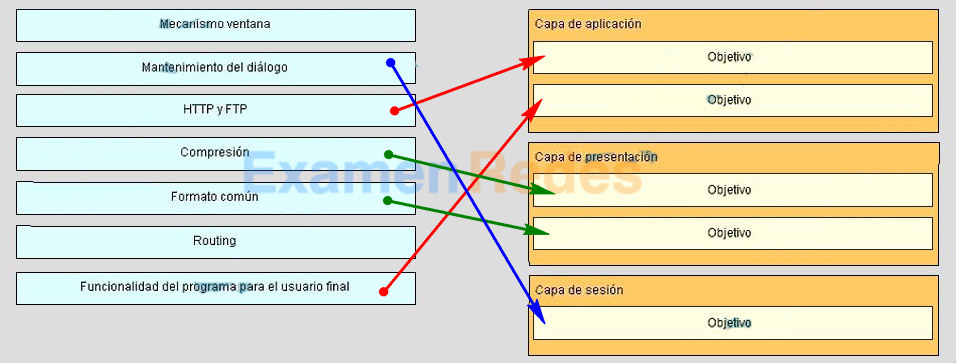

2. Una las funciones con la capa OSI correspondiente. (No se utilizan todas las opciones.)

Respuesta:

3. Un dispositivo con IPv6 habilitado envía un paquete de datos con la dirección de destino FF02::2. ¿Cuál es el destino de este paquete?

- Todos los dispositivos con IPv6 habilitado en el enlace local

- Todos los routers con IPv6 configurado en el enlace local

- Todos los dispositivos con IPv6 habilitado en la red

- Todos los servidores IPv6 DHCP

4. Una transmisión de televisión por Internet está utilizando UDP. ¿Qué sucede cuando parte de una transmisión no llega al destino?

- La transmisión continúa sin la parte que falta

- Se reenvía la parte de la transmisión que se perdió

- Se envía un mensaje de error de entrega al host de origen

- Se reenvía la transmisión completa

5. ¿Cuál es la mejor descripción de la dirección IPv4 de destino que utiliza la multidifusión?

- Una dirección de 48 bits que está determinada por la cantidad de miembros del grupo de multidifusión

- Una dirección de grupo que comparte los últimos 23 bits con la dirección IPv4 de origen

- Una dirección IP que es única para cada destino de un grupo

- Una única dirección IP de multidifusión que utilizan todos los destinos de un grupo

6. Dado el prefijo de dirección IPv6 2001:db8::/48, ¿cuál es la última subred que se crea si se cambia el prefijo de subred a /52?

- 2001:db8:0:8000::/52

- 2001:db8:0:f00::/52

- 2001:db8:0:f000::/52

- 2001:db8:0:f::/52

7. ¿Cuál es una de las ventajas de almacenar archivos de configuración en una unidad flash USB en lugar de un servidor TFTP?

- La transferencia de los archivos no depende de la conectividad de red

- La unidad flash USB es más segura

- Los archivos se pueden guardar sin utilizar un software de emulación de terminal

- Los archivos de configuración se pueden almacenar en una unidad flash que utilice cualquier formato de sistema de archivos

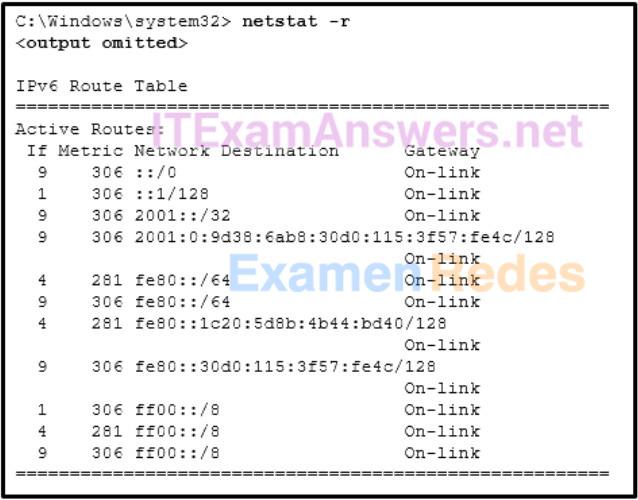

8. Consulte la ilustración. Un usuario emite el comando netstat -r en una estación de trabajo. ¿Qué dirección IPv6 es una de las direcciones link-local de la estación de trabajo?

- fe80::30d0:115:3f57:fe4c/128

- fe80::/64

- 2001:0:9d38:6ab8:30d0:115:3f57:fe4c/128

- :: 1/128

9. ¿Cuáles son las dos afirmaciones que describen correctamente un tipo de memoria de router y su contenido? Elija dos opciones.

- FLASH es no volátil y contiene una parte limitada de IOS

- NVRAM es no volátil y almacena una versión completa de IOS

- RAM es volátil y almacena la tabla de routing IP

- ROM es no volátil y almacena el IOS en ejecución

- ROM es no volátil y contiene software de diagnóstico básico

10. Un administrador de red introduce el comando service password-encryption en el modo de configuración de un router. ¿Qué hace este comando?

- Este comando evita que se puedan ver las contraseñas de la configuración en ejecución.

- Este comando habilita un algoritmo de encriptación segura para el comando enable secret password.

- Este comando encripta contraseñas mientras se transmiten a través de enlaces WAN seriales.

- Este comando encripta contraseñas en forma automática en los archivos de configuración almacenados actualmente en la NVRAM.

- Este comando proporciona una contraseña encriptada exclusiva para el personal de servicio externo que lleva a cabo el mantenimiento del router.

11. Cuando un administrador de redes intenta administrar el tráfico de red en una red en crecimiento, ¿cuándo debería analizar los patrones de flujo de tráfico?

- Durante horas seleccionadas de manera aleatoria

- Durante las vacaciones de los empleados y los fines de semana

- Durante las horas no pico

- Durante las horas de uso pico

12. ¿Cuáles de los siguientes son tres servicios que proporciona la capa de transporte? Elija tres opciones.

- Recuperación de errores

- Cifrado de datos

- Transmisión de bits

- Representación de datos

- Determinación de ruta

- Control del flujo

- Establecimiento de conexión

13. ¿Cuáles son las dos capas del modelo OSI que se considera que están incluidas en la capa superior de la pila del protocolo TCP/IP? Elija dos opciones.

- Presentación

- Sesión

- Transporte

- Internet

- Red

14. ¿Qué opción de entrega de mensajes se utiliza cuando todos los dispositivos necesitan recibir el mismo mensaje simultáneamente?

- Broadcast

- Multicast

- Duplex

- Unicast

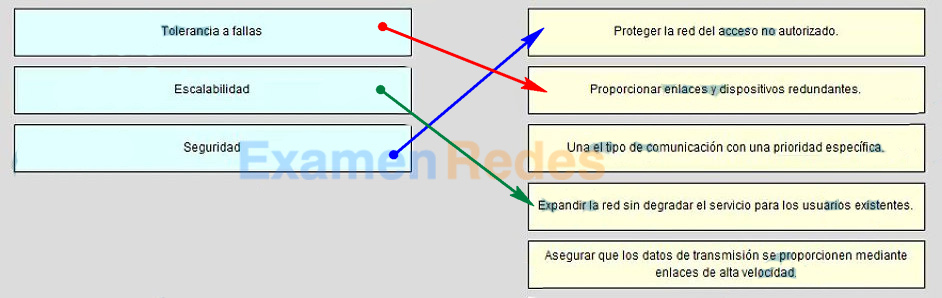

15. Una los requisitos de una red confiable con la arquitectura de red que da soporte. No se utilizan todas las opciones.

Respuesta:

16. En una red Ethernet, ¿qué hace un dispositivo cuando recibe una trama de 1200 bytes?

- La procesa tal como está

- Envía un mensaje de error al dispositivo emisor

- La descarta

- Le agrega bytes de datos aleatorios para que tenga 1518 bytes de longitud y la reenvía

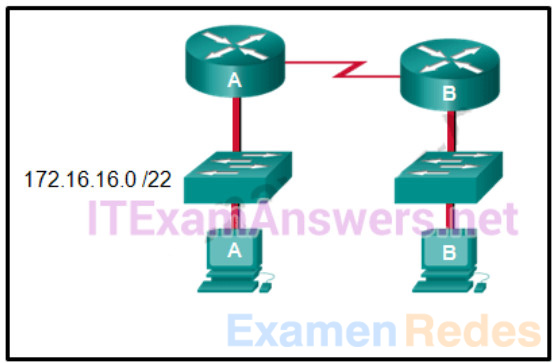

17. Consulte la ilustración. Un administrador debe enviar un mensaje a todos los integrantes de la red del router A. ¿Cuál de las siguientes es la dirección de difusión para la red 172.16.16.0/22?

- 172.16.255.255

- 172.16.16.255

- 172.16.20.255

- 172.16.23.255

- 172.16.19.255

18. ¿Cuáles son las dos subcapas de la capa de enlace de datos del modelo OSI? Elija dos opciones.

- Internet

- LLC

- MAC

- Transporte

- Física

- Acceso a la red

19. ¿Cuál será el resultado de los intentos fallidos de inicio de sesión si se introduce el siguiente comando en un router? login block-for 150 attempts 4 within 90

- Todos los intentos de inicio de sesión se bloquearán durante 1,5 horas si se producen cuatro intentos fallidos en 150 segundos.

- Todos los intentos de inicio de sesión se bloquearán durante 4 horas si se producen 90 intentos fallidos en 150 segundos

- Todos los intentos de inicio de sesión se bloquearán durante 90 segundos si se producen cuatro intentos fallidos en 150 segundos.

- Todos los intentos de inicio de sesión se bloquearán durante 150 segundos si se producen cuatro intentos fallidos en 90 segundos.

20. ¿Cuál de las siguientes es una característica básica del protocolo IP?

- Sin conexión

- Dependencia de los medios

- Segmentación de los datos de usuario

- Distribución completa segura

21. ¿Qué hace un switch de capa 2 cuando la dirección MAC de destino de una trama recibida no se encuentra en la tabla MAC?

- Transmite la trama por todos los puertos del switch

- Inicia una solicitud de ARP

- Reenvía la trama por todos los puertos, excepto el puerto en el cual se recibió

- Notifica al host emisor que no puede entregarse la trama

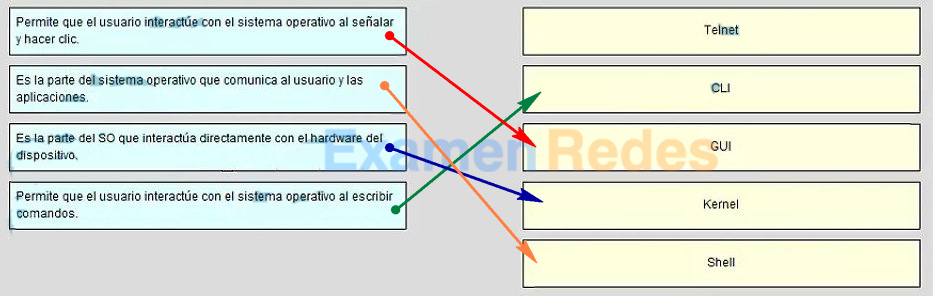

22. Una las descripciones con los términos. No se utilizan todas las opciones.

Respuesta:

23. ¿Cuál es el formato válido más comprimido posible de la dirección IPv6 2001:0DB8:0000:AB00:0000:0000:0000:1234?

- 2001:DB8:0:AB:0:1234

- 2001:DB8::AB00::1234

- 2001:DB8:0:AB00::1234

- 2001:DB8:0:AB::1234

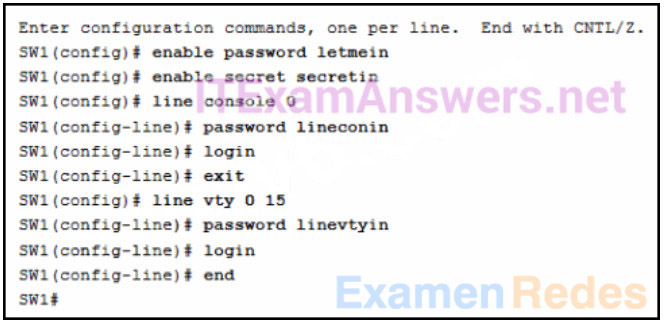

24. Consulte la ilustración. Un administrador de redes está configurando el control de acceso al switch SW1. Si el administrador utiliza Telnet para conectarse al switch, ¿cuál de las siguientes contraseñas se necesita para acceder al modo EXEC del usuario?

- lineconin

- letmein

- linevtyin

- secretin

25. Un usuario de una empresa pequeña está buscando una conexión ISP que proporcione transmisión digital de alta velocidad en líneas telefónicas comunes. ¿Qué tipo de conexión ISP debe utilizar?

- Dial-up

- Módem de celdas

- Cable módem

- Satelital

- DSL

26. ¿Cuál es el objetivo de un ataque de reconocimiento de red?

- Denegación de acceso de los usuarios legítimos a los recursos

- Detección y esquematización de sistemas

- Manipulación de datos no autorizada

- Deshabilitación de sistemas o servicios de red

27. Como mínimo, ¿cuál es la dirección que se requiere en las interfaces con IPv6 habilitado?

- Local de sitio

- Local única

- Link-local

- Unidifusion global

28. Un autor está cargando el documento de un capítulo de una computadora personal al servidor de archivos de una editorial. ¿Qué papel toma la computadora personal en este modelo de red?

- Maestro

- Transitorio

- Esclavo

- Cliente

- Servidor

29. ¿Cuál es el propósito de las SVI en los switches Cisco?

- Las SVI agregan conectividad de capa 4 entre VLAN.

- Las SVI proporcionan una interfaz física de acceso remoto a los switches.

- Las SVI proporcionan un método más rápido para conmutar el tráfico entre los puertos de switch.

- Las SVI proporcionan una interfaz virtual de acceso remoto a los switches.

30. ¿Qué servicios se requieren para habilitar una computadora para recibir direcciones IP dinámicas y acceder a Internet con nombres de dominio? (Elija dos opciones).

- WINS

- DNS

- HTTP

- DHCP

- SMTP

31. ¿Qué información importante examina un dispositivo de capa 2 en el encabezado de la trama de Ethernet para continuar con el reenvío de los datos?

- Dirección MAC de destino

- Dirección IP de destino

- Dirección IP de origen

- Tipo de Ethernet

- Dirección MAC de origen

32. ¿Cuáles son los tres bloques de direcciones definidos por la RFC 1918 para el uso en redes privadas? Elija tres opciones.

- 169.254.0.0/16

- 10.0.0.0/8

- 239.0.0.0/8

- 172.16.0.0/12

- 100.64.0.0/14

- 192.168.0.0/16

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

33. Un técnico con una PC está utilizando varias aplicaciones mientras está conectado a Internet. ¿Cómo hace la PC para no perder de vista el flujo de datos entre las sesiones de varias aplicaciones y para que cada una de ellas reciba los flujos de paquetes correctos?

- Se realiza el seguimiento del flujo de datos según el número de puerto de origen utilizado por cada aplicación.

- Se realiza el seguimiento del flujo de datos según la dirección IP de origen utilizada por la PC del técnico.

- Se realiza el seguimiento del flujo de datos según el número de puerto de destino utilizado por cada aplicación.

- Se realiza el seguimiento del flujo de datos según la dirección IP de destino utilizada por la PC del técnico.

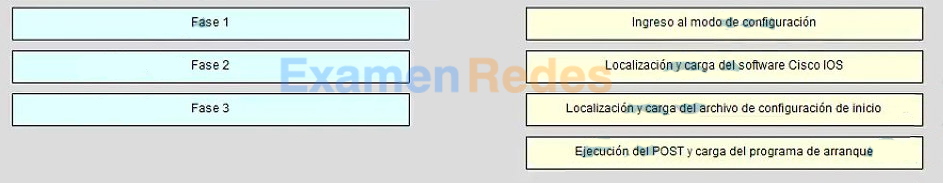

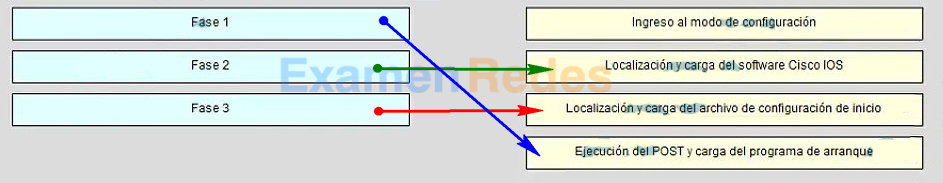

34. Una las frases con las funciones durante el proceso de arranque de un router Cisco. No se utilizan todas las opciones.

Respuesta:

- Ejecución del POST y carga del programa de arranque

- Localización y carga del software Cisco IOS

- Localización y carga del archivo de configuración de inicio

Si no se puede localizar un archivo de configuración de inicio, el router ingresa al modo de configuración y muestra la petición de entrada de dicho modo.

35. ¿Cuál de las siguientes es la PDU asociada a la capa de transporte?

- Trama

- Segmento

- Bits

- Paquete

36. ¿Cuáles son las dos asignaciones de direcciones automáticas que admite DHCP? Elija dos opciones.

- Dirección física del emisor

- Dirección del servidor local

- Dirección física del receptor

- Máscara de subred

- Dirección del gateway predeterminado

37. ¿Cuáles de las siguientes son dos características de ARP? (Elija dos).

- Se envía una solicitud de ARP a todos los dispositivos en la LAN Ethernet que contiene la dirección IP del host de destino y su dirección MAC multicast.

- Si un host está listo para enviar un paquete a un dispositivo de destino local y tiene la dirección IP pero no la dirección MAC de destino, este genera un broadcast de ARP.

- Si hay un dispositivo que recibe una solicitud de ARP y tiene la dirección IPv4 de destino, responde con una respuesta de ARP.

- Cuando un host encapsula un paquete en una trama, consulta la tabla de direcciones MAC para determinar la asignación de direcciones IP a direcciones MAC.

- Si ningún dispositivo responde a la solicitud de ARP, entonces el nodo de origen transmite el paquete de datos a todos los dispositivos en el segmento de red.

38. ¿Qué combinación de teclas de acceso rápido se utiliza para interrumpir un proceso de IOS?

- Ctrl-Z

- Ctrl-Mayús-6

- Ctrl-Mayús -X

- Ctrl-C

39. ¿Cuál es el propósito de los mensajes ICMP?

- Asegurar el envío de un paquete IP

- Controlar el proceso de resolución de nombre de dominio a dirección IP

- Proporcionar comentarios acerca de las transmisiones de paquetes IP

- Informar a los routers sobre cambios en la topología de la red

40. ¿Con qué término se hace referencia a una red que proporciona acceso seguro a las oficinas corporativas por parte de los proveedores, clientes y colaboradores?

- Extranet

- Intranet

- Extendednet

- Internet

41. Un administrador de redes está dividiendo cierto bloque de direcciones IPv4 en subredes de manera variable. ¿Cuál es la combinación de direcciones de red y longitudes de prefijo que constituirán el uso de direcciones más eficaz cuando se necesitan dos subredes que admitan 10 hosts y una subred que admita 6 hosts?

- 10.1.1.128/28

10.1.1.140/28

10.1.1.158/26 - 10.1.1.128/26

10.1.1.140/26

10.1.1.158/28 - 10.1.1.128/26

10.1.1.144/26

10.1.1.160/26 - 10.1.1.128/28

10.1.1.144/28

10.1.1.160/28 - 10.1.1.128/28

10.1.1.144/28

10.1.1.160/29

42. Además de la longitud del cable, ¿cuáles son los otros dos factores que podrían interferir en la comunicación por cables UTP? Elija dos opciones.

- Técnica de modulación de señal

- Crosstalk

- Tamaño de la red

- Ancho de banda

- Interferencia electromagnética

Interferencia electromagnética (EMI) o interferencia de radiofrecuencia (RFI): las señales de EMI y RFI pueden distorsionar y dañar las señales de datos que transportan los medios de cobre.

Crosstalk: se trata de una perturbación causada por los campos eléctricos o magnéticos de una señal de un hilo a la señal de un hilo adyacente.

43. Se le pide a un técnico que cree una topología física para una red que proporcione un alto nivel de redundancia. ¿Qué topología física requiere que todos los nodos estén conectados a todos los demás nodos de la red?

- Malla

- Estrella

- Jerárquica

- Bus

- Anillo

44. ¿Qué tipo de medio de comunicación se utiliza con una conexión de LAN inalámbrica?

- Fibra

- Microondas

- Ondas de radio

- UTP

45. ¿Cuál de estas afirmaciones describe una característica de la utilidad traceroute?

- Utiliza los mensajes ICMP de control de flujo.

- Envía cuatro mensajes de solicitud de eco.

- Identifica los routers en la ruta que va desde un host de origen hasta un host de destino.

- Se utiliza principalmente para probar la conectividad entre dos hosts.

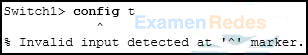

46. Consulte la ilustración. Un administrador intenta configurar el switch pero recibe el mensaje de error que se muestra en la ilustración. ¿Cuál es el problema?

- El administrador ya se encuentra en el modo de configuración global.

- Se debe utilizar el comando completo configure terminal.

- El administrador primero debe ingresar al modo EXEC privilegiado antes de emitir el comando.

- El administrador se debe conectar a través del puerto de consola para acceder al modo de configuración global.

47. ¿Qué le sucede a un paquete IP antes de que se transmita por el medio físico?

- Se lo etiqueta con información que garantiza la distribución confiable.

- Se lo encapsula en una trama de capa 2.

- Se lo encapsula en un segmento TCP.

- Se lo segmenta en porciones individuales más pequeñas.

48. ¿Cuáles son los dos protocolos que funcionan en la capa de Internet? Elija dos opciones.

- POP

- IP

- ICMP

- BOOTP

- PPP

49. ¿Cuál es la cantidad de direcciones IP de host disponibles en una red que tiene la máscara /26?

- 256

- 62

- 32

- 16

- 64

- 254

50. ¿Qué tipo de regla de comunicación sería la mejor descripción de CSMA/CD?

- Control del flujo

- Encapsulamiento del mensaje

- Codificación del mensaje

- Método de acceso

51. Un usuario informa de la falta de conectividad de red. El técnico toma el control de la máquina del usuario e intenta hacer ping a otros equipos en la red y estos fallan. El técnico hace pings al Gateway predeterminado y también falla. ¿Qué se puede determinar con certeza por los resultados de estas pruebas?

- El NIC en la PC falla.

- El protocolo TCP/IP no está habilitado.

- El router que está conectado a la misma red que la estación de trabajo está inactivo.

- Nada se puede determinar con certeza en este punto.

52. Para Cisco IOS, ¿cuál secuencia de escape permite terminar una operación de traceroute?

- Ctrl + Mayús + 6

- Ctrl + Esc

- Ctrl + X

- Ctrl + C

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes