Última actualización: enero 30, 2022

5.0. Introducción

5.0.1. ¿Por qué debería tomar este módulo?

¡Bienvenido a la configuración de ACL para IPv4!

En la comunidad cerrada donde viven sus abuelos, hay reglas para quién puede entrar y salir del local. El guardia no levantará la puerta para dejarte entrar a la comunidad hasta que alguien confirme que estás en una lista de visitantes aprobada. Al igual que el guardia en la comunidad cerrada, el tráfico de red que pasa a través de una interfaz configurada con una lista de control de acceso (ACL) ha permitido y denegado el tráfico. ¿Cómo se configuran estas ACL? ¿Cómo se modifican si no funcionan correctamente o si requieren otros cambios? ¿Cómo proporcionan las ACL acceso administrativo remoto seguro? ¡Comience con este módulo para obtener más información!

5.0.2. ¿Qué aprenderá en este módulo?

Título del módulo: Configuración de ACL para IPv4

Objetivos del módulo: Implemente las ACL IPv4 para filtrar el tráfico y proteger el acceso administrativo.

| Título del tema | Objetivo del tema |

|---|---|

| Configuración de ACL estándar para IPv4 | Configure listas ACL estándar para IPv4 para filtrar el tráfico y así cumplir con los requisitos de red. |

| Modificación de ACL para IPv4 | Utilice números de secuencia para editar listas ACL estándar para IPv4 ya existentes. |

| Protección de puertos VTY con una ACL estándar para IPv4 | Configurar una ACL estándar para proteger el acceso a VTY. |

| Configuración de ACL extendidas para IPv4 | Configure ACL extendidas para IPv4 para filtrar el tráfico según los requisitos de red. |

5.1. Configuración de ACL estándar para IPv4

5.1.1. Cree una ACL.

En el módulo anterior, aprendiste acerca de lo que hace una ACL y por qué es importante. En este tema, aprenderá a crear ACL.

Todas las listas de control de acceso (ACL) deben planificarse. Sin embargo, esto es especialmente cierto para las ACL que requieren varias entradas de control de acceso (ACE).

Al configurar una ACL compleja, se sugiere que:

- Utilice un editor de texto y escriba los detalles de la política que se va a implementar.

- Agregue los comandos de configuración del IOS para realizar esas tareas.

- Incluya comentarios para documentar la ACL.

- Copie y pegue los comandos en el dispositivo. Probar* siempre exhaustivamente una ACL para asegurarse de que aplica correctamente la política deseada.

Estas recomendaciones le permiten crear la ACL cuidadosamente sin afectar el tráfico de la red.

5.1.2. Sintaxis de ACL estándar numerada para IPv4

Para crear una ACL estándar numerada, utilice el siguiente comando de configuración global:

Router(config)# access-list access-list-number {deny | permit | remark text} source [source-wildcard] [log]

Utilice el comando de configuración global no access-list access-list-number para eliminar una ACL estándar numerada.

La tabla proporciona una explicación detallada de la sintaxis de una ACL estándar.

| Parámetro | Descripción |

|---|---|

access-list-number |

Este es el número decimal de la ACL. El rango de números ACL estándar es de 1 a 99 o 1300 a 1999. |

deny |

Esto deniega el acceso si la condición coincide. |

permit |

Esto permite el acceso si la condición coincide. |

remark text |

(Opcional) Esto agrega una entrada de texto para fines de documentación. El texto de cada comentario tiene un límite de 100 caracteres. |

source |

Esto identifica la red de origen o la dirección de host que se va a filtrar. Utilice la palabra clave any para especificar todas las redes. Utilice la palabra clave host ip-address o simplemente ingrese una dirección IP (sin el host ) para identificar una dirección IP específica. |

source-wildcard |

(Opcional) Máscara wildcard de 32 bits para aplicar al origen. Si se omite, se asume una máscara 0.0.0.0 predeterminada. |

log |

(Opcional) Esta palabra clave genera y envía un mensaje informativo siempre que se haga coincidir el ACE. El mensaje incluye el número ACL, la condición coincidente (es decir, permitido o denegado), dirección de origen y número de paquetes. Este mensaje se genera para el primer paquete coincidente. Esta palabra clave solo debe implementarse para solucionar problemas o seguridad razones. |

5.1.3. Sintaxis de ACL con nombre estándar para IPv4

La asignación de nombres a las ACL hace más fácil comprender su función. Para crear una ACL estándar con nombre, utilice el siguiente comando de configuración global:

Router(config)# ip access-list standard access-list-name

Este comando entra en el modo de configuración estándar con nombre en el que se configuran las ACE del ACL.

Los nombres de las ACL son alfanuméricos, distinguen mayúsculas de minúsculas y deben ser únicos. No es necesario que los nombres de las ACL comiencen con mayúscula, pero esto los hace destacarse cuando se observa el resultado de show running-config. También hace que sea menos probable que cree accidentalmente dos ACL diferentes con el mismo nombre pero con distinto uso de mayúsculas.

Nota: Utilice el comando de configuración global no ip access-list standard access-list-name para eliminar una ACL IPv4 estándar con nombre.

En el ejemplo, se crea una ACL estándar para IPv4 llamada NO-ACCESS. Observe que el indicador cambia al modo de configuración de ACL estándar con nombre. Las sentencias ACE se introducen en el modo de subconfiguración ACL estándar con nombre. Utilice la función de ayuda para ver todas las opciones de ACE ACL estándar con nombre.

Las tres opciones resaltadas se configuran de forma similar a la ACL estándar numerada. A diferencia del método ACL numerado, no es necesario repetir el ip access-list comando inicial para cada ACE.

R1(config)# ip access-list standard NO-ACCESS R1(config-std-nacl)# ? Standard Access List configuration commands: <1-2147483647> Sequence Number default Set a command to its defaults deny Specify packets to reject exit Exit from access-list configuration mode no Negate a command or set its defaults permit Specify packets to forward remark Access list entry comment R1(config-std-nacl)#

5.1.4. Aplicación de una ACL estándar para IPv4

Después de configurar una ACL estándar para IPv4, debe vincularse a una interfaz o función. El siguiente comando se puede utilizar para enlazar una ACL estándar para IPv4 numerada o nombrada a una interfaz:

Router(config-if) # ip access-group {access-list-number | access-list-name} {in | out}

Para eliminar una ACL de una interfaz, primero introduzca el comando de configuración de no ip access-group interface. Sin embargo, la ACL seguirá configurada en el enrutador Para eliminar la ACL del router, use el comando de configuración global no access-list .

5.1.5. Ejemplo de ACL estándar para IPv4 numerada

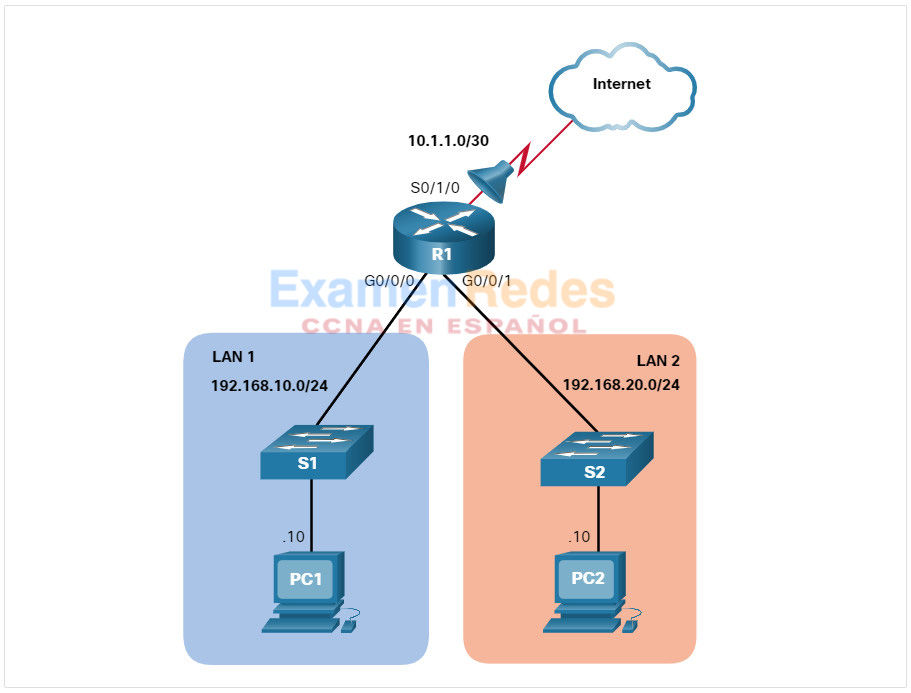

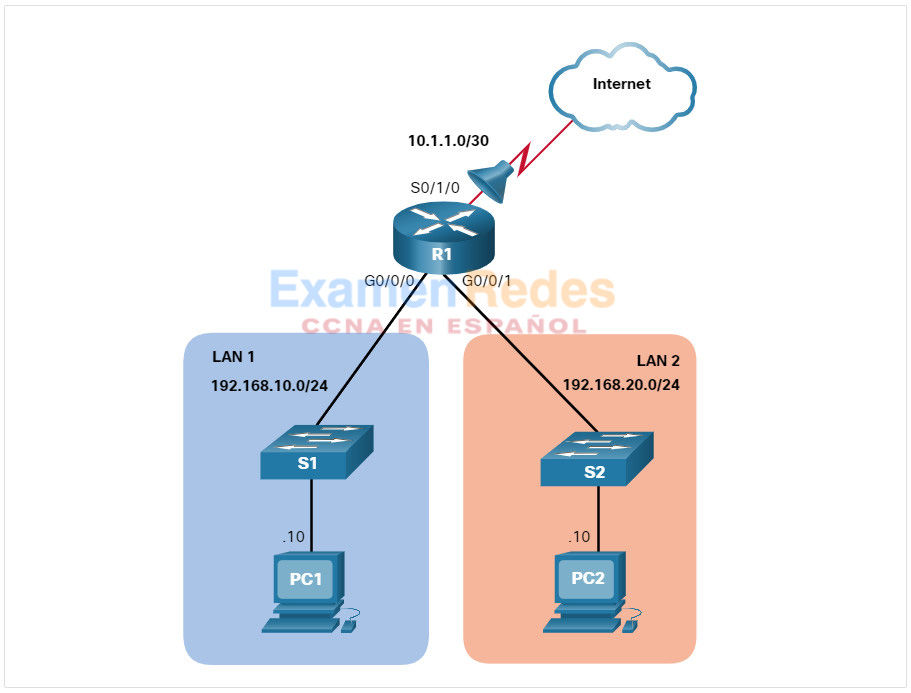

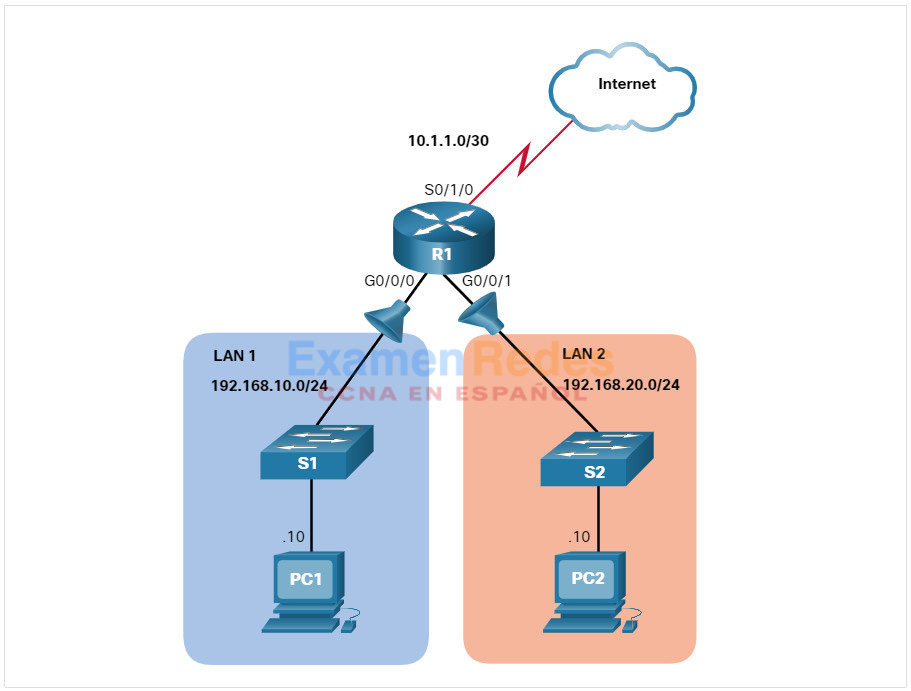

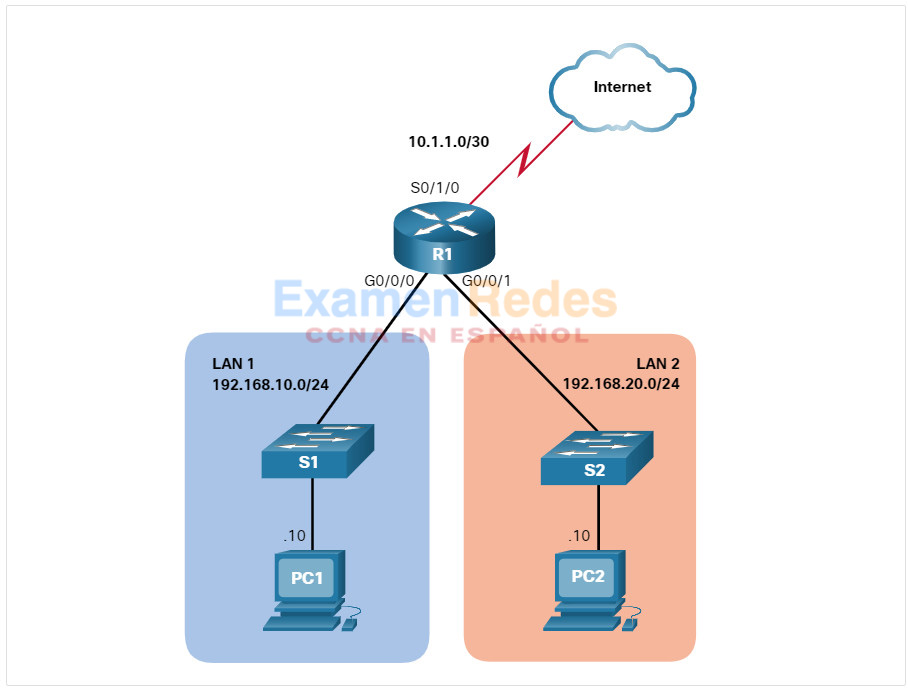

La topología de la figura se utilizará para demostrar la configuración y aplicación de ACL estándar para IPv4 numeradas y nombradas a una interfaz. Este primer ejemplo muestra una implementación de ACL estándar para IPv4 numerada.

Supongamos que solo PC1 está permitido salir a Internet. Para habilitar esta directiva, se podría aplicar una ACE ACL estándar saliente en S0/1/0, como se muestra en la figura.

R1(config)# access-list 10 remark ACE permits ONLY host 192.168.10.10 to the internet

R1(config)# access-list 10 permit host 192.168.10.10

R1(config)# do show access-lists

Standard IP access list 10

10 permit 192.168.10.10

R1(config)#

Observe que el resultado del comando show access-lists, no muestra las instrucciones remark. ACL remarks se muestran en el archivo de configuración en ejecución. Aunque el remark comando no es necesario para habilitar la ACL, se recomienda encarecidamente para fines de documentación.

Ahora suponga que una nueva directiva de red establece que los hosts de LAN 2 también deben ser permitidos a Internet. Para habilitar esta directiva, se podría agregar una segunda ACE al ACL estándar a ACL 10, como se muestra en el ejemplo.

R1(config)# access-list 10 remark ACE permits all host in LAN 2

R1(config)# access-list 10 permit 192.168.20.0 0.0.0.255

R1(config)# do show access-lists

Standard IP access list 10

10 permit 192.168.10.10

20 permit 192.168.20.0, wildcard bits 0.0.0.255

R1(config)#

Aplique la ACL 10 de salida en la interfaz Serial 0/1/0.

R1(config)# interface Serial 0/1/0 R1(config-if)# ip access-group 10 out R1(config-if)# end R1#

La política resultante de ACL 10 sólo permitirá al host 192.168.10.10 y a todos los hosts de LAN 2 salir de la interfaz Serial 0/1/0. Todos los demás hosts de la red 192.168.10.0 no podrán acceder a Internet.

Utilice el comando show running-config para revisar la ACL en la configuración, como se muestra en el ejemplo.

R1# show run | section access-list access-list 10 remark ACE permits host 192.168.10.10 access-list 10 permit 192.168.10.10 access-list 10 remark ACE permits all host in LAN 2 access-list 10 permit 192.168.20.0 0.0.0.255 R1#

Observe cómo también se muestran las instrucciones remarks.

Por último, utilice el show ip interface comando para verificar si una interfaz tiene una ACL aplicada. En el resultado de ejemplo, se observa específicamente la interfaz Serial 0/1/0 para las líneas que incluyen texto de «lista de acceso».

R1# show ip int Serial 0/1/0 | include access list Outgoing Common access list is not set Outgoing access list is 10 Inbound Common access list is not set Inbound access list is not set R1#

5.1.6. Ejemplo de ACL estándar con nombre para IPv4

Este segundo ejemplo muestra una implementación de ACL estándar para IPv4 con nombre. La topología se repite en la figura para su conveniencia.

Supongamos que solo PC1 está permitido salir a Internet. Para habilitar esta directiva, una ACL estándar con nombre llamada PERMIT-ACCESS podría aplicarse saliente en S0/1/0.

Elimine la ACL 10 previamente configurada y cree una ACL estándar con nombre llamada PERMIT-ACCESS, como se muestra aquí.

R1(config)# no access-list 10 R1(config)# ip access-list standard PERMIT-ACCESS R1(config-std-nacl)# remark ACE permits host 192.168.10.10 R1(config-std-nacl)# permit host 192.168.10.10 R1(config-std-nacl)#

Ahora agregue un ACE que permita sólo el host 192.168.10.10 y otro ACE que permita todos los hosts LAN 2 a Internet.

R1(config-std-nacl)# remark ACE permits host 192.168.10.10 R1(config-std-nacl)# permit host 192.168.10.10 R1(config-std-nacl)# remark ACE permits all hosts in LAN 2 R1(config-std-nacl)# permit 192.168.20.0 0.0.0.255 R1(config-std-nacl)# exit R1(config)#

Aplique la nueva ACL con nombre saliente a la interfaz Serial 0/1/0.

R1(config)# interface Serial 0/1/0 R1(config-if)# ip access-group PERMIT-ACCESS out R1(config-if)# end R1#

Utilice el comando show access-lists and show running-config para revisar la ACL en la configuración, como se muestra en el ejemplo.

R1# show access-lists

Standard IP access list PERMIT-ACCESS

10 permit 192.168.10.10

20 permit 192.168.20.0, wildcard bits 0.0.0.255

R1# show run | section ip access-list

ip access-list standard PERMIT-ACCESS

remark ACE permits host 192.168.10.10

permit 192.168.10.10

remark ACE permits all hosts in LAN 2

permit 192.168.20.0 0.0.0.255

R1#

Por último, utilice el comando show ip interface para verificar si una interfaz tiene una ACL aplicada. En el resultado de ejemplo, se observa específicamente la interfaz Serial 0/1/0 para las líneas que incluyen texto de «lista de acceso».

R1# show ip int Serial 0/1/0 | include access list Outgoing Common access list is not set Outgoing access list is PERMIT-ACCESS Inbound Common access list is not set Inbound access list is not set R1#

5.1.7. Syntax Check Configurar ACL estándar para IPv4

Configure una ACL numerada y nombrada en R1.

Creará una ACL numerada que deniega el host 192.168.10.10 pero permite todos los demás hosts en LAN 1. Comience configurando ACL 20 ACE que deniega el host 192.168.10.10 mediante la host palabra clave.

R1(config)#access-list 20 deny host 192.168.10.10

Cree una segunda ACE ACL 20 numerada que permita todos los demás hosts de LAN 1 en la red 192.168.10.0/24.

R1(config)#access-list 20 permit 192.168.10.0 0.0.0.255

Dado que las directivas ACL 20 sólo se aplican al tráfico de la LAN 1, la ACL se aplicaría mejor entrante a la interfaz G0/0/0 R1. Ingrese al interface g0/0/0 modo, aplicar ACL 20 entrante y volver al modo de configuración global. Asegúrese de usar g0/0/0 como designación de interfaz.

R1(config)#interface g0/0/0 R1(config-if)#ip access-group 20 in R1(config-if)#exit

Ahora creará una ACL estándar con nombre que permita al host 192.168.10.10 pero deniegue el acceso de todos los demás hosts a LAN 2. Comience configurando una ACL estándar con nombre llamada LAN2-FILTER.

R1(config)#ip access-list standard LAN2-FILTER

Cree una ACE que permita el host 192.168.10.10 utilizando la host palabra clave.

R1(config-std-nacl)#permit host 192.168.10.10

Denegar todos los demás hosts utilizando la any palabra clave y volver al modo de configuración global.

R1(config-std-nacl)#deny any R1(config-std-nacl)#exit

El LAN2-FILTER se aplicaría mejor a la LAN 2. Ingrese al interface g0/0/1 modo, aplique ACL LAN2-FILTER saliente y regrese al modo de configuración global. Asegúrese de usar g0/0/1 como designación de interfaz.

R1(config)#interface g0/0/1 R1(config-if)#ip access-group LAN2-FILTER out R1(config-if)#exit

Ha configurado correctamente las ACL estándar numeradas y nombradas para IPv4 en R1.

5.1.8. Packet Tracer – Configure ACL estándar para IPv4 numeradas

Las listas de control de acceso (ACL) estándar son scripts de configuración del router que controlan si un router permite o deniega paquetes según la dirección de origen. Esta actividad se concentra en definir criterios de filtrado, configurar ACL estándar, aplicar ACL a interfaces de router y verificar y evaluar la implementación de la ACL. Los routers ya están configurados, lo que incluye direcciones IPv4 y enrutamiento EIGRP.

5.1.9. Packet Tracer: Configuración de ACL estándar para IPv4 con nombre

El administrador de red ejecutivo le ha solicitado que cree una ACL con nombre estándar para impedir el acceso a un servidor de archivos. Se debe denegar el acceso de todos los clientes de una red y de una estación de trabajo específica de una red diferente.

5.2. Modificación de ACL para IPv4

5.2.1. Dos métodos para modificar una ACL

Después de configurar una ACL, es posible que deba modificarse. Las ACL con varias ACE pueden ser complejas de configurar. A veces, el ACE configurado no produce los comportamientos esperados. Por estos motivos, las ACL pueden requerir inicialmente un poco de prueba y error para lograr el resultado de filtrado deseado.

En esta sección se analizarán dos métodos que se utilizarán al modificar una ACL:

- Utilice un editor de texto.

- Utilice Números de secuencia

5.2.2. Método del editor de texto

Las ACL con varias ACE deben crearse en un editor de texto. Esto le permite planificar las ACE requeridas, crear la ACL y luego pegarla en la interfaz del router. También simplifica las tareas para editar y corregir una ACL.

Por ejemplo, supongamos que ACL 1 se introdujo incorrectamente utilizando 19 en lugar de 192 para el primer octeto, como se muestra en la configuración en ejecución.

R1# show run | section access-list access-list 1 deny 19.168.10.10 access-list 1 permit 192.168.10.0 0.0.0.255 R1#

En el ejemplo, la primera ACE debería haber sido denegar el host en 192.168.10.10. Sin embargo, el ACE se ingresó incorrectamente.

Para corregir el error:

- Copie la ACL de la configuración en ejecución y péguela en el editor de texto.

- Realice las ediciones o cambios necesarios.

- Elimine la ACL configurada previamente en el router, de lo contrario, al pegar los comandos ACL editados solo se agregarán (es decir, se agregarán) a las ACE ACL existentes en el router.

- Copie y pegue la ACL editada de nuevo en el router.

Supongamos que ACL 1 se ha corregido. Por lo tanto, se debe eliminar la ACL incorrecta y las instrucciones ACL 1 corregidas deben pegarse en modo de configuración global, como se muestra en el ejemplo.

R1(config)# no access-list 1 R1(config)# R1(config)# access-list 1 deny 19.168.10.10 R1(config)# access-list 1 permit 192.168.10.0 0.0.0.255 R1(config)#

5.2.3. Método de números de secuencia

Una ACE de un ACL también se puede eliminar o agregar utilizando los números de secuencia ACL. Los números de secuencia se asignan automáticamente cuando se introduce una ACE. Estos números se enumeran en el comando show access-lists . El comando show running-config no muestra números de secuencia.

En el ejemplo anterior, el ACE incorrecto para ACL 1 está utilizando el número de secuencia 10, como se muestra en el ejemplo.

R1# show access-lists

Standard IP access list 1

10 deny 19.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

Utilice el comando ip access-list standard para editar una ACL. Las instrucciones no se pueden sobrescribir con el mismo número de secuencia que el de una instrucción existente. Por lo tanto, la instrucción actual debe eliminarse primero con el comando no 10. A continuación, se configura el ACE correcto utilizando el número de secuencia 10. Compruebe los cambios mediante el show access-lists comando, como se muestra en el ejemplo.

R1# conf t

R1(config)# ip access-list standard 1

R1(config-std-nacl)# no 10

R1(config-std-nacl)# 10 deny host 192.168.10.10

R1(config-std-nacl)# end

R1# show access-lists

Standard IP access list 1

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

5.2.4. Ejemplo de Modificar una ACL con nombre

Las ACL con nombre también pueden utilizar números de secuencia para eliminar y agregar ACE. Consulte el ejemplo de ACL NO-ACCESS.

R1# show access-lists

Standard IP access list NO-ACCESS

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

Suponga que el host 192.168.10.5 de la red 192.168.10.0/24 también debería haber sido denegado. Si ha introducido una ACE nueva, se añadiría al final de la ACL. Por lo tanto, el host nunca se denegaría porque ACE 20 permite todos los hosts de esa red.

La solución consiste en agregar un host de denegación de ACE 192.168.10.5 entre ACE 10 y ACE 20, como ACE 15, como se muestra en el ejemplo. Observe también que la nueva ACE se introdujo sin utilizar la sin utilizar la palabra clave host ra clave. La palabra clave es opcional al especificar un host de destino.

Utilice el comando show access-lists para comprobar que la ACL tiene ahora un ACE 15 nuevo insertado correctamente antes de la instrucción permit.

Observe que el número de secuencia 15 se muestra antes que el número de secuencia 10. Sería de esperar que el orden de las instrucciones en el resultado reflejará el orden en que se introdujeron. Sin embargo, el IOS pone las declaraciones de host en un orden utilizando una función de hashing especial. El orden resultante optimiza la búsqueda de una entrada ACL de host y luego busca el rango de las instrucciones.

Nota: Nota: la función de hash se aplica solamente a las instrucciones de host en listas de acceso de IPv4 estándar. Los detalles de la función de hash exceden el ámbito de este curso.

R1# configure terminal

R1(config)# ip access-list standard NO-ACCESS

R1(config-std-nacl)# 15 deny 192.168.10.5

R1(config-std-nacl)# end

R1#

R1# show access-lists

Standard IP access list NO-ACCESS

15 deny 192.168.10.5

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

5.2.5. Estadísticas de ACL

Observe que el comando show access-lists del ejemplo muestra las estadísticas de cada sentencia que ha sido coincidente. La ACE denegada en la ACL NO ACCESO se ha igualado 20 veces y la ACE de permiso se ha igualado 64 veces.

Tenga en cuenta que la denegación implícita de cualquier última instrucción no muestra ninguna estadística. Para realizar un seguimiento de cuántos paquetes denegados implícitos se han asociado, debe configurar manualmente el comando deny any al final de la ACL.

Utilice el comando clear access-list counters para borrar las estadísticas de ACL. Este comando se puede utilizar solo o con el número o el nombre de una ACL específica.

R1# show access-lists

Standard IP access list NO-ACCESS

10 deny 192.168.10.10 (20 matches)

20 permit 192.168.10.0, wildcard bits 0.0.0.255 (64 matches)

R1# clear access-list counters NO-ACCESS

R1# show access-lists

Standard IP access list NO-ACCESS

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

5.2.6. Syntax Checker- Modificar ACL para IPv4

Modifique una ACL mediante números de secuencia.

Utilice el show access-lists comando para verificar las ACL configuradas.

R1#show access-lists

Standard IP access list 1

10 deny 19.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

Observe que ACE 10 es incorrecto y debe editarse. Ingrese al modo de configuración global y use ip access-list standard el comando para ACL 1.

R1#configure terminal R1(config)#ip access-list standard 1

Se debe eliminar una ACE incorrecta y volver a introducirse. Retire el ACE con la secuencia número 10.

R1(config-std-nacl)#no 10

A continuación, vuelva a introducir el ACE correcto utilizando el número de secuencia 10 para denegar el acceso al host con la dirección IP 192.168.10.10 fuera de la LAN 1 y volver al modo EXEC privilegiado mediante el end comando.

R1(config-std-nacl)#10 deny host 192.168.10.10 R1(config-std-nacl)#end

Compruebe la nueva entrada mediante el show access-lists comando.

R1#show access-lists

Standard IP access list 1

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

Ha modificado correctamente una ACL numerada IPv4 en R1.

5.2.7. Packet Tracer – Configurar y modificar ACL estándar de IPv4

En esta actividad de Packet Tracer, completará los siguientes objetivos:

- Parte 1: Configurar los dispositivos y verificar la conectividad

- Parte 2: Configurar y verificar ACL estándar numeradas y con nombre

- Parte 3: Modificar una ACL estándar

5.3. Protección de puertos VTY con una ACL estándar para IPv4

5.3.1. El comando access-class

Las ACL normalmente filtran el tráfico entrante o saliente en una interfaz. Sin embargo, una ACL también se puede utilizar para proteger el acceso administrativo remoto a un dispositivo mediante las líneas vty.

Utilice los dos pasos siguientes para proteger el acceso administrativo remoto a las líneas vty:

- Cree una ACL para identificar a qué hosts administrativos se debe permitir el acceso remoto.

- Aplique la ACL al tráfico entrante en las líneas vty.

Utilice el siguiente comando para aplicar una ACL a las líneas vty:

R1(config-line)# access-class {access-list-number | access-list-name} { in | out }

La palabra clave ines la opción más utilizada para filtrar el tráfico vty entrante. El out parámetro filtra el tráfico vty saliente y rara vez se aplica.

Se debe tener en cuenta lo siguiente al configurar listas de acceso en líneas vty:

- Las listas de acceso numeradas y nombradas se pueden aplicar a las líneas vty.

- Se deben establecer restricciones idénticas en todas las líneas vty, porque un usuario puede intentar conectarse a cualquiera de ellas.

5.3.2. Ejemplo de acceso seguro a VTY

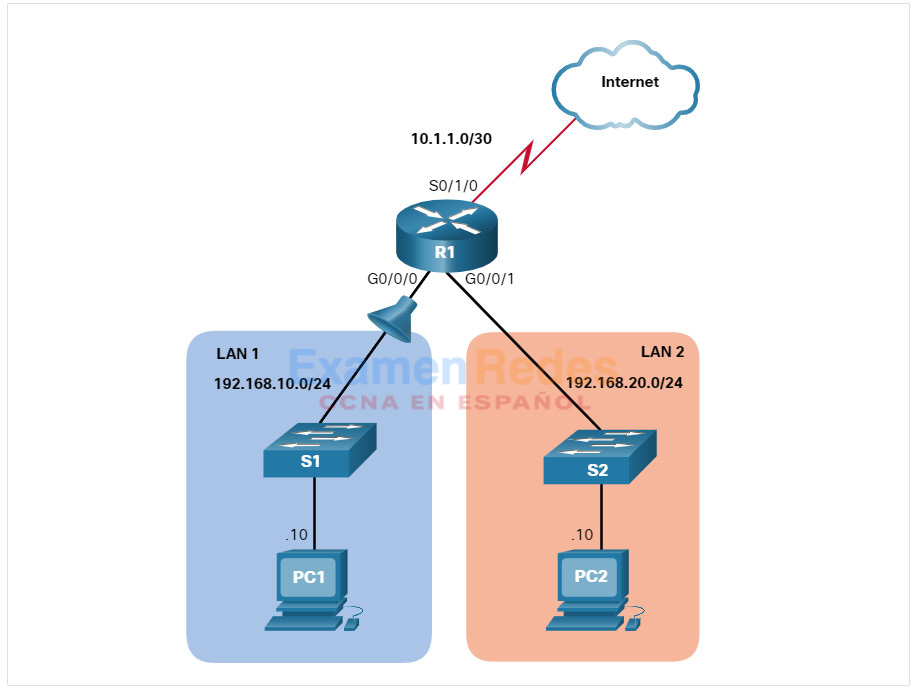

La topología de la figura se utiliza para demostrar cómo configurar una ACL para filtrar el tráfico vty. En este ejemplo, sólo se permitirá a PC1 hacer Telnet a R1.

Nota: Telnet se utiliza aquí sólo con fines de demostración. SSH debe implementarse en el entorno de producción.

Para aumentar el acceso seguro, se creará un nombre de usuario y una contraseña, y se utilizará el método de autenticación login local en las líneas vty. El comando del ejemplo crea una entrada de base de datos local para un usuario ADMIN y una contraseña class.

Se crea una ACL estándar llamada ADMIN-HOST e identifica PC1. Observe que se ha configuradodeny any para realizar un seguimiento del número de veces que se ha denegado el acceso.

Las líneas vty se configuran para utilizar la base de datos local para la autenticación, permitir el tráfico Telnet y utilizar la ACL ADMIN-HOST para restringir el tráfico.

R1(config)# username ADMIN secret class R1(config)# ip access-list standard ADMIN-HOST R1(config-std-nacl)# remark This ACL secures incoming vty lines R1(config-std-nacl)# permit 192.168.10.10 R1(config-std-nacl)# deny any R1(config-std-nacl)# exit R1(config)# line vty 0 4 R1(config-line)# login local R1(config-line)# transport input telnet R1(config-line)# access-class ADMIN-HOST in R1(config-line)# end R1#

En un entorno de producción, establecería las líneas vty para permitir sólo SSH, como se muestra en el ejemplo.

R1(config)# line vty 0 4 R1(config-line)# login local R1(config-line)# transport input ssh R1(config-line)# access-class ADMIN-HOST in R1(config-line)# end R1#

5.3.3. Verificación de la seguridad del puerto VTY

Después de configurar la ACL para restringir el acceso a las líneas vty, es importante verificar que esté funcionando como se esperaba.

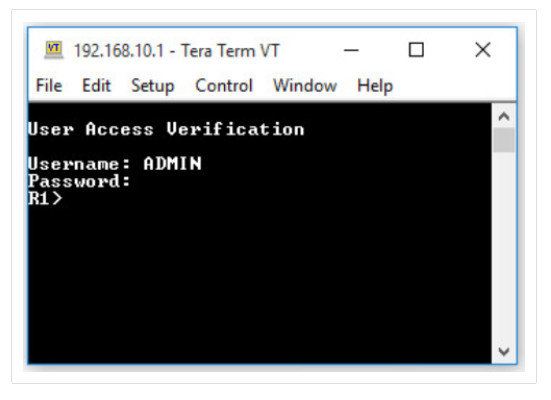

Como se muestra en la figura, cuando PC1 hace Telnet a R1, se le pedirá al host un nombre de usuario y contraseña antes de acceder correctamente al símbolo del sistema.

Esto verifica que PC1 pueda acceder a R1 con fines administrativos.

A continuación, probamos la conexión desde PC2. Como se muestra en esta figura, cuando PC2 intenta Telnet, se rechaza la conexión.

Para verificar las estadísticas de ACL, ejecute el comando show access-lists. Observe el mensaje informativo que aparece en la consola con respecto al usuario administrador. También se genera un mensaje informativo de la consola cuando un usuario sale de la línea vty.

La coincidencia en la línea de permiso de la salida es el resultado de una conexión Telnet exitosa por PC1. La coincidencia en la declaración de denegación se debe al intento fallido de crear una conexión Telnet por PC2, un dispositivo en la red 192.168.11.0/24.

R1#

Oct 9 15:11:19.544: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: admin] [Source: 192.168.10.10] [localport: 23] at 15:11:19 UTC Wed Oct 9 2019

R1# show access-lists

Standard IP access list ADMIN-HOST

10 permit 192.168.10.10 (2 matches)

20 deny any (2 matches)

R1#

5.3.4. Syntax Checker – Proteja los puertos VTY

Proteja las líneas vty para el acceso administrativo remoto.

Cree una entrada de base de datos local para el nombre ADMIN y secret class.

R1(config)#username ADMIN secret class

Crear una ACL estándar con nombre llamada ADMIN-HOST.

R1(config)#ip access-list standard ADMIN-HOST

Cree un ACE que de permiso para el host con dirección IP 192.168.10.10.

R1(config-std-nacl)#permit host 192.168.10.10

A continuación, agregue lo implícito deny any y regrese al modo de configuración global.

R1(config-std-nacl)#deny any R1(config-std-nacl)#exit

Introduzca el modo de configuración vty para configurar las cinco líneas vty (es decir, 0 – 4).

R1(config)#line vty 0 4

Utilice el método local de inicio de sesión para la autenticación y permita el tráfico de Telnet.

R1(config-line)#login local R1(config-line)#transport input telnet

Restrinja el acceso entrante a PC1 sólo mediante el comando access-class y el ADMIN-HOST de ACL con nombre y vuelva al modo EXEC privilegiado.

R1(config-line)#access-class ADMIN-HOST in R1(config-line)#end

PC1 intentó Telnet a R1 y tuvo éxito. PC2 intentó y no tuvo éxito. Compruebe las estadísticas de ACL para ver si las ACL funcionan como se esperaba.

R1#show access-lists

Standard IP access list ADMIN-HOST

10 permit 192.168.10.10 (2 matches)

20 deny any (2 matches)

Ha modificado correctamente una ACL numerada IPv4 en R1.

5.4. Configuración de ACL extendidas para IPv4

5.4.1. Listas ACL extendidas

En los temas anteriores, aprendió cómo configurar y modificar las ACL estándar y cómo proteger los puertos VTY con una ACL estándar para IPv4 . Las ACL estándar solo se filtran en la dirección de origen. Cuando se requiere un control de filtrado de tráfico más preciso, se pueden crear ACL extendidas de IPv4 .

Las ACL extendidas se utilizan con más frecuencia que las ACL estándar, porque proporcionan un mayor grado de control. Pueden filtrar por dirección de origen, dirección de destino, protocolo (es decir, IP, TCP, UDP, ICMP) y número de puerto. Esto proporciona una gama de criterios más amplia sobre la cual basar la ACL. Por ejemplo, una ACL extendida puede permitir el tráfico de correo electrónico de una red a un destino específico y, simultáneamente, denegar la transferencia de archivos y la navegación web.

Al igual que las ACL estándar, las ACL extendidas se pueden crear como:

- ACL Extendido Numerada: creada mediante el comando de configuración global – Created using the access-list access-list-number .

- Nombrado ACL – Created using the IP access-list extended access-list-name.

5.4.2. Sintaxis de ACL extendida numerada para IPv4

Los pasos del procedimiento para configurar ACL extendidas son los mismos que para las ACL estándar. Primero se configura la ACL extendida y, a continuación, se activa en una interfaz. Sin embargo, la sintaxis de los comandos y los parámetros son más complejos, a fin de admitir las funciones adicionales proporcionadas por las ACL extendidas.

Para crear una ACL extendida numerada, utilice el siguiente comando de configuración global:

Router(config)# access-list access-list-number {deny | permit | remark text} protocol source source-wildcard [operator {port}] destination destination-wildcard [operator {port}] [established] [log]

Utilice el comando de configuración global no ip access-list extended access-list-name para eliminar una ACL extendida.

Aunque existen muchas palabras clave y parámetros para las ACL extendidas, no es necesario usarlas todas al configurar una ACL extendida. La tabla proporciona una explicación detallada de la sintaxis de una ACL extendida.

| Parámetro | Descripción |

|---|---|

access-list-number |

Este es el número decimal de la ACL. El rango de números ACL extendido es de 100 a 199 y de 2000 a 2699. |

deny |

Esto deniega el acceso si la condición coincide. |

permit |

Esto permite el acceso si la condición coincide. |

remark text |

(Opcional) Agrega una entrada de texto para fines de documentación. El texto de cada comentario tiene un límite de 100 caracteres. |

protocol |

Nombre o número de un protocolo de Internet. Las palabras clave más comunes incluyen ip, tcp, udpy icmp. La palabra claveip coincide con todos los protocolos de IP. |

source |

Esto identifica la red de origen o la dirección de host que se va a filtrar. Utilice la palabra clave any para especificar todas las redes. Utilice la palabra clavehost ip-address o simplemente ingrese una dirección IP (sin el host ) para identificar una dirección IP específica. |

source-wildcard |

(Opcional) Máscara wildcard de 32 bits para aplicar al origen. |

destination |

Esto identifica la red de destino o la dirección de host que se va a filtrar. Utilice la palabra clave any para especificar todas las redes. Use la palabra clave hostip-address o ip-address. |

destination-wildcard |

(Opcional) Máscara wildcard de 32 bits para aplicar al destino. |

operator |

(Opcional) Compara los puertos fuente y de destino. Los operandos posibles incluyen lt (less than), gt (greater than), eq (equal), neq (not equal), y rango (inclusive range). |

port |

(Opcional) El nombre o número decimal de un puerto TCP o UDP. |

established |

(Opcional) Sólo para el protocolo TCP. Esta es una característica de firewall deprimera generación. |

log |

(Opcional) Esta palabra clave genera y envía un mensaje informativo siempre que se haga coincidir el ACE. Este mensaje incluye el número ACL, la condición coincidente (es decir, permitido o denegado), dirección de origen y número de paquetes. Este mensaje se genera para el primer paquete coincidente. Esta palabra clave solo debe implementarse para solucionar problemas o seguridad razones. |

El comando para aplicar una ACL extendida de IPv4 a una interfaz es el mismo que el comando utilizado para las ACL estándar de IPv4 .

Router(config-if)# ip access-group {access-list-number | access-list-name} {in | out}

Para eliminar una ACL de una interfaz, primero introduzca el comando de configuración de no ip access-group interfaz. Para eliminar la ACL del router, use el comando de configuración no access-list global.

Nota: La lógica interna aplicada al pedido de sentencias ACL estándar no se aplica a las ACL extendidas. El orden en que se introducen las instrucciones durante la configuración es el orden en que se muestran y se procesan.

5.4.3. Protocolos y puertos

Las ACL extendidas pueden filtrar en muchos tipos diferentes de protocolos y puertos de Internet. Haga clic en cada botón para obtener más información acerca de los protocolos de Internet y los puertos en los que las ACL extendidas pueden filtrar.

- Opciones de protocolo

- Opciones de palabra clave de puerto

Los cuatro protocolos resaltados son las opciones más populares.

Nota: Utilice el ? para obtener ayuda al entrar en un ACE complejo.

Note: Si no aparece un protocolo de Internet, se puede especificar el número de protocolo IP. Por ejemplo, el protocolo ICMP número 1, TCP es 6 y UDP es 17.

R1(config)# access-list 100 permit ? <0-255> An IP protocol number ahp Authentication Header Protocol dvmrp dvmrp eigrp Cisco's EIGRP routing protocol esp Encapsulation Security Payload gre Cisco's GRE tunneling icmp Internet Control Message Protocol igmp Internet Gateway Message Protocol ip Any Internet Protocol ipinip IP in IP tunneling nos KA9Q NOS compatible IP over IP tunneling object-group Service object group ospf OSPF routing protocol pcp Payload Compression Protocol pim Protocol Independent Multicast tcp Transmission Control Protocol udp User Datagram Protocol R1(config)# access-list 100 permit

Seleccionar un protocolo influye en las opciones de puerto. Por ejemplo, seleccionando:

- protocolo tcp proporcionaría opciones de puertos relacionados con TCP

- protocolo udp proporcionaría opciones de puertos específicos UDP

- protocolo icmp proporcionaría opciones de puertos relacionados con ICMP (es decir, mensajes)

Una vez más, observe cuántas opciones de puerto TCP están disponibles. Los puertos resaltados son opciones populares.

R1(config)# access-list 100 permit tcp any any eq ? <0-65535> Port number bgp Border Gateway Protocol (179) chargen Character generator (19) cmd Remote commands (rcmd, 514) daytime Daytime (13) discard Discard (9) domain Domain Name Service (53) echo Echo (7) exec Exec (rsh, 512) finger Finger (79) ftp File Transfer Protocol (21) ftp-data FTP data connections (20) gopher Gopher (70) hostname NIC hostname server (101) ident Ident Protocol (113) irc Internet Relay Chat (194) klogin Kerberos login (543) kshell Kerberos shell (544) login Login (rlogin, 513) lpd Printer service (515) msrpc MS Remote Procedure Call (135) nntp Network News Transport Protocol (119) onep-plain Onep Cleartext (15001) onep-tls Onep TLS (15002) pim-auto-rp PIM Auto-RP (496) pop2 Post Office Protocol v2 (109) pop3 Post Office Protocol v3 (110) smtp Simple Mail Transport Protocol (25) sunrpc Sun Remote Procedure Call (111) syslog Syslog (514) tacacs TAC Access Control System (49) talk Talk (517) telnet Telnet (23) time Time (37) uucp Unix-to-Unix Copy Program (540) whois Nicname (43) www World Wide Web (HTTP, 80)

5.4.4. Ejemplos de Configuración de Protocolos y Números de Puerto

Las ACL extendidas pueden filtrar en diferentes opciones de número de puerto y nombre de puerto. En este ejemplo se configura una ACL 100 extendida para filtrar el tráfico HTTP. El primer ACE utiliza el nombre del www puerto. El segundo ACE utiliza el número de puerto 80. Ambas ACE logran exactamente el mismo resultado.

R1(config)# access-list 100 permit tcp any any eq www R1(config)# !or... R1(config)# access-list 100 permit tcp any any eq 80

La configuración del número de puerto es necesaria cuando no aparece un nombre de protocolo específico, como SSH (número de puerto 22) o HTTPS (número de puerto 443), como se muestra en el siguiente ejemplo.

R1(config)# access-list 100 permit tcp any any eq 22 R1(config)# access-list 100 permit tcp any any eq 443 R1(config)#

5.4.5. Aplicar una ACL extendida de IPv4 numerada

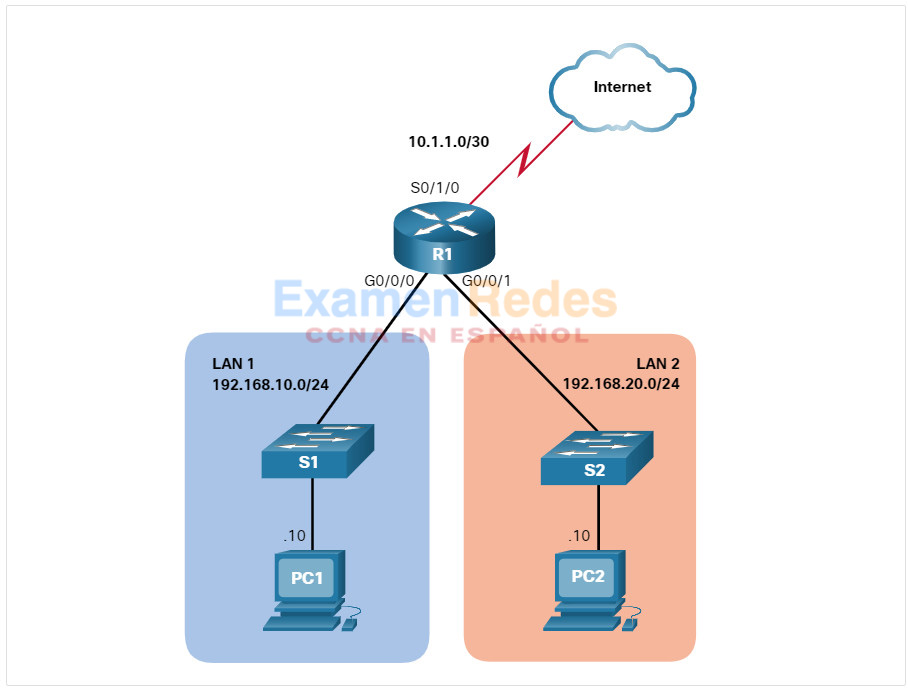

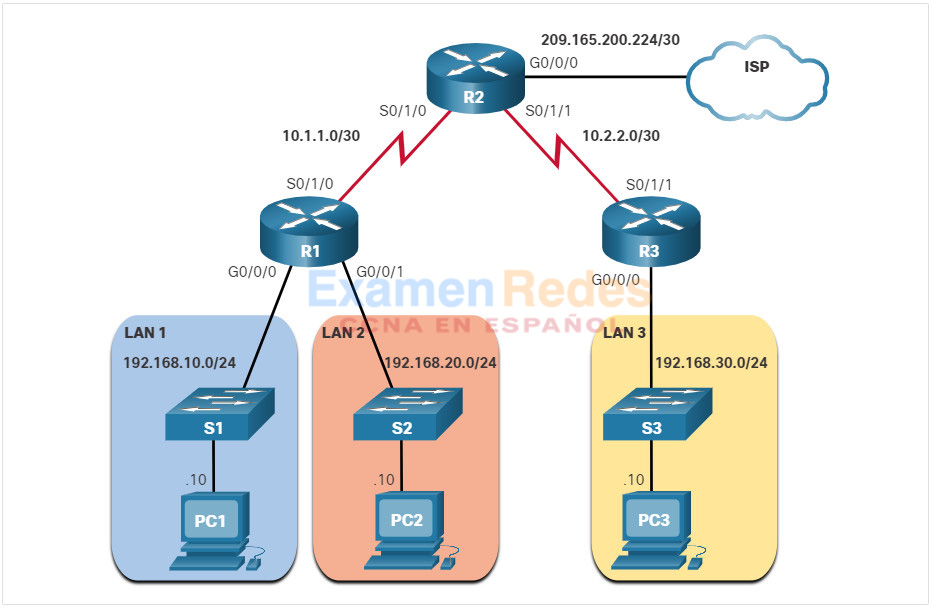

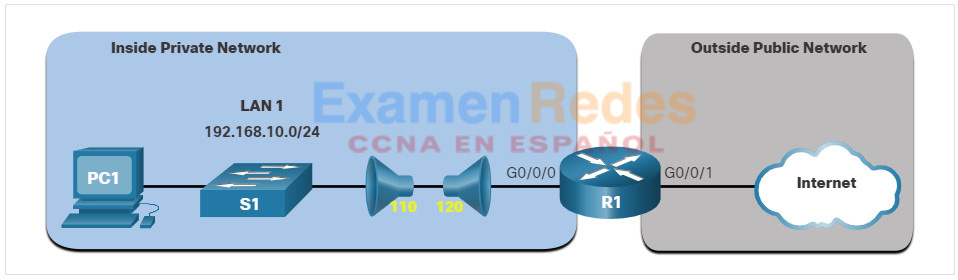

La topología de la figura se utilizará para demostrar la configuración y aplicación de ACL extendidas de IPv4 numeradas y nombradas a una interfaz. Este primer ejemplo muestra una implementación de ACL extendida de IPv4 numerada.

En este ejemplo, la ACL permite que el tráfico HTTP y HTTPS de la red 192.168.10.0 vaya a cualquier destino.

Las ACL extendidas se pueden aplicar en varias ubicaciones. Sin embargo, normalmente se aplican cerca del origen. Por lo tanto, ACL 110 se aplicó entrante en la interfaz R1 G0/0/0.

R1(config)# access-list 110 permit tcp 192.168.10.0 0.0.0.255 any eq www R1(config)# access-list 110 permit tcp 192.168.10.0 0.0.0.255 any eq 443 R1(config)# interface g0/0/0 R1(config-if)# ip access-group 110 in R1(config-if)# exit R1(config)#

5.4.6. TCP Establecida ACL Extendida

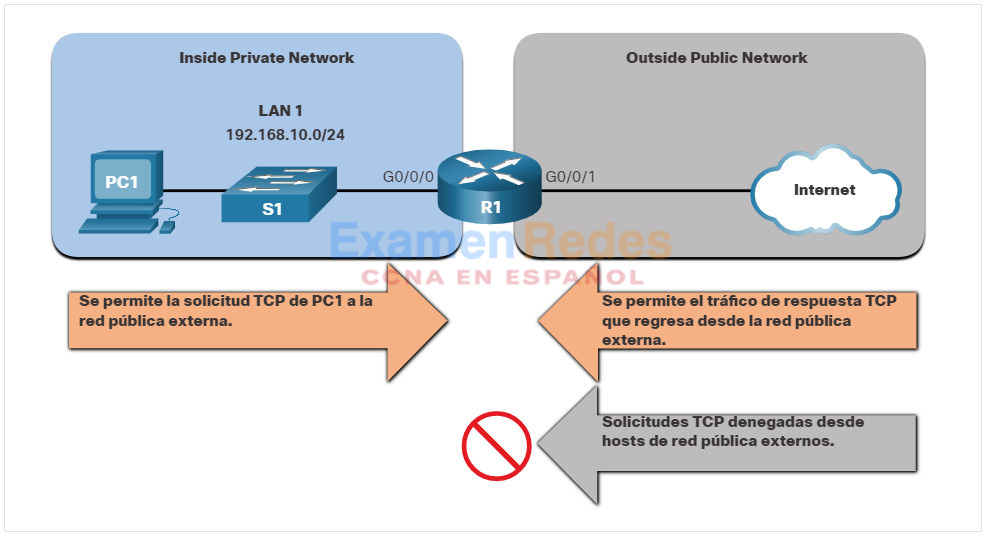

TCP también puede realizar servicios básicos de firewall con estado usando la established palabra clave TCP. La palabra clave permite que el tráfico interno salga de la red privada interna y permite que el tráfico de respuesta devuelta entre en la red privada interna, como se muestra en la figura.

Sin embargo, se deniega el tráfico TCP generado por un host externo e intentando comunicarse con un host interno.

La palabra clave established se puede usar para permitir sólo el tráfico HTTP de retorno de los sitios web solicitados, al tiempo que deniega el resto del tráfico.

En la topología, el diseño de este ejemplo muestra que ACL 110, que se configuró previamente, filtrará el tráfico de la red privada interna. ACL 120, utilizando la palabra clave established, filtrará el tráfico que entra en la red privada interna desde la red pública externa.

En el ejemplo, ACL 120 está configurado para permitir sólo devolver tráfico web a los hosts internos. A continuación, la nueva ACL se aplica saliente en la interfaz R1 G0/0/0. El comando show access-lists muestra ambas ACL. Aviso de las estadísticas de coincidencia que dentro de los hosts han estado accediendo a los recursos web seguros desde Internet.

R1(config)# access-list 120 permit tcp any 192.168.10.0 0.0.0.255 established

R1(config)# interface g0/0/0

R1(config-if)# ip access-group 120 out

R1(config-if)# end

R1# show access-lists

Extended IP access list 110

10 permit tcp 192.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443 (657 matches)

Extended IP access list 120

10 permit tcp any 192.168.10.0 0.0.0.255 established (1166 matches)

R1#

Observe que el permiso de contadores HTTPS seguros (es decir, eq 443) en ACL 110 y los contadores de retorno establecidos en ACL 120 han aumentado.

El parámetro established established permite que solo las respuestas al tráfico procedente de la red 192.168.10.0/24 vuelvan a esa red. Específicamente, se produce una coincidencia si el segmento TCP devuelto tiene los bits de indicador ACK o reset (RST) establecidos. Esto indica que el paquete pertenece a una conexión existente. Sin el parámetro established en la declaración de ACL, los clientes podrían enviar tráfico a un servidor web, pero no recibir el tráfico que regresa del servidor web.

5.4.7. Sintaxis de ACL IPv4 extendida con nombre

La asignación de nombres a las ACL hace más fácil comprender su función. Para crear una ACL extendida con nombre, utilice el siguiente comando de configuración global:

Router(config)# ip access-list extended access-list-name

Este comando ingresa al modo de configuración extendida con nombre. Recuerde que los nombres de ACL son alfanuméricos, distinguen entre mayúsculas y minúsculas y deben ser únicos.

En el ejemplo, se crea una ACL extendida con nombre llamada NO-FTP-ACCESS y el indicador cambia a modo de configuración ACL extendida con nombre. Las instrucciones ACE se introducen en el modo de subconfiguración de ACL extendido con nombre.

R1(config)# ip access-list extended NO-FTP-ACCESS R1(config-ext-nacl)#

5.4.8. Ejemplo de ACL IPv4 extendida con nombre

Las ACL extendidas con se crean esencialmente de la misma forma que las ACL estándar con nombre.

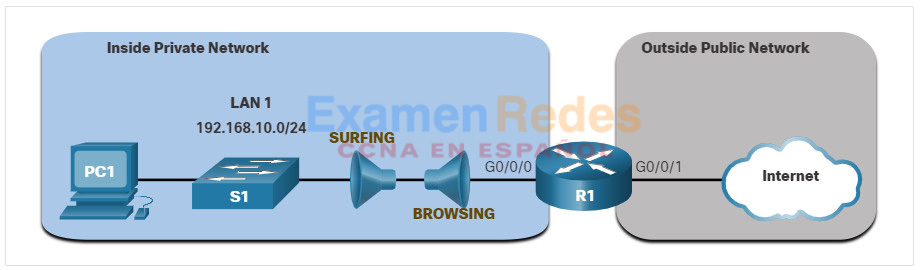

La topología de la figura se utiliza para demostrar la configuración y aplicación de dos ACL IPv4 extendidas con nombre a una interfaz:

- SURFING – Esto permitirá que dentro del tráfico HTTP y HTTPS salga a Internet.

- BROWSING – Esto solo permitirá devolver tráfico web a los hosts internos mientras que todo el resto del tráfico que sale de la interfaz G0/0/0 en R1 está implícitamente denegado.

El ejemplo muestra la configuración de la ACL de SURFING entrante y la ACL de BROWSING saliente.

La ACL de SURFING permite que el tráfico HTTP y HTTPS de los usuarios internos salga de la interfaz G0/0/1 conectada a Internet. La ACL de BROWSING permite que el tráfico web que regrese de Internet vuelva a la red privada interna.

La ACL de SURFING se aplica de entrada y la ACL de BROWSING se aplica de salida en la interfaz G0/0/0 en R1, como se muestra en el ejemplo.

Los hosts internos han estado accediendo a los recursos web seguros desde Internet. El comando The show access-lists se utiliza para verificar las estadísticas de ACL. Observe que los contadores HTTPS seguros de permiso (es decir, eq 443) en la ACL de SURFING y los contadores de retorno establecidos en la ACL de BROWSING han aumentado.

R1(config)# ip access-list extended SURFING

R1(config-ext-nacl)# Remark Permits inside HTTP and HTTPS traffic

R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq 80

R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq 443

R1(config-ext-nacl)# exit

R1(config)#

R1(config)# ip access-list extended BROWSING

R1(config-ext-nacl)# Remark Only permit returning HTTP and HTTPS traffic

R1(config-ext-nacl)# permit tcp any 192.168.10.0 0.0.0.255 established

R1(config-ext-nacl)# exit

R1(config)# interface g0/0/0

R1(config-if)# ip access-group SURFING in

R1(config-if)# ip access-group BROWSING out

R1(config-if)# end

R1# show access-lists

Extended IP access list SURFING

10 permit tcp 192.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443 (124 matches)

Extended IP access list BROWSING

10 permit tcp any 192.168.10.0 0.0.0.255 established (369 matches)

R1#

5.4.9. Editar ACL extendidas

Al igual que las ACL estándar, una ACL extendida se puede editar utilizando un editor de texto cuando se requieren muchos cambios. De lo contrario, si la edición se aplica a una o dos ACE, se pueden utilizar números de secuencia.

Por ejemplo, supongamos que acaba de introducir las ACL de navegación y navegación y desea verificar su configuración mediante el comndo show access-lists.

R1# show access-lists

Extended IP access list BROWSING

10 permit tcp any 192.168.10.0 0.0.0.255 established

Extended IP access list SURFING

10 permit tcp 19.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443

R1#

Observe que el número de secuencia ACE 10 en la ACL de SURFING tiene una dirección de red IP de origen incorrecta.

Para corregir este error utilizando números de secuencia, la instrucción original se elimina con el comando no sequence\ #_ y la sentencia corregida se agrega reemplazando la sentencia original.

R1# configure terminal R1(config)# ip access-list extended SURFING R1(config-ext-nacl)# no 10 R1(config-ext-nacl)# 10 permit tcp 192.168.10.0 0.0.0.255 any eq www R1(config-ext-nacl)# end

El ejemplo verifica el cambio de configuración mediante el comando show access-lists.

R1# show access-lists

Extended IP access list BROWSING

10 permit tcp any 192.168.10.0 0.0.0.255 established

Extended IP access list SURFING

10 permit tcp 192.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443

R1#

5.4.10. Otro ejemplo de ACL IPv4 extendida con nombre

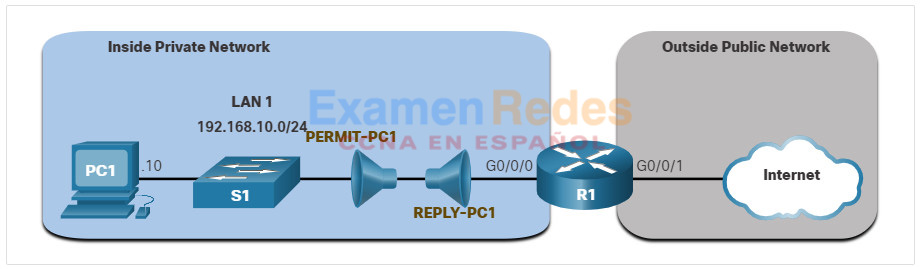

La figura muestra otro escenario para implementar una ACL IPv4 extendida con nombre. Suponga que PC1 en la red privada interna está permitido tráfico FTP, SSH, Telnet, DNS, HTTP y HTTPS. Sin embargo, se debe denegar el acceso a todos los demás usuarios de la red privada interna.

Se crearán dos ACL extendidas con nombre:

- PERMIT-PC1 – Esto sólo permitirá el acceso TCP PC1 a Internet y denegará todos los demás hosts de la red privada.

- REPLY-PC1 – Esto sólo permitirá que el tráfico TCP devuelto especificado a PC1 deniegue implícitamente todo el resto del tráfico.

El ejemplo muestra la configuración de la ACL PERMIT-PC1 entrante y la REPLY-PC1 saliente.

La PERMIT-PC1 ACL permite el acceso TCP PC1 (es decir, 192.168.10.10) al tráfico FTP (es decir, puertos 20 y 21), SSH (22), Telnet (23), DNS (53), HTTP (80) y HTTPS (443).

La REPLY-PC1 ACL permitirá el tráfico de retorno a PC1.

Hay muchos factores a tener en cuenta al aplicar una ACL, entre los que se incluyen:

- El dispositivo para aplicarlo

- La interfaz para aplicarlo

- La dirección para aplicarlo

Se debe tener en cuenta cuidadosamente para evitar resultados de filtrado no deseados. La ACL PERMIT-PC1 se aplica entrante y la ACL REPLY-PC1 se aplica saliente en la interfaz R1 G0/0/0.

R1(config)# ip access-list extended PERMIT-PC1 R1(config-ext-nacl)# Remark Permit PC1 TCP access to internet R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 20 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 21 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 22 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 23 R1(config-ext-nacl)# permit udp host 192.168.10.10 any eq 53 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 53 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 80 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 443 R1(config-ext-nacl)# deny ip 192.168.10.0 0.0.0.255 any R1(config-ext-nacl)# exit R1(config)# R1(config)# ip access-list extended REPLY-PC1 R1(config-ext-nacl)# Remark Only permit returning traffic to PC1 R1(config-ext-nacl)# permit tcp any host 192.168.10.10 established R1(config-ext-nacl)# exit R1(config)# interface g0/0/0 R1(config-if)# ip access-group PERMIT-PC1 in R1(config-if)# ip access-group REPLY-PC1 out R1(config-if)# end R1#

5.4.11. Verificación de ACL extendidas

Después de configurar y aplicar una ACL a una interfaz, use los comandos del IOS de Cisco show para verificar la configuración.

Haga clic en cada botón para obtener más información sobre cómo verificar la configuración de una ACL.

- show ip interface

- show access-lists

- show running-config

El comando show ip interface se utiliza para verificar la ACL en la interfaz y la dirección en la que se aplicó, como se muestra en la salida.

El comando genera un poco de salida, pero observe cómo los nombres de ACL en mayúsculas se destacan en la salida.

Para reducir la salida del comando, utilice técnicas de filtrado, como se muestra en el segundo comando.

R1# show ip interface g0/0/0 GigabitEthernet0/0/0 is up, line protocol is up (connected) Internet address is 192.168.10.1/24 Broadcast address is 255.255.255.255 Address determined by setup command MTU is 1500 bytes Helper address is not set Directed broadcast forwarding is disabled Outgoing access list is REPLY-PC1 Inbound access list is PERMIT-PC1 Proxy ARP is enabled Security level is default Split horizon is enabled ICMP redirects are always sent ICMP unreachables are always sent ICMP mask replies are never sent IP fast switching is disabled IP fast switching on the same interface is disabled IP Flow switching is disabled IP Fast switching turbo vector IP multicast fast switching is disabled IP multicast distributed fast switching is disabled Router Discovery is disabled R1# R1# show ip interface g0/0/0 | include access list Outgoing access list is REPLY-PC1 Inbound access list is PERMIT-PC1 R1#

El comando show access-lists se puede utilizar para confirmar que las ACL funcionan como se esperaba. El comando muestra contadores estadísticos que aumentan cada vez que se hace coincidir una ACE.

Nota: Se debe generar tráfico para verificar el funcionamiento de la ACL.

En el ejemplo superior, el comando Cisco IOS se usa para mostrar el contenido de todas las ACL.

Observe cómo el IOS muestra la palabra clave aunque se hayan configurado los números de puerto.

Además, tenga en cuenta que las ACL extendidas no implementan la misma lógica interna y función de hashing que las ACL estándar. show access-lists El resultado y los números de secuencia que se muestran en el ejemplo del comando es el orden en que se ingresaron las instrucciones. Las entradas de host no se enumeran automáticamente antes de las entradas de rango.

R1# show access-lists

Extended IP access list PERMIT-PC1

10 permit tcp host 192.168.10.10 any eq ftp-data

20 permit tcp host 192.168.10.10 any eq ftp

30 permit tcp host 192.168.10.10 any eq 22

40 permit tcp host 192.168.10.10 any eq telnet

50 permit udp host 192.168.10.10 any eq domain

60 permit tcp host 192.168.10.10 any eq domain

70 permit tcp host 192.168.10.10 any eq www

80 permit tcp host 192.168.10.10 any eq 443

90 deny ip 192.168.10.0 0.0.0.255 any

Extended IP access list REPLY-PC1

10 permit tcp any host 192.168.10.10 established

R1#

5.4.12. Packet Tracer – Configure ACL extendidas de IPv4 – Escenario 1

En esta actividad de Packet Tracer, completará los siguientes objetivos:

- Parte 1: Configurar, aplicar y verificar una ACL extendida de IPv4 numerada

- Parte 2: Configurar, aplicar y verificar una ACL extendida de IPv4 con nombre

5.4.13. Packet Tracer – Configure ACL extendidas de IPv4 – Escenario 2

En esta actividad de Packet Tracer, completará los siguientes objetivos:

- Parte 1: Configure una ACL extendidas de IPv4 con nombre

- Parte 2: Aplicar y verificar la ACL extendida de IPv4

5.5. Módulo de Práctica y Prueba

5.5.1. Packet Tracer – Desafío de implementación de ACL IPv4

En este desafío Packet Tracer, configurará ACL IPv4 extendidas, con nombre estándar y con nombre extendido para cumplir los requisitos de comunicación especificados.

5.5.2. Lab – Configurar y verificar las ACL IPv4 extendidas

Oportunidad de Práctica de habilidades

Usted tiene la oportunidad de practicar las siguientes habilidades:

- Part 1: Armar la red y configurar los ajustes básicos de los dispositivos

- Part 2: Configuración y Verificación de IPv4 ACL extendidas

Puede practicar estas habilidades utilizando el Packet Tracer o el equipo de laboratorio, si está disponible.

5.5.3. ¿Qué aprendió en este módulo?

Configurar ACL IPv4 estándar

Se deben planificar todas las listas de control de acceso (ACL), especialmente para las ACL que requieren varias entradas de control de acceso (ACE). Al configurar una ACL compleja, se sugiere que utilice un editor de texto y escriba los detalles de la política que se va a implementar, agregue los comandos de configuración del IOS para realizar esas tareas, incluya comentarios para documentar la ACL, copie y pegue los comandos en un dispositivo de laboratorio y pruebe siempre exhaustivamente una ACL para asegurarse de que aplica correctamente la política deseada. Para crear una ACL estándar numerada, utilice el comando de configuración global ip access-list standard access-list-name. Utilice el comando de configuración global no access-list access-list-number para eliminar una ACL estándar numerada. Utilice el show ip interface comando para comprobar si una interfaz tiene una ACL aplicada. Además de las ACL numeradas estándar, hay ACL estándar nombradas. Los nombres de las ACL son alfanuméricos, distinguen mayúsculas de minúsculas y deben ser únicos. No es necesario que los nombres de las ACL comiencen con mayúscula, pero esto los hace destacarse cuando se observa el resultado de show running-config. Para crear una ACL estándar con nombre, utilice el comando de configuración global ip access-list standard access-list-name. Utilice el comando de configuración global no ip access-list standard access-list-name para eliminar una ACL extendida. Después de configurar una ACL IPv4 estándar, debe vincularse a una interfaz o función. Para enlazar una ACL IPv4 estándar numerada o con nombre a una interfaz, utilice el comando de configuración global ip access-group {access-list-number | access-list-name in } { out |}. Para eliminar una ACL de una interfaz, primero introduzca el comando de configuración de no ip access-group interfaz. Para eliminar la ACL del router, use el comando de configuración no access-list global.

Modificar ACL de IPv4

Para modificar una ACL, utilice un editor de texto o números de secuencia. Las ACL con varias ACE deben crearse en un editor de texto. Esto le permite planificar las ACE requeridas, crear la ACL y luego pegarla en la interfaz del router. Una ACE ACL también se puede eliminar o agregar utilizando los números de secuencia ACL. Los números de secuencia se asignan automáticamente cuando se introduce una ACE. Estos números se enumeran en el show access-lists comando. El show running-config comando no muestra números de secuencia. Las ACL con nombre también pueden utilizar números de secuencia para eliminar y agregar ACE. El show access-lists comando muestra las estadísticas de cada instrucción que ha sido coincidente. El clear access-list counters comando para borrar las estadísticas de ACL.

Puertos VTY seguros con una ACL IPv4 estándar

Las ACL normalmente filtran el tráfico entrante o saliente en una interfaz. Sin embargo, una ACL estándar también se puede utilizar para proteger el acceso administrativo remoto a un dispositivo mediante las líneas vty. Los dos pasos para asegurar el acceso administrativo remoto a las líneas vty son crear una ACL para identificar qué hosts administrativos se debe permitir el acceso remoto y aplicar la ACL al tráfico entrante en las líneas vty. La in palabra clave es la opción más utilizada para filtrar el tráfico vty entrante. El out parámetro filtra el tráfico vty saliente y rara vez se aplica. Las listas de acceso numeradas y nombradas se pueden aplicar a las líneas vty. Se deben establecer restricciones idénticas en todas las líneas vty, porque un usuario puede intentar conectarse a cualquiera de ellas. Después de configurar la ACL para restringir el acceso a las líneas vty, es importante verificar que esté funcionando como se esperaba. Utilice el show ip interface comando para comprobar si una interfaz tiene una ACL aplicada. Para verificar las estadísticas de ACL, ejecute el show access-lists comando.

Configurar ACL IPv4 extendidas

Las ACL extendidas se utilizan con más frecuencia que las ACL estándar, porque proporcionan un mayor grado de control. Pueden filtrar por dirección de origen, dirección de destino, protocolo (es decir, IP, TCP, UDP, ICMP) y número de puerto. Esto proporciona una gama de criterios más amplia sobre la cual basar la ACL. Al igual que las ACL estándar, las ACL extendidas se pueden crear como ACL extendida numerada y como ACL extendida nombrada. Las ACL extendidas numeradas se crean utilizando los mismos comandos de configuración global que se utilizan para las ACL estándar. Los pasos del procedimiento para configurar ACL extendidas son los mismos que para las ACL estándar. Sin embargo, la sintaxis de los comandos y los parámetros son más complejos, a fin de admitir las funciones adicionales proporcionadas por las ACL extendidas. Para crear una ACL extendida numerada, use Router(config)# access-list access-list-number {deny | permit | remark text} protocol source source-wildcard\ [operator\ [port]] destination destination-wildcard\ [operator\ [port]]\ []\ [established]\ [ log] comando de configuración global. Las ACL extendidas pueden filtrar en muchos tipos diferentes de protocolos y puertos de Internet. Seleccionar un protocolo influye en las opciones de puerto. Por ejemplo, seleccionar el tcp protocolo proporcionaría opciones de puertos relacionados con TCP. La configuración del número de puerto es necesaria cuando no aparece un nombre de protocolo específico como SSH (número de puerto 22) o HTTPS (número de puerto 443). TCP también puede realizar servicios básicos de firewall con estado usando la established palabra clave TCP. La palabra clave permite que el tráfico interno salga de la red privada interna y permite que el tráfico de respuesta devuelta entre en la red privada interna. Después de configurar y aplicar una ACL a una interfaz, use los comandos del IOS de Cisco show para verificar la configuración. show ip interface El comando se utiliza para verificar la ACL en la interfaz y la dirección en la que se aplicó.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes