1. ¿Qué tipo de herramienta utiliza un administrador de Linux para atacar una computadora o una red con el fin de encontrar vulnerabilidades? análisis de malware Prueba de Penetración sistema de detección de intrusiones firewall 2. ¿Cuál de las siguientes opciones hace referencia a un beneficio que brinda el hecho …

Read More »CyberOps Associate v1.0

Cuestionario del módulo 3 – Cuestionario del sistema operativo Windows Respuestas

1. Cuando un usuario realiza cambios en la configuración de un sistema Windows, ¿dónde se almacenan estos cambios? Panel de control Registro boot.ini win.ini 2. ¿Qué cuenta de usuario debe usarse solo para realizar la administración del sistema y no como la cuenta para uso regular? Administrador Usuario estándar invitado …

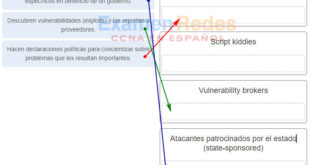

Read More »Cuestionario del módulo 2 – Cuestionario combatientes en la guerra contra el cibercrimen Respuestas

1. ¿A qué miembro del personal de un SOC se le asigna la tarea de verificar si una alerta activada por un software de monitoreo representa un incidente de seguridad real? Gerente de SOC Personal, nivel 2 Personal, nivel 3 Personal, nivel 1 2. Después de que un incidente de …

Read More »Cuestionario del módulo 1 – El concurso de peligro Respuestas

1. Un atacante envía un fragmento de malware como un archivo adjunto de correo electrónico a los empleados de una empresa. ¿Cuál es el propósito probable de este ataque? sondeo de puertos abiertos en el firewall de la red fronteriza descifrar la contraseña de administrador para un servidor crítico búsqueda …

Read More »Módulos 26 – 28: Examen del Grupo, Análisis de Datos de Seguridad Respuestas

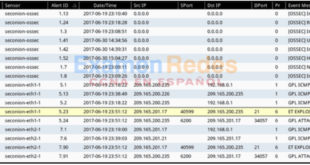

Examen de punto de control: Examen del Grupo, Análisis de Datos de Seguridad Examen Módulos 26 al 28 de CyberOps Associate 1.0 – Preguntas y Respuestas Español 1. Consulte la ilustración. Un analista especializado en seguridad revisa un mensaje de alerta generado por Snort. ¿Qué indica el número 2100498 en …

Read More »Módulos 24 – 25: Examen del Grupo, Protocolos y Archivos de registro Respuestas

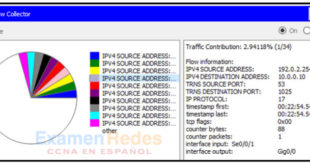

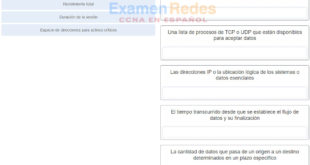

Examen de punto de control: Examen del Grupo, Protocolos y Archivos de registro Examen Módulos 24 al 25 de CyberOps Associate 1.0 – Preguntas y Respuestas Español 1. ¿Cuáles son los dos protocolos de la capa de aplicación que administran el intercambio de mensajes entre un cliente con un navegador …

Read More »Módulos 21 – 23: Examen del Grupo, Criptografía y Protección de Terminales Respuestas

Examen de punto de control: Examen del Grupo, Criptografía y Protección de Terminales Examen Módulos 21 al 23 de CyberOps Associate 1.0 – Preguntas y Respuestas Español 1. ¿Qué proporciona la función de telemetría en el software de seguridad basado en host? Actualiza la base de datos de firmas del …

Read More »Módulos 18 – 20: Examen del Grupo, Defensa de la Red Respuestas

Examen de punto de control: Examen del Grupo, Defensa de la Red Examen Módulos 18 al 20 de CyberOps Associate 1.0 – Preguntas y Respuestas Español 1. ¿Qué componente de AAA puede establecerse utilizando tokens? Registro Auditoría Autenticación Autorización 2. Cuando se realiza una auditoría de seguridad en una empresa, …

Read More »Módulos 13 – 17: Examen del Grupo, Amenazas y Ataques Respuestas

Examen de punto de control: Examen del Grupo, Amenazas y Ataques Examen Módulos 13 al 17 de CyberOps Associate 1.0 – Preguntas y Respuestas Español 1. ¿Qué ataque cibernético consiste en un ataque coordinado de un botnet de computadoras zombies? suplantación de direcciones MITM Redireccionamiento ICMP DDoS 2. ¿Qué técnica …

Read More »Módulos 11 – 12: Examen del grupo, Seguridad de la Infraestructura de Red Respuestas

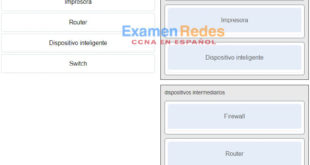

Examen de punto de control: Examen del grupo, Seguridad de la Infraestructura de Red Examen Módulos 11 al 12 de CyberOps Associate 1.0 – Preguntas y Respuestas Español 1. Una cada dispositivo con una categoría. 2. Un router de Cisco está ejecutando IOS 15. ¿Cuáles son los dos tipos de …

Read More » ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes