26.0. Introducción 26.0.1. ¿Por qué deberíamos tomar este módulo? Una habilidad crítica para un analista de ciberseguridad es la capacidad de evaluar alertas y decidir qué hacer con ellas. En este módulo, aprenderá de dónde provienen las alertas, los flujos de trabajo comunes asociados a las alertas y los métodos …

Read More »CyberOps Associate v1.0

CyberOps Associate: Módulo 25 – Datos de seguridad de la red

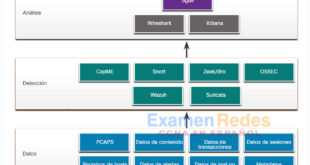

25.0. Introducción 25.0.1. ¿Por qué deberíamos tomar este módulo? ¿Qué tipos de datos son necesarios para realizar la supervisión de la seguridad? ¿Qué tipo de registro se necesitará para capturar los datos necesarios para la supervisión de la seguridad? ¿Qué tipo de información se incluye en los diversos archivos de …

Read More »CyberOps Associate: Módulo 24 – Tecnologías y protocolos

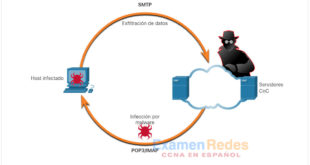

24.0. Introducción 24.0.1. ¿Por qué deberíamos tomar este módulo? Los buenos protocolos pueden tener malos usos. A veces los protocolos que usamos diariamente pueden volverse contra nosotros. Hay muchos protocolos diferentes que se utilizan en las operaciones diarias de una red. Este módulo explicará cómo interactúan estos protocolos con la …

Read More »Módulo 23 – Evaluación de vulnerabilidades en terminales

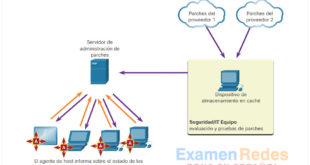

23.0. Introducción 23.0.1. ¿Por qué debo tomar este módulo? ¿Cuánto dinero debería gastar una organización en seguridad de red y ciberoperaciones? ¿Cómo sabe una organización cuánto esfuerzo y recursos poner para mantener la red y los datos seguros? Estas preguntas pueden responderse mediante la evaluación del riesgo y la vulnerabilidad. …

Read More »CyberOps Associate: Módulo 22 – Protección de terminales

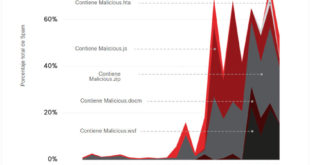

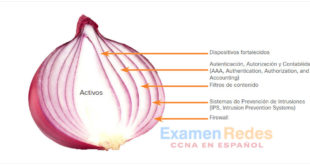

22.0. Introducción 22.0.1. ¿Por qué debería tomar este módulo? Los terminales (Endpoints) son cualquier dispositivo que se comunica con cualquier otro dispositivo de una red. Esto incluye los miles de equipos, impresoras, servidores y otros dispositivos que se encuentran en una red grande. Cada terminal es vulnerable a los ataques. …

Read More »CyberOps Associate Versión 1: Módulo 21 – Criptografía

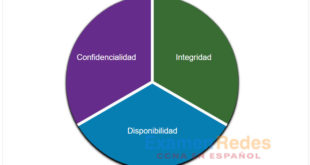

21.0. Introducción 21.0.1. ¿Por qué deberíamos tomar este módulo? ¿Qué sabemos de la criptografía? ¿Qué es y cómo se puede implementar? Para proteger los datos a medida que viajan a través de enlaces, debemos comprender cómo proteger esos datos y mantener su integridad. En este módulo aprenderás sobre criptografía y …

Read More »CyberOps Associate: Módulo 20 – Inteligencia contra Amenazas

20.0. Introducción 20.0.1. ¿Por qué deberíamos tomar este módulo? Es importante para usted mantenerse al día con la información más reciente cuando se trata de ciberseguridad. ¿Cómo puedes lograr eso? Lea este módulo para obtener más información sobre las fuentes de información y los servicios de inteligencia sobre amenazas. 20.0.2. …

Read More »CyberOps Associate: Módulo 19 – Control de acceso

19.0. Introducción 19.0.1. ¿Por qué debería tomar este módulo? ¿Cómo podemos restringir el acceso dentro de nuestra red? ¿Permitiría a todos los empleados accesar a todo? ¿O se diseñará para permitir el acceso de los usuarios en función de su rol en la empresa? ¿Cómo puede realizar un seguimiento de …

Read More »CyberOps Associate: Módulo 18 – Comprendiendo qué es defensa

18.0. Introducción 18.0.1. ¿Por qué debería tomar este módulo? Proteger nuestras redes seguirá siendo un reto. Millones de nuevos dispositivos se unen a nuestras redes cada año a medida que Internet de las cosas (IoT, Inernet of things) continúa expandiéndose, y las personas necesitan conectar sus propios dispositivos a la …

Read More »CyberOps Associate Módulo 17 – Atacando lo que hacemos

17.0. Introducción 17.0.1. ¿Por qué deberíamos tomar este módulo? Los fundamentos de la red deben estar protegidos, pero no es suficiente para proteger completamente nuestra red. Los protocolos que se utilizan para llevar a cabo las actividades diarias de la organización, también deben estar protegidos. Además, los protocolos y el …

Read More » ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes