Última actualización: enero 18, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen Final de Cyberscurity Operations 1.1 Preguntas y Respuestas Español

1. ¿Qué indica una clasificación de alerta de seguridad «negativo verdadero»?

- Los sistemas de seguridad implementados no detectan ataques.

- El tráfico normal se ignora correctamente y no se se emiten alertas erróneas.

- Se corrobora que una alerta es un incidente de seguridad real.

- Una alerta se emite incorrectamente y no indica un incidente de seguridad real.

2. ¿Qué dos funciones son realizados por lo general un router inalámbrico que se utiliza en el hogar o de una Pequeña empresa? (Elija dos).

- punto de acceso

- switch Ethernet

- servidor de autenticación RADIUS

- repetidor

- controlador de WLAN

3. ¿Qué comando de Linux podría usarse para descubrir el ID de proceso (PID) de un proceso específico antes de usar el comando kill ?

- grep

- chkrootkit

- ps

- ls

4. Un técnico nota que una aplicación no responde a los comandos y que la PC parece responder con lentitud cuando se abren aplicaciones. ¿Cuál es la mejor herramienta administrativa para forzar la liberación de recursos del sistema por parte de la aplicación que no responde?

- Agregar o quitar programas

- Administrador de tareas

- Restaurar sistema

- Visor de eventos

5. ¿Por qué un administrador de red elegiría Linux como sistema operativo en el Centro de Operaciones de Seguridad (Security Operations Center, SOC)?

- Es más fácil de usar que otros sistemas operativos de servidor.

- Se crean más aplicaciones de red para este entorno.

- El administrador tiene control de las funciones específicas de seguridad, pero no de las aplicaciones estándar.

- Puede adquirirse sin costo alguno.

6. ¿Cuáles de las siguientes son dos ventajas del sistema de archivos NTFS en comparación con FAT32? (Elija dos opciones).

- El sistema NTFS permite un formateado más veloz de las unidades.

- El sistema NTFS admite particiones más grandes.

- El sistema NTFS proporciona más características de seguridad.

- El sistema NTFS es más fácil de configurar.

- El sistema NTFS permite detectar sectores defectuosos automáticamente.

- El sistema NTFS permite un acceso más rápido a los periféricos externos, como las unidades USB.

7. ¿Qué protocolo traduce un nombre de sitio web como www.cisco.com a una dirección de red?

- DHCP

- FTP

- DNS

- HTTP

8. ¿Qué tipo de amenaza de seguridad sería responsable si un complemento de la hoja de cálculo deshabilita el firewall de software local?

- Desbordamiento del búfer

- Caballo de Troya

- Ataque de fuerza bruta

- DOS

9. Una compañía implementa una política de seguridad que garantiza que un archivo enviado desde la oficina de la sede central y dirigido a la oficina de la sucursal pueda abrirse solo con un código predeterminado. Este código se cambia todos los días. Indiquen dos algoritmos que se pueden utilizar para realizar esta tarea. (Elija dos opciones).

- AES

- U HMAC

- SHA-1

- 3DES

- MD5

10. ¿Qué afirmación describe el enfoque para la detección de intrusiones basada en políticas?

- Compara los comportamientos de un host con una línea de base establecida para identificar posibles intrusiones.

- Compara las operaciones de un host con las reglas de seguridad bien definidas.

- Compara las firmas del tráfico entrante con una base de datos de intrusiones conocidas.

- Compara las definiciones de antimalware con un repositorio central para determinar las actualizaciones más recientes.

- Autenticación

- Autorización

- Accesibilidad

- Registro

- Auditoría

12. ¿Cuáles son las dos características que describen un gusano? (Elija dos opciones).

- Infecta las PC al unirse a los códigos de software.

- Se autoduplica.

- Se ejecuta cuando se ejecuta un software en una PC.

- Se desplaza a nuevas PC sin la intervención o el conocimiento del usuario.

- Se oculta en estado latente hasta que un atacante lo requiere.

13. Señale las tres categorías principales de elementos en un centro de operaciones de seguridad? (Elija tres opciones).

- Motor de base de datos

- Personas

- Centro de datos

- Conexión a Internet

- Procesos

- Tecnologías

14. ¿Cuál es la diferencia entre los algoritmos de cifrado simétrico y asimétrico?

- Por lo general, los algoritmos simétricos son cientos o miles de veces más lentos que los algoritmos asimétricos.

- Los algoritmos de cifrado simétrico utilizan claves precompartidas. En los algoritmos de cifrado asimétrico se utilizan claves diferentes para cifrar y descifrar datos.

- Los algoritmos de cifrado simétricos se utilizan para autenticar las comunicaciones seguras. Los algoritmos de cifrado asimétrico se utilizan para negar mensajes.

- Los algoritmos de cifrado simétrico se utilizan para cifrar los datos. Los algoritmos de cifrado asimétrico se utilizan para descifrar los datos.

- Archivos de registro

- Caché del navegador web

- Registros de la memoria

- Archivos temporales

16. ¿Cuáles de las siguientes son tres responsabilidades de la capa de transporte? (Elija tres opciones.)

- Dirigir paquetes hacia la red de destino.

- Identificar las aplicaciones y los servicios que deben manejar los datos transmitidos en el servidor y el cliente.

- Realizar una detección de errores del contenido de las tramas.

- Cumplir con los requisitos de confiabilidad de las aplicaciones, si corresponde.

- Realizar la multiplexación de varias transmisiones de comunicación desde muchos usuarios o aplicaciones en la misma red.

- Dar a los datos un formato compatible para que los reciban los dispositivos de destino.

17. ¿Cómo podría el actor de una amenaza utilizar DNS para crear caos?

- Interceptar y descifrar el tráfico de red.

- Recopilar información personal y codificar los datos en las consultas DNS salientes.

- Cambiar la marca de hora en los mensajes de red con el fin de ocultar el ataque cibernético.

- Vigilar o denegar el servicio de forma externa a la red corporativa.

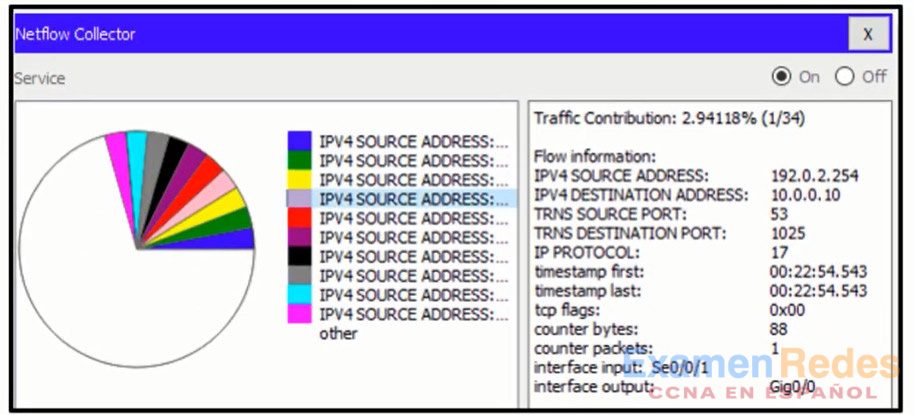

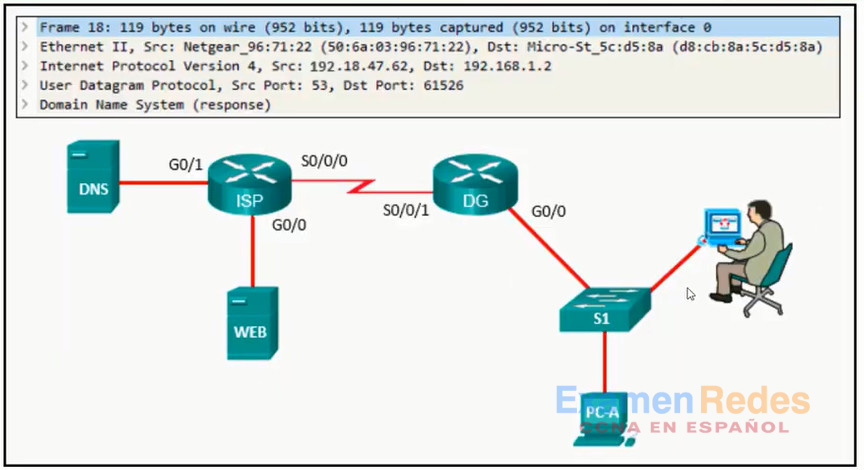

18. Consulte la ilustración. Un administrador de red está mirando una salida arrojada por el recopilador Netflow. ¿Qué se puede determinar a partir de la salida con respecto al flujo de tráfico que se muestra?

- Esta es una respuesta DNS de TCP a una máquina cliente.

- Esta es una respuesta DNS de UDP a una máquina cliente.

- Esta es una solicitud DNS de UDP a un servidor DNS.

- Esta es una solicitud DNS de TCP a un servidor DNS.

- Permitir que los servicios predeterminados permanezcan habilitados

- Permitir la detección automática de USB

- Utilizar SSH y deshabilitar el acceso a cuentas raíz a través de SSH

- Mantener el uso de las mismas contraseñas

- Garantizar la seguridad física

- Minimizar los paquetes instalados

- Deshabilitar servicios que no se utilizan

- Utilizar SSH y deshabilitar el inicio de sesión en cuentas raíz a través de SSH.

- Mantener el sistema actualizado.

- Deshabilitar la detección automática de USB.

- Aplicar contraseñas seguras

- Forzar cambios de contraseña periódicamente

- Impedir que los usuarios vuelvan a utilizar contraseñas antiguas

- Revisar archivos de registro regularmente

20. ¿Qué dos afirmaciones hacen referencia a características de un virus? (Elija dos opciones).

- El virus proporciona datos confidenciales al atacante, como contraseñas.

- Un virus puede estar inactivo y luego activarse en un momento o en una fecha en particular.

- Por lo general, un virus requiere la activación del usuario final.

- Un virus tiene una vulnerabilidad habilitante, un mecanismo de propagación y una carga útil.

- Un virus se autorreplica atacando de manera independiente las vulnerabilidades en las redes.

21. En comparación con los hacktivistas o los hackers patrocinados por el estado, ¿qué motiva comúnmente a los ciberdelincuentes para atacar las redes?

- Razones políticas

- Beneficio financiero

- Búsqueda de fama

- Reconocimiento entre pares

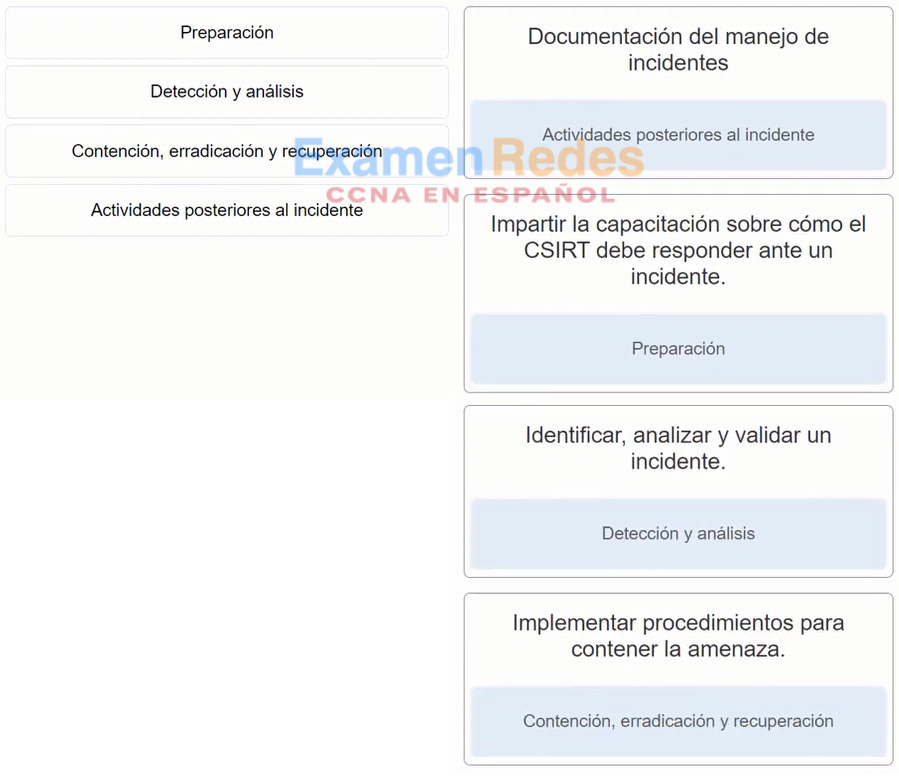

22. Una la fase de ciclo de vida de respuesta ante los incidentes de NIST con la acción.

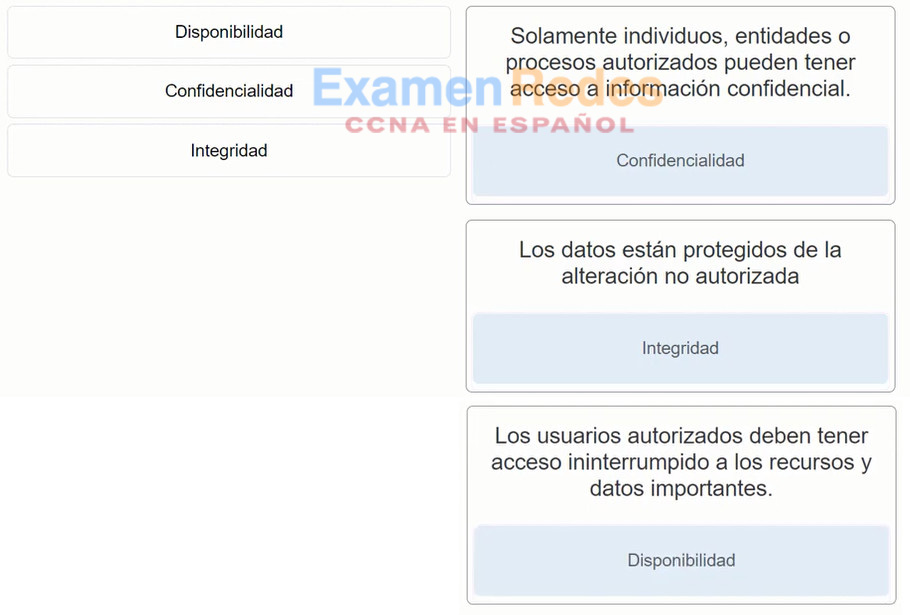

23. Una el componente de seguridad informática con la descripción.

24. ¿Cuál de las siguientes es una función de SNMP?

- Sincroniza el tiempo en todos los dispositivos en la red

- Proporciona análisis estadístico sobre los paquetes que pasan por un router o switch de multicapa de Cisco

- Brinda un formato de mensaje para la comunicación entre los agentes y los administradores de dispositivos de red

- Captura paquetes que entran y salen de la tarjeta de interfaz de red

25. ¿Qué dos comandos net están asociados con el uso compartido de recursos de red? (Elija dos opciones).

- net share

- net stop

- net use

- net start

- net accounts

26. ¿Por qué el algoritmo Diffie-Hellman suele evitarse para el cifrado de datos?

- DH requiere una clave compartida que el emisor y el receptor intercambian con facilidad.

- DH se ejecuta demasiado rápido para ser implementado con un alto nivel de seguridad.

- DH maneja grandes cantidades y esto hace que sea demasiado lento para las transferencias masivas de datos.

- Se utilizan algoritmos asimétricos para cifrar la mayor parte del tráfico de datos.

27. El actor de una amenaza obtuvo acceso administrativo a un sistema y logró controlar el sistema para lanzar un futuro ataque DDoS mediante el establecimiento de un canal de comunicación con un CnC propiedad del actor de la amenaza. ¿Qué fase de modelo de cadena de eliminación cibernética describe la situación?

- Aprovechamiento

- Aplicación

- Acción en objetivos

- comando y control

Explique: La Cadena de eliminación cibernética especifica siete pasos (o fases) y secuencias que debe seguir el actor de una amenaza para realizar un ataque:

- Reconocimiento ─ El atacante realiza una búsqueda, reúne información y selecciona objetivos.

- Preparación ─ El atacante utiliza la información que obtuvo en la fase de reconocimiento para desarrollar un arma que utilizará contra sistemas objetivo específicos.

- Entrega ─ El arma se transmite al objetivo mediante un vector de aplicación.

- Aprovechamiento ─ El atacante utiliza el arma aplicada para quebrar la vulnerabilidad y obtener el control del objetivo.

- Instalación ─ El atacante establece una puerta trasera al sistema para poder seguir accediendo al objetivo.

- Comando y control (CnC) ─ El atacante establece comando y control (CnC) con el sistema objetivo.

- Acción en objetivos ─ El atacante puede realizar acciones en el sistema objetivo y, por lo tanto, lograr su meta original.[/box]

28. ¿Qué registro del Visor de eventos de Windows incluye eventos relativos al funcionamiento de los controladores, los procesos y el hardware?

- Archivos de registro de aplicaciones

- Archivos de registro del sistema

- Archivos de registro de seguridad

- Archivos de registro de configuración

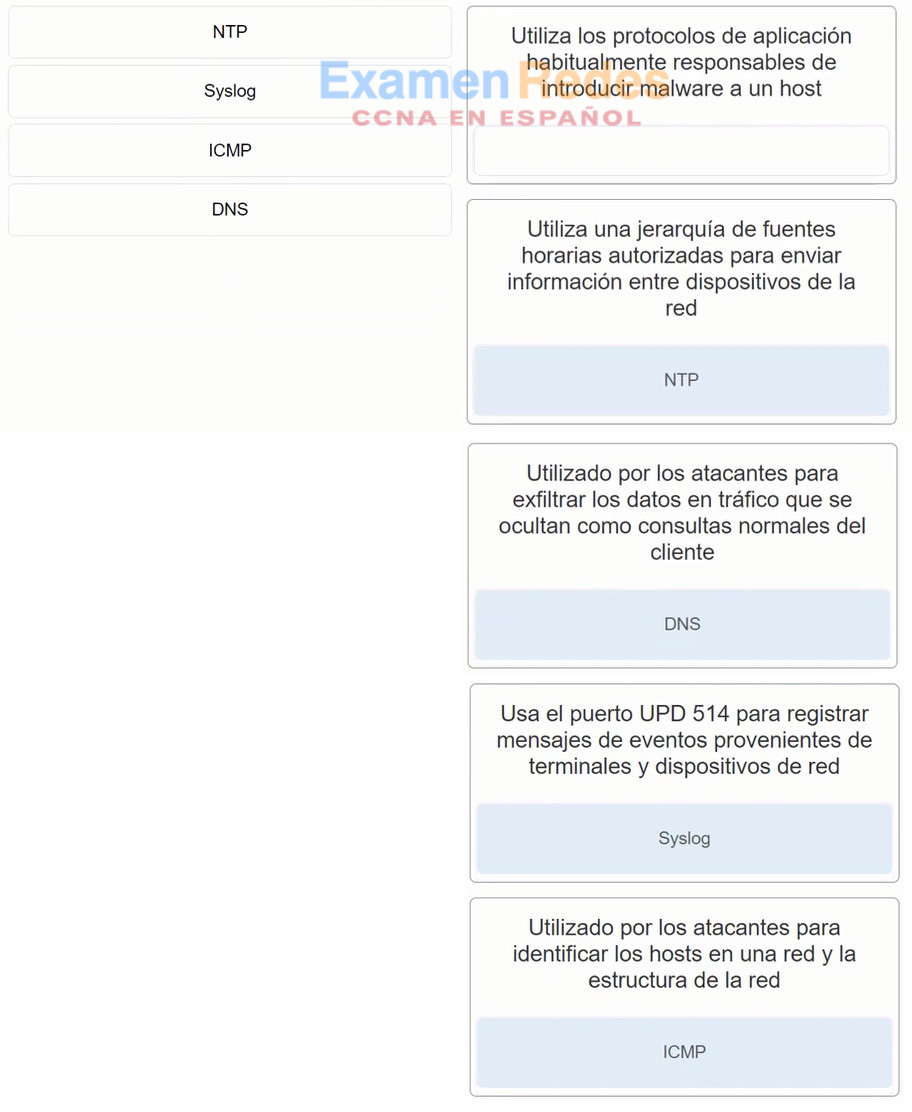

29. Una la tecnología o el protocolo de red común con la descripción. (No se utilizan todas las opciones).

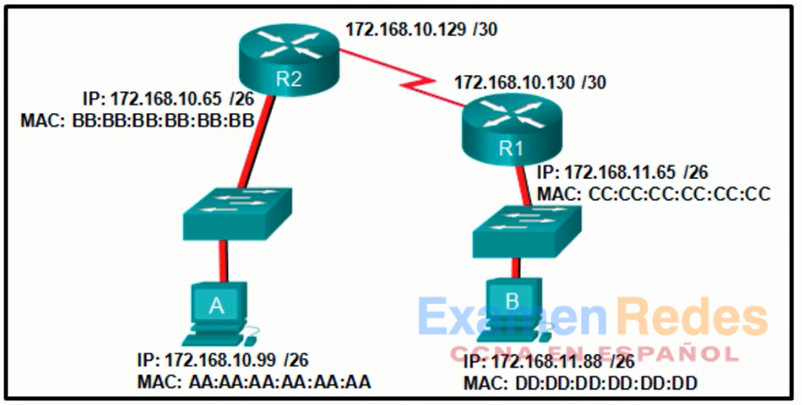

30. Consulte la ilustración. Si el host A envía un paquete IP al host B, ¿cuál es la dirección de destino en la trama cuando deja el host A?

- 172.168.10.65

- DD:DD:DD:DD:DD:DD

- AA:AA:AA:AA:AA:AA

- CC:CC:CC:CC:CC:CC

- 172.168.10.99

- BB:BB:BB:BB:BB:BB

31. ¿Qué afirmación plasma una diferencia importante entre los protocolos TACACS+ y RADIUS?

- El protocolo TACACS+ permite separar la autenticación de la autorización.

- En comparación con el protocolo RADIUS, TACACS+ proporciona amplias capacidades de registro.

- El protocolo RADIUS puede causar retrasos al establecer una nueva sesión TCP para cada solicitud de autorización.

- El protocolo RADIUS cifra toda la transmisión del paquete.

32. ¿Cuáles, de las siguientes opciones, son dos ventajas de utilizar la base de datos de la comunidad de VERIS? (Elija dos opciones).

- Conjuntos de datos compactos para su fácil descarga.

- Los datos están en un formato que permite su manipulación.

- La base de datos es patrocinada y respaldada por gobiernos.

- La cuota de acceso es mínima.

- Los datos son de acceso libre y gratuito al público.

33. ¿Cuál de los siguientes escenarios es probablemente el resultado de actividades realizadas por un grupo de hacktivistas?

- No se puede acceder a los archivos de registro de ventas de los últimos años de una importante compañía y, de repente, aparece una oferta que invita a pagar un monto considerable par poder recuperar los datos.

- La base de datos central de calificaciones de los estudiantes y algunas calificaciones son modificadas ilegalmente.

- La principal red de suministro eléctrico de un país sufre ataques frecuentes de otro país.

- Los correos electrónicos internos relacionados con el manejo de una catástrofe medioambiental de una compañía petrolera aparecen en múltiples sitios web.

34. Observe la salida arrojada por el comando y responda: ¿qué permiso o permisos de archivo han sido asignados al grupo de usuarios «otro» para el archivo data.txt?

ls -l data.txt -rwxrw-r-- sales staff 1028 May 28 15:50 data.txt

- Acceso completo

- Lectura, escritura

- Lectura

- Lectura, escritura, ejecución

35. Según el NIST, ¿qué paso en el proceso de análisis forense digital consiste en preparar y presentar información obtenida mediante el análisis minucioso de los datos?

- Análisis

- Recopilación

- Examen

- Elaboración de informes

36. Consulte la ilustración. Un analista especializado en ciberseguridad está viendo paquetes capturados que se reenviaron al switch S1. ¿Qué dispositivo tiene la dirección MAC d8:cb:8a:5c:d5:8a?

- Router DG

- Servidor DNS

- PC-A

- Router ISP

- Servidor web

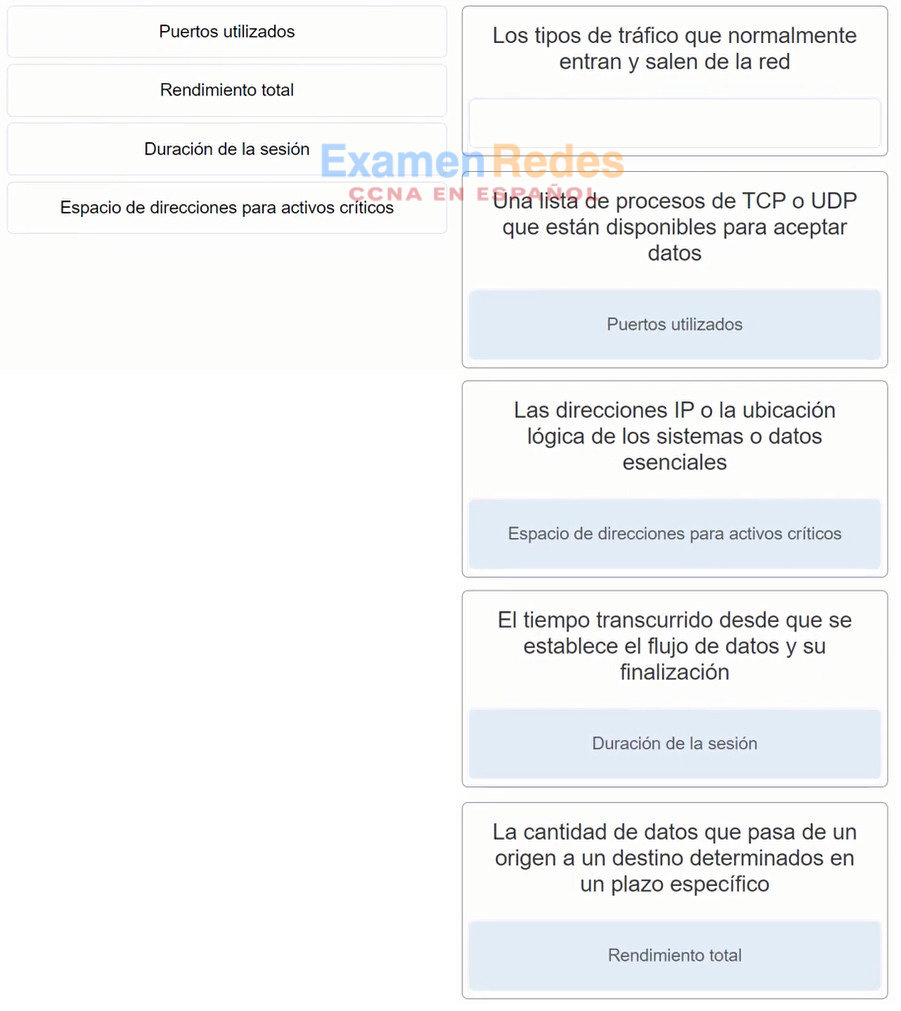

37. Una el elemento de perfil de red con la descripción. (No se utilizan todas las opciones).

- Rendimiento total: la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

- Duración de la sesión: el tiempo transcurrido desde que se establece el flujo de datos y su finalización

- Puertos utilizados: una lista de procesos de TCP o UDP que están disponibles para aceptar datos

- Espacio de direcciones para activos críticos: las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

38. ¿En qué situación se utiliza un algoritmo de clave asimétrico?

- Dos routers Cisco se autentican mutuamente con CHAP.

- Un administrador de red se conecta a un router Cisco con SSH.

- Los datos del usuario se transmiten a través de la red después de que se establece una VPN.

- Un gerente de oficina cifra archivos confidenciales antes de guardarlos en un dispositivo externo.

39. ¿Qué dos puntos garantizan las firmas digitales sobre código que se descarga de Internet? (Elija dos opciones).

- El código es auténtico y realmente es provisto por el editor.

- El código no contiene ningún virus.

- El código no se ha modificado desde que salió del editor de software.

- El código no contiene errores.

- El código se cifró con una clave pública y una clave privada.

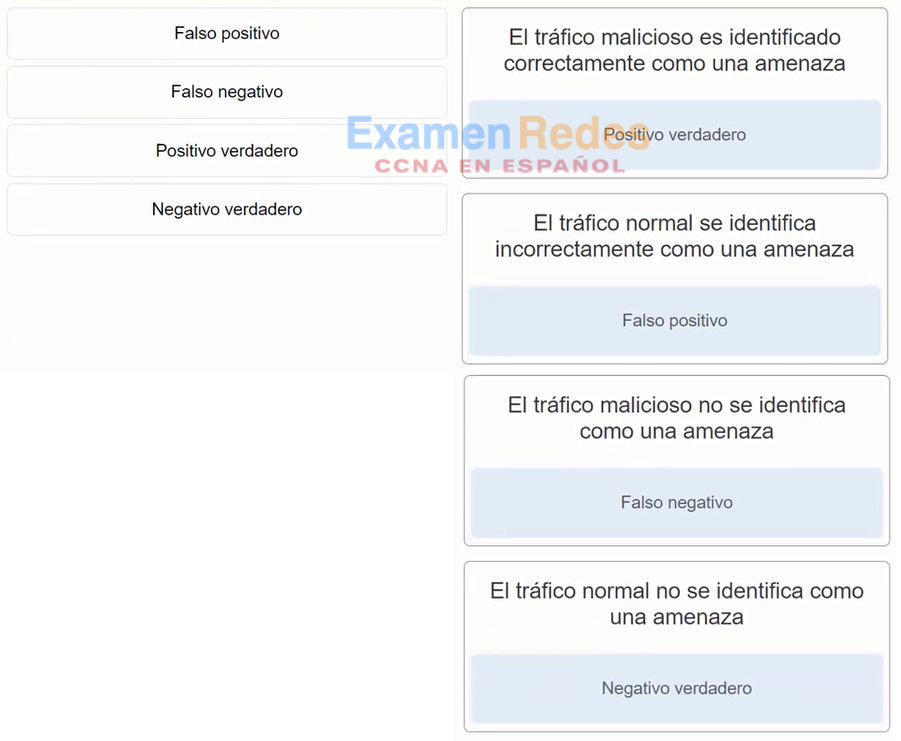

40. Una la clasificación de alertas con la descripción.

41. ¿Qué clase de métrica en el grupo de métricas base de CVSS identifica los impactos en la confidencialidad, la integridad y la disponibilidad?

- Base modificada

- Madurez del código del ataque

- Fortaleza de un ataque

- Impacto

- Métricas de explotabilidad – características del exploit, como el vector, la complejidad y la interacción del usuario requerida por el exploit.

- Métricas de impacto – Los impactos del exploit enraizados en la tríada CIA de confidencialidad, integridad y disponibilidad.

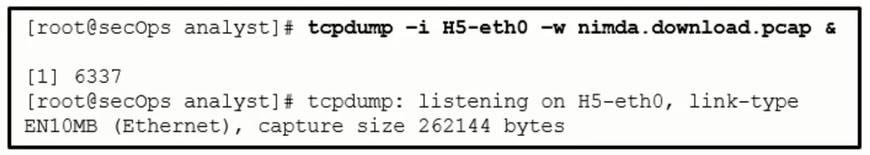

42. Consulte la ilustración. Un especialista en seguridad de la red emite el comando tcpdump para capturar eventos. ¿Qué indica el número 6337?

- El puerto que está escuchando tcpdump

- El ID de firma de Snort que tcpdump verá y capturará

- La cantidad de transacciones capturadas en ese momento

- El ID de proceso del comando tcpdump

43. ¿Por qué los actores de amenazas preferirían usar un ataque de día cero en la fase de armamentización de la cadena de eliminación cibernética?

- Para obtener un paquete de malware gratis

- Para lograr un lanzamiento más rápido del ataque contra el objetivo

- Para evitar ser detectado por el objetivo

- Para lanzar un ataque DoS hacia el objetivo

44. De acuerdo con SANS Institute, ¿qué superficie de ataque incluye el el uso de ingeniería social?

- Superficie de ataque de Internet

- Superficie de ataque a la red

- Superficie de ataque humana

- Superficie de ataque del software

45. ¿Qué tecnología podría aumentar la preocupación por la seguridad de la implementación de loT en un entorno empresarial?

- Computación en la nube

- Ancho de banda de red

- Velocidad del procesamiento de CPU

- Almacenamiento de datos

46. ¿Cómo utilizan los ciberdelincuentes un iFrame malicioso?

- El iFrame permite que el navegador cargue una página web desde otra fuente.

- El atacante vuelve a dirigir el tráfico a un servidor DNS incorrecto.

- El atacante incrusta contenido malicioso en archivos pertinentes al negocio.

- El iFrame permite el uso de múltiples subdominios DNS.

47. ¿Cuáles son las tres tecnologías que se deberían incluir en un sistema de administración de información y eventos de seguridad de un SOC? (Elija tres opciones).

- Conexión VPN

- Monitoreo de la seguridad

- Seguimiento de vulnerabilidades

- Inteligencia de amenazas

- Dispositivo de firewall

- Prevención de intrusiones

- Recopilación, correlación y análisis de eventos

- Monitoreo de seguridad

- Control de seguridad

- Administración de registros

- Evaluación de vulnerabilidad

- Rastreo de vulnerabilidad

- Inteligencia de amenazas

Los dispositivos de firewall, VPN e IPS son dispositivos de seguridad implementados en la infraestructura de red.

48. ¿Qué es un punto de acceso de prueba de la red?

- Una característica admitida en switches de Cisco que permite que el switch copie tramas y las reenvie a un dispositivo de análisis

- Un dispositivo pasivo que reenvia todo el tráfico y los errores de la capa física a un dispositivo de análisis

- Una tecnología que ofrece informes en tiempo real y análisis de largo plazo sobre eventos de seguridad

- Una tecnología de Cisco que proporciona estadísticas sobre los paquetes que pasan por un router o switch de multicapa

49. Señale los dos servicios que presta la herramienta NetFlow. (Elija dos opciones).

- Configuración de la calidad de servicio

- Análisis de registros

- Factura de red basada en el uso

- Monitoreo de redes

- Monitoreo de lista de acceso

50. Un profesional de seguridad de la red presentó una solicitud para un puesto de nivel 2 en un SOC. ¿Qué función laboral habitual se le asignaría a un nuevo empleado?

- Monitorear las alertas entrantes y verificar que se haya producido un incidente real

- Desempeñarse como el punto de contacto de un cliente

- Profundizar la investigación de incidentes de seguridad

- Buscar amenazas de seguridad potenciales e implementar herramientas de detección de amenazas

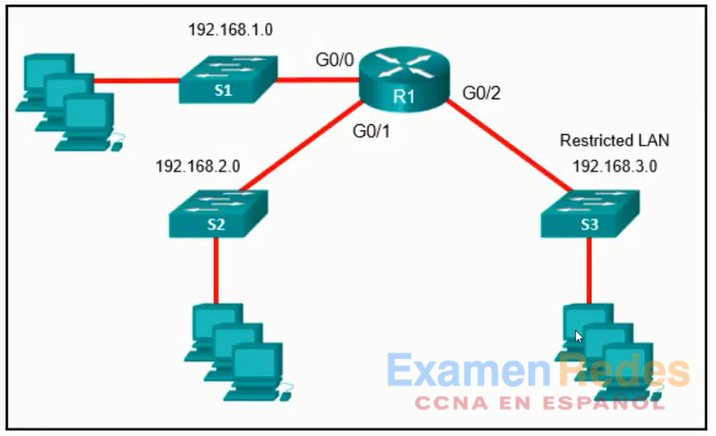

51. Consulte la ilustración. ¿Qué configuración de lista de acceso en el router R1 evitará que el tráfico de la red LAN 192.168.2.0 LAN llegue a la red LAN restringida, pero permitirá el tráfico desde cualquier otra red LAN?

- R1(config-std-nacl)# deny 192.168.3.0

R1(config-std-nacl)# permit any

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 in - R1(config-std-nacl)# permit any

R1(config-std-nacl)# deny 192.168.3.0

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK-LAN2 in - R1(config-std-nacl)# permit any

R1(config-std-nacl)# deny 192.168.2.0

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 out - R1(config-std-nacl)# deny 192.168.2.0

R1(config-std-nacl)# permit any

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 out

52. ¿Qué dos afirmaciones describen los ataques de acceso? (Elija dos opciones).

- Los ataques de desbordamiento del búfer escriben una cantidad de datos que supera la capacidad de la memoria de búfer asignada con el fin de sobrescribir datos válidos o de explotar sistemas para ejecutar código malicioso.

- Los ataques de redireccionamiento de puertos utilizan una tarjeta de adaptador de red en modo promiscuo para capturar todos los paquetes de red que se envían a través de una LAN.

- Para detectar servicios de escucha, los ataques de escaneo de puertos exploran un rango de números de puerto TCP o UDP en un host.

- Los ataques de contraseña se pueden implementar mediante métodos de ataque de fuerza bruta, caballos de Troya o analizadores de protocolos de paquetes.

- Los ataques de confianza suelen implicar el uso de una computadora portátil como punto de acceso dudoso para que capture y copie todo el tráfico de red en una ubicación pública, com punto de acceso inalámbrico.

53. ¿Qué dispositivo en un enfoque de defensa en profundidad con varias capas niega las conexiones iniciadas de redes no confiables a redes internas, pero permite a los usuarios internos de una organización conectarse a redes no confiables?

- Router interno

- IPS

- Firewall

- Switch de capa de acceso

54. ¿Cómo se utiliza una dirección IP de origen en una ACL estándar?

- Es el criterio que se utiliza para filtrar el tráfico.

- Es la dirección que utilizará un router para determinar cuál es la mejor ruta para reenviar paquetes.

- Es la dirección desconocida, por lo que la ACL debe colocarse en la interfaz más cercana a la dirección de origen.

- Se utiliza para determinar el gateway predeterminado del router que tiene la ACL aplicada.

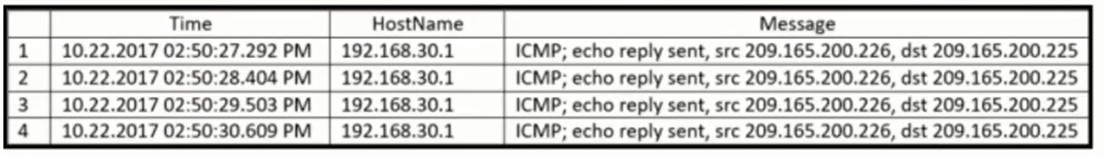

55. Consulte la ilustración. Un administrador de red le muestra a un ingeniero de red júnior una salida en el servidor. ¿Qué servicio tendría que ser habilitado en el servidor para recibir dicha salida?

- AAA

- depurar

- SNMP

- ICMP

56. ¿Cuál es la responsabilidad del departamento de Recursos Humanos al ocuparse de un incidente de seguridad?

- Coordinar la respuesta antes los incidentes con otras partes interesadas y minimizar el daño causado por el incidente.

- Tomar medidas para minimizar la efectividad del ataque y preservar la evidencia.

- Adoptar medidas disciplinarias si un incidente es causado por un empleado.

- Revisar las políticas, los planes y los procedimientos relacionados con incidentes para infracciones a pautas locales o federales.

57. ¿Cuál es el resultado de la utilización de dispositivos de seguridad que incluyen servicios de descifrado e inspección de HTTPS?

- Los dispositivos requieren monitoreo y puesta a punto continuos.

- Los dispositivos deben tener nombres de usuario y contraseñas preconfigurados para todos los usuarios.

- Los dispositivos introducen demoras de procesamiento y cuestiones de privacidad.

- Los contratos de servicio mensuales con sitios de filtrado web de buena reputación pueden ser costosos.

58. En una clase de networking, el instructor les indica a los alumnos que hagan un ping a las demás PC del aula desde el símbolo del sistema. ¿Por qué fallan todos los pings de la clase?

- El Firewall de Windows bloquea el ping.

- Las PC del aula tienen un virus.

- Las PC se encuentran en redes distintas.

- El puerto 25 está bloqueado y evita que se transmita la solicitud de eco.

59. ¿Cuáles son dos técnicas de evasión que utilizan los hackers? (Elija dos opciones).

- Pivoting

- Reconocimiento

- Caballo de Troya

- Suplantación de identidad

- Rootkit

60. ¿Qué técnica es necesaria para garantizar una transferencia de datos privada mediante una VPN?

- Escalabilidad

- Cifrado

- Autorización

- Virtualización

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes