Última actualización: febrero 18, 2025

IT Essentials (versión 7.00): examen final de IT Essentials 7.01, capítulos 1 a 14

1. ¿Qué área describe la recolección y el análisis de los datos de sistemas de computación, redes y dispositivos de almacenamiento como parte de la investigación de supuestas actividades ilegales?

- Informática forense

- Derecho informático

- Recuperación de desastres

- Criptografía

2. ¿Qué dos tipos de problemas deben ser escalados de un técnico de nivel uno a un técnico de nivel dos? (Elija dos opciones).

- Problemas que requieren reiniciar el equipo

- Problemas que exceden el conocimiento del técnico de nivel uno

- Problemas que no se ajustan a la categoría «down call» (llamada por caída del servicio)

- Problemas que pueden resolverse en poco tiempo

- Problemas que son complicados y que tardan mucho tiempo en resolverse

3. Un técnico de TI in situ necesita trabajar en los sistemas instalados en una clínica pequeña que se encuentra en el estado de Nueva York. Cuando llega el técnico, el gerente de la oficina pregunta si el técnico conoce las regulaciones de la Ley de Transferibilidad y Responsabilidad del Seguro Médico (HIPAA). ¿Qué dos situaciones constituyen violaciones a la protección de la información sobre la salud (PHI) y podrían estar sujetas a sanciones importantes en virtud de la HIPAA? (Escoja dos opciones).

- observar cuando el gerente de la oficina demuestra un problema usando una copia de la base de datos de la clínica que contiene datos de prueba

- llamar al servicio de asistencia técnica del software y describir un problema que se produce al imprimir los registros de pacientes

- hacer una copia de respaldo de los datos de los pacientes de la clínica para recrear los problemas en un servidor de la oficina de soporte de TI

- enviar a un técnico de segundo nivel capturas de pantalla de varios registros de los pacientes que contienen mensajes de error

- enviar al técnico de soporte de software el texto de los mensajes de error que aparecen al visualizar los registros de los pacientes

4. Una compañía de seguridad de terceros realiza una auditoría de seguridad de una compañía y recomienda que la empresa utilice el protocolo de escritorio remoto. ¿Cuáles de las siguientes son dos características del protocolo de escritorio remoto (RDP) de Microsoft? (Elija dos opciones).

- RDP requiere un cliente de Windows.

- RDP utiliza una sesión cifrada.

- RDP es un protocolo de terminal virtual de red de línea de comandos.

- RDP se conecta al puerto TCP 3389.

- RDP se conecta al puerto TCP 22.

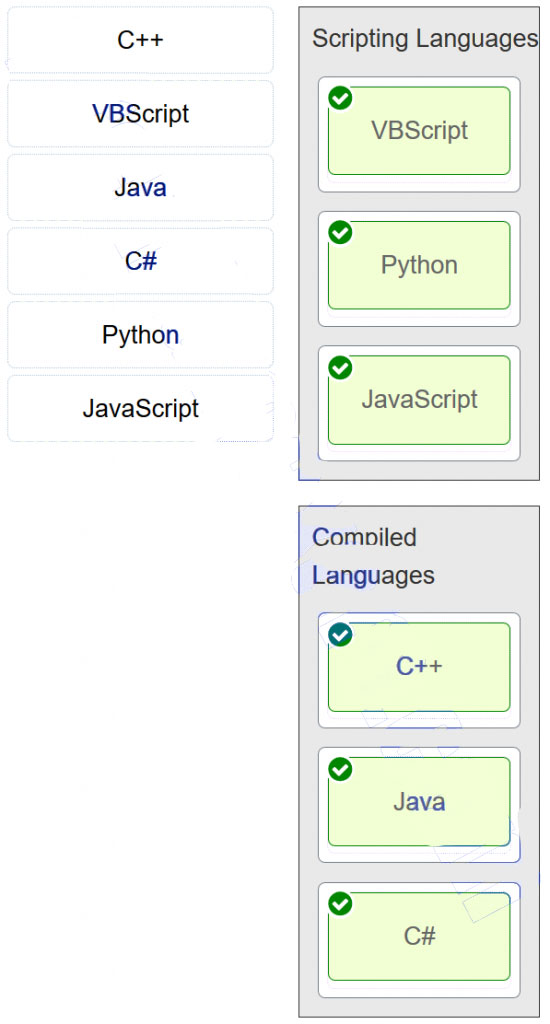

5. Un técnico informático utiliza herramientas de Windows para recopilar información como componentes del sistema, sistema operativo, usuarios y unidades de disco en varios sistemas dentro de la empresa. Otro técnico sugiere que las tareas llevarían menos tiempo si se automatizaran. ¿Cuáles son las dos capacidades integradas en Windows para escribir secuencias de comandos que permiten que un técnico ejecute un archivo de texto simple, creado en el Bloc de notas, con los comandos y las variables necesarios? (Escoja dos opciones).

- Intérprete de secuencias de comandos de PowerShell ISE

- Intérprete de secuencias de comandos por lotes de líneas de comandos

- Compilador integrado de C++ y C#

- Lenguaje de secuencias de comandos del lado del cliente JavaScript

- Intérprete de secuencias de comandos del shell de Linux Bash

6. Un usuario está inicializando una computadora de escritorio que tiene instalado Windows 10, que también usa una partición extendida. El proceso de arranque está actualmente en el paso a continuación: se ejecuta el código en el sector de arranque y se concede el control del proceso de arranque al administrador de arranque de Windows. ¿Cuál es el siguiente paso que ocurrirá en el proceso de arranque?

- El BIOS arranca la computadora utilizando la primera unidad que contenga un sector de arranque válido.

- Se ejecuta el código en el sector de arranque y se le concede el control del proceso de arranque al administrador de arranque de Windows.

- WinLoad utiliza la ruta especificada en BOOTMGR para buscar la partición de arranque.

- WinLoad carga dos archivos que constituyen el núcleo de Windows: NTOSKRNL.EXE y HAL.DLL.

7. Un técnico está trabajando en un equipo portátil y no se carga una aplicación. ¿Cuál sería una posible solución para este problema?

- Reemplazar el digitalizador.

- Verificar la frecuencia de actualización de la pantalla.

- Realizar un restablecimiento.

- Actualizar todas las aplicaciones de seguridad.

Otro caso

- Comprobar el ventilador en la GPU

- Asegurarse de que Bluetooth no esté activado.

- Realizar un restablecimiento.

- Garantizar que la conexion Wi-Fi este desactivada

8. Un técnico informático está instalando un RAID. Si el RAID utiliza el replicado y la fragmentación, ¿qué nivel de RAID utiliza el técnico?

- 6

- 5

- 10

- 8

9. ¿Por qué un estudiante de una universidad necesitaría utilizar el comando taskkill ?

- Para analizar y verificar la integridad de todos los archivos protegidos del sistema y reemplazar las versiones incorrectas con versiones correctas

- Para mostrar una lista de los procesos actuales que se ejecutan en un equipo local o remoto

- Para finalizar uno o más procesos en una PC en función de la ID de proceso o el nombre de la imagen

- Para reparar, preparar y corregir imágenes de Windows y la imagen de recuperación dentro de la instalación del sistema operativo

10. Un supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para evitar la infiltración. ¿Qué técnica de seguridad debe recomendar el técnico?

- Emplear barridos de ping.

- Utilizar una trampa.

- Comprar un IPS.

- Adquirir un ASA.

11. ¿Qué término describe un sistema de archivos que admite un tamaño de partición de hasta 2 TB?

- Disco dinámico

- Formateo

- Disco básico

- FAT32

12. ¿En qué situación una descarga electrostática podría dañar la PC?

- Cuando se instala la RAM

- Cuando se instala una pantalla adicional en un cubículo de trabajo

- Mientras se intercambia un adaptador de CA del equipo portátil por uno que no es del fabricante del equipo original

- Cuando se reemplaza las partes de la impresora láser de alto voltaje

_Otro caso

- al reemplazar un disco duro mecánico con un SSD M.2

- al instalar una pantalla adicional en un cubículo de trabajo

- cuando se usa un tapete con conexión a tierra y se trabaja en una computadora en un banco de trabajo sin conexión a tierra

- al instalar una fuente de alimentación de doble voltaje

13. Los usuarios de una empresa se han quejado del rendimiento de la red. Después de una investigación, el personal de TI determinó que el atacante utilizaba una tabla de palabras que podían utilizarse potencialmente como contraseñas. ¿Cuál es el tipo de ataque a la red?

- Día cero

- Diccionario

- Tabla de arcoíris

- Saturación de SYN

14. ¿Qué estado de energía de la ACPI hace referencia a una situación en la cual la CPU está apagada y la RAM está configurada en una frecuencia de actualización lenta, a menudo llamada modo de suspensión?

- S4

- S5

- S2

- S3

15. Un técnico de TI en el sitio terminó de eliminar el malware de la computadora de un cliente e instaló un nuevo software de protección antivirus. Una hora después de que el técnico se fue del sitio, el cliente llamó al servicio de soporte para informar que una aplicación web crítica dejó de funcionar correctamente. ¿Qué paso del proceso de solución de problemas el técnico de TI no realizó correctamente?

- Verificar la funcionalidad total del sistema.

- Identificar el problema.

- Documentar los hallazgos y las acciones.

- Establecer un plan de acción.

- Poner a prueba la teoría de causas probables.

16. ¿Qué característica de computación en la nube permite que varios abonados compartan el mismo almacenamiento, los recursos de procesamiento y el ancho de banda de la red?

- Emulación del lado del cliente

- Acceso amplio a la red

- Agrupamiento de recursos

- Aprovisionamiento a pedido

17. Un empleado acaba de comprar un reloj inteligente. Siguiendo las instrucciones del fabricante del reloj, el empleado descarga la aplicación del reloj y la instala en un teléfono Android. El reloj inteligente muestra que está en modo visible, pero la aplicación no puede conectarse con él. ¿Cuál es una posible causa de este problema?

- La conexión WiFi del reloj inteligente nuevo es defectuosa.

- No se activó la conectividad 5G en el teléfono Android.

- Bluetooth está deshabilitado en el teléfono Android.

- No están habilitadas las comunicaciones de NFC en el reloj inteligente.

18. ¿Cuáles son los dos enunciados que describen las características de las direcciones de red? (Escoja dos opciones).

- La dirección MAC de un dispositivo cambiará cuando ese dispositivo pase de una red Ethernet a otra.

- DHCP se utiliza para asignar dinámicamente direcciones MAC e IP a los dispositivos conectados a la red.

- También se hace referencia a una dirección MAC como dirección física porque está integrada de manera permanente en la NIC.

- Una dirección IP asignada estáticamente será válida en cualquier red a la que se conecte el dispositivo.

- Se necesita una dirección IPv4 o IPv6 pública válida para que los dispositivos se comuniquen a través de Internet.

19. ¿Cuáles de las siguientes son dos características de los procesadores multinúcleo? (Escoja dos opciones).

- La caché L2 y L3 se comparte en todos los tipos de procesadores multinúcleo para mejorar el rendimiento.

- Cada núcleo de un procesador multinúcleo tiene su propia conexión independiente con la RAM reservada.

- Los procesadores multinúcleo pueden ejecutar instrucciones más rápidamente que los procesadores de un solo núcleo.

- Las aplicaciones como los juegos y la edición de video se benefician al tener disponibles procesadores multinúcleo.

- Los procesadores de un solo núcleo utilizan menos energía y generan menos calor que un procesador multinúcleo.

20. ¿Cuáles son los tres componentes de la computadora que requieren cableado separado para la energía? (Escoja tres opciones).

- Teclados PS2 o USB

- Adaptadores de red inalámbricos

- Tarjetas gráficas de video

- Unidades de memoria flash USB

- Ventiladores de gabinetes y CPU

- Discos duros SATA internos

21. Un técnico debe reemplazar una fuente de alimentación. ¿Cuáles son los dos factores que debe considerar el técnico al seleccionar la nueva fuente? (Escoja dos opciones).

- Tamaño físico

- Compatibilidad con UPS

- Compatibildiad con eSATA

- Voltaje de salida inferior a 3 V

- Vataje

22. ¿Cuáles son los dos métodos para deshabilitar los datos celulares en un área donde son limitados o costosos? (Escoja dos opciones).

- habilitar bluetooth para las conexiones de datos

- activar una zona de cobertura personal

- usar una conexión VPN segura

- usar la configuración para desactivar los datos móviles

- colocar el dispositivo en modo avión

23. ¿Qué función tienen incorporada algunas CPU de Intel, que permite que una sola CPU funcione como si estuvieran instaladas dos CPU?

- Hyper-Threading

- HyperTransport

- velocidad de reloj habilitada

- FSB de 64 bits

24. ¿Qué factor puede limitar la cantidad de datos que la CPU puede recibir y procesar al mismo tiempo?

- La cantidad de memoria RAM instalada

- El ancho del bus lateral frontal (FSB)

- Indica si está habilitada la virtualización de CPU

- El tamaño de la memoria caché de la CPU

25. ¿Cuáles son los tres tipos de puertos externos que se pueden utilizar para conectar un dispositivo de almacenamiento externo a una computadora? (Elija tres opciones).

- DVI

- USB

- HDMI

- SATA

- Thunderbolt

- eSATA

26. ¿Por qué la memoria sin búfer es una mejor opción que la memoria con búfer para los equipos de juegos o de uso general?

- El equipo puede leer los datos directamente de los bancos de memoria sin búfer, lo que la convierte en una memoria más rápida que la memoria con búfer.

- La memoria con búfer no puede admitir las grandes cantidades de RAM que son necesarias en las computadoras que se utilizan para juegos.

- El chip de control integrado en el módulo de RAM sin búfer ayuda al controlador de memoria a administrar grandes cantidades de RAM.

- Los circuitos de control adicionales que se encuentran en el módulo RAM sin búfer aceleran las lecturas de memoria.

27. Una universidad utiliza los servicios de correo electrónico y Microsoft 365 Office para los profesores, el personal no docente y los estudiantes. El almacenamiento de datos, las aplicaciones personalizadas y los servicios de Microsoft Active Directory son prestados por servidores virtuales arrendados a un centro de datos local. Está implementado el inicio de sesión único en ambos entornos para realizar la autenticación y la autorización. El control de acceso se administra localmente. ¿Qué tipo de implementación de servicio en la nube usa la universidad?

- Nube comunitaria

- Nube híbrida

- Nube pública

- Nube privada

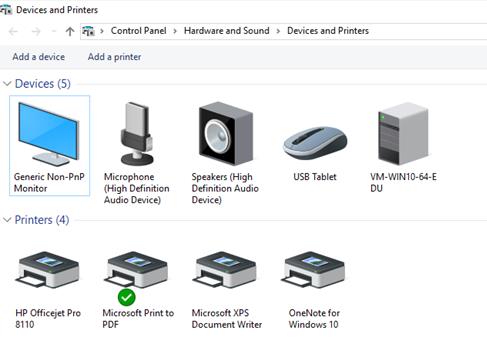

28. Consulte la ilustración. Un usuario llama al servicio de soporte técnico porque tiene problemas con una impresora. El usuario explica que al seleccionar la opción de impresión de la barra del menú, aparece un cuadro de diálogo para que introduzca un nombre de archivo. Después de introducir el nombre de archivo, no se imprime nada en la impresora HP conectada. ¿Cuál es la causa del problema que tiene el usuario?

- La impresora HP está fuera de línea o desconectada.

- La impresora predeterminada es una impresora virtual.

- Se instaló un controlador de impresión incorrecto.

- No se puede acceder a la impresora HP a través de la red.

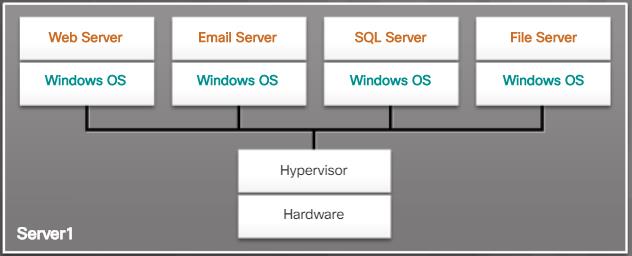

29. Consulte la ilustración. ¿Cuáles son los dos productos de software de hipervisor adecuados para el entorno de virtualización que se muestra en la imagen? (Elija dos opciones).

- Virtual PC

- VMware vSphere

- Servidor de VM Oracle

- VMware Workstation

- Oracle VirtualBox

30. ¿Qué miembro de la familia DDR SDRAM tiene la velocidad de reloj más rápida y consume la menor cantidad de energía?

- DDR3 SDRAM

- SDRAM GDDR5

- SDRAM DDR4

- DDR2 SDRAM

31. ¿Qué tipo de unidad de disco puede proporcionar un arranque muy rápido y también ofrecer almacenamiento de alta capacidad?

- SSD

- HDD

- DVD

- SSHD

32. ¿Qué tipo de unidad óptica admite la mayor cantidad de almacenamiento y puede leer y escribir en medios como CD, DVD y Blu-Ray?

- DVD-RW

- CD-RW

- BD-ROM

- DVD-ROM

- BD-RE

33. La mesa de ayuda recibe una llamada de un cliente para informar un problema con la computadora, que se produce después de intentar instalar Windows 10 con un disco que le proporcionó el departamento de TI. Cuando el cliente reinicia la computadora, en lugar de cargar Windows, la computadora muestra nuevamente la pantalla del programa de instalación de Windows. ¿Qué causa probable debe considerar el técnico de TI como el principal motivo del error?

- La instalación de Windows 10 no finalizó correctamente.

- El cliente olvidó quitar el disco de la unidad óptica.

- No está configurado correctamente el orden de arranque en el BIOS.

- El disco duro de la computadora está comenzando a fallar.

34. Un técnico sigue el manual de instrucciones que vino con un altavoz bluetooth nuevo para ponerlo en modo visible. En este modo, ¿qué tipo de información enviará el altavoz a la computadora portátil para iniciar el proceso de emparejamiento?

- nombre y número de teléfono del usuario

- nombre del dispositivo y capacidades de bluetooth

- identificador del dispositivo y PIN de bluetooth

- configuración de protocolo y de frecuencia de radio

35. Se solicita a un técnico in situ que revise una computadora portátil utilizada por un ejecutivo que ocasionalmente trabaja desde su casa. El técnico observa que la imagen en la pantalla de la computadora portátil parpadea y no tiene mucha intensidad, aunque la misma imagen que se muestra en otro monitor conectado a la estación de acoplamiento de la computadora portátil es normal. ¿Cuáles son dos de los problemas que podrían ocasionar los síntomas que observó el técnico? (Escoja dos opciones).

- El inversor puede estar fallando.

- Una falla de la GPU.

- La computadora portátil se está recalentando.

- Debe ajustarse la retroiluminación o está fallando.

- Se dañó el interruptor de apagado de LCD.

36. ¿Cuál es la consecuencia si una computadora no tiene suficiente memoria RAM instalada?

- Se puede utilizar la memoria flash USB en lugar de la RAM para mejorar el rendimiento.

- Los datos pueden intercambiarse entre la RAM y el disco duro más lento con mayor frecuencia.

- Los programas y archivos se pueden almacenar temporalmente en los chips de ROM en la placa madre.

- Los datos y el código de programa pueden intercambiarse entre la RAM y las EEPROM, que son más rápidas.

37. Un técnico de red sospecha que puede haber un cortocircuito o un error de terminación en el cableado que conecta un switch Ethernet a la red. ¿Cuál de las siguientes herramientas sería la mejor opción para que el técnico identifique el problema?

- adaptador de loopback

- Generador de tonos y sonda

- Comprobador de cables

- Multímetro

38. Los usuarios del departamento de ventas desean ser capaces de imprimir desde computadoras portátiles y tablets. ¿Cuáles son las dos tecnologías inalámbricas que debe ver el técnico de TI al investigar sobre impresoras nuevas para el departamento de ventas? (Escoja dos opciones).

- NFC

- Bluetooth

- ZigBee

- 802.11 estándar

- Móvil

39. Un técnico está actualizando muchas PC utilizadas dentro de la compañía. ¿Cómo debe desechar el técnico una placa madre antigua?

- Enterrarla

- Reciclarla de acuerdo con las regulaciones locales

- Llevarla al basural

- Quemarlo

40. Un servidor recibe un paquete del cliente. El paquete tiene el número de puerto de destino 22. ¿Qué aplicación de servicio solicita el cliente?

- SSH

- AFP

- SMB/CIFS

- HTTPS

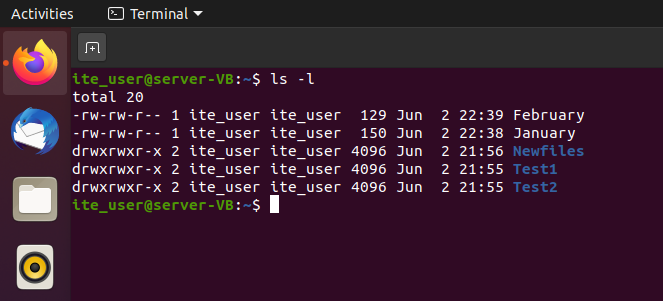

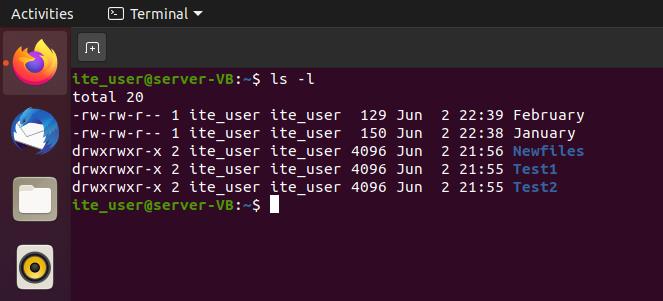

41. Consulte la ilustración. ¿Qué se puede determinar del resultado de este comando?

- El propietario, el grupo y otras personas tienen permisos de lectura para el archivo “January”.

- Este directorio contiene tres archivos de datos y dos directorios.

- Todos los usuarios tienen permisos de lectura, escritura y ejecución en los archivos que se encuentran dentro de los directorios.

- Los archivos de datos de este directorio no contienen datos.

42. Un técnico de TI está intentando copiar un archivo grande en una unidad de memoria flash USB que contiene otros datos, pero la copia falla. El técnico verifica las propiedades de la unidad de memoria flash y descubre que se formateó con FAT32. ¿Qué método puede utilizar el técnico para cambiar fácilmente el sistema de archivos a NTFS sin perder los archivos de datos almacenados actualmente en el disco?

- Realizar una copia de respaldo de los datos de la unidad de memoria flash, volver a formatear la unidad como NTFS y restaurar los datos.

- Crear una nueva partición en la unidad de memoria flash y formatearla como NTFS.

- Usar la utilidad Administración de disco de Windows 10 para cambiar el formato.

- Abrir la ventana del petición de ingreso de comandos (como administrador) y utilizar el comando convert .

43. Un cliente acerca una computadora que solicita una contraseña tan pronto como se enciende, incluso antes de que el sistema operativo arranque. ¿Qué tipo de contraseña está habilitada?

- Sincrónica

- Multifactor

- BIOS

- Red

- Inicio de sesión

44. Un usuario desea extender una partición primaria formateada con el sistema de archivos NTFS con el espacio sin asignar en el disco duro. ¿Qué debe hacer el usuario después de extender la partición primaria para que pueda utilizarse?

- Convertir el tipo de disco en dinámico.

- Realizar una partición del nuevo espacio como un disco básico.

- Formatear el disco con el sistema de archivos FAT64.

- Asegurarse de que el tipo de disco sea básico.

45. ¿Cómo puede particionarse un disco duro que utiliza un registro principal de arranque (MBR) para admitir unidades lógicas adicionales?

- Creando varias particiones lógicas dentro de la partición activa.

- Convirtiendo una partición primaria en una partición extendida para que contenga las unidades lógicas.

- Ampliando el tamaño de la partición activa en el espacio no asignado disponible en la unidad.

- Creando un volumen dinámico grande que abarque más de un disco.

46. ¿Qué herramienta incorporada está disponible en una máquina Mac OS X para realizar copias de respaldo del disco?

- Time Machine

- Déjà Dup

- Finder

- Utilidad de disco

47. Un administrador informa que se están produciendo cosas inusuales en una computadora con Windows. El técnico determina que el malware es el culpable. ¿Qué puede hacer el técnico para eliminar los malware complicados?

- Entrenar al usuario en la identificación de fuentes confiables y no confiables

- Ingresar al modo seguro y restaurar el sistema

- Asegurarse de que la computadora esté conectada a la red cableada para que puedan instalarse las actualizaciones de antimalware

- Instalar la protección contra adware

48. ¿Por qué un formato completo es más beneficioso que un formato rápido para preparar la instalación de un sistema operativo limpio?

- Un formato completo utiliza un sistema de archivos más rápido, FAT32, mientras que un formato rápido utiliza un sistema de archivos más lento, NTFS.

- Un formato completo desechará los archivos del disco mientras analiza la unidad de disco para detectar errores.

- Un formato completo desechará cada partición del disco duro.

- Un formato completo es el único método para instalar Windows 8.1 en una computadora que ya tiene un sistema operativo instalado.

49. Un técnico trabaja en la resolución de problemas en una computadora portátil con Windows 10, infectada con un virus que dañó el registro de arranque maestro. El técnico reinicia la computadora portátil mediante los medios de instalación e intenta repararla desde la interfaz de línea de comandos. ¿Qué comando puede utilizar el técnico para reparar el registro de arranque maestro dañado?

- chkdsk

- sfc /scannow

- msconfig

- bootrec /fixmbr

50. Un usuario final desea poder recuperar una versión anterior de un documento que creó ese día. Si damos por sentado que está habilitada la copia de respaldo de Windows, ¿qué función de Windows 10 puede proporcionar acceso a un usuario para recuperar versiones específicas de un archivo?

- Recuperación de Windows

- Restaurar sistema

- Restablecer este equipo

- Historial de archivos

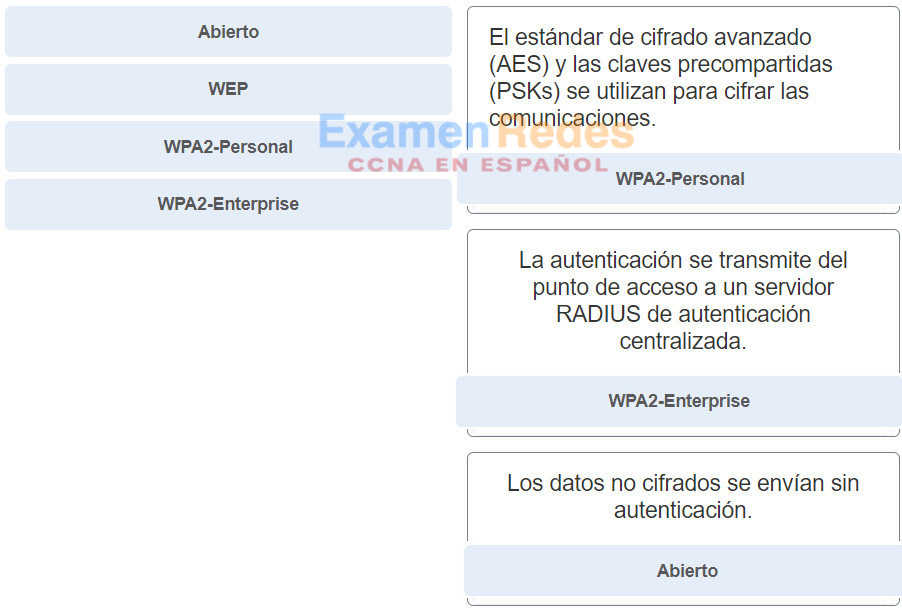

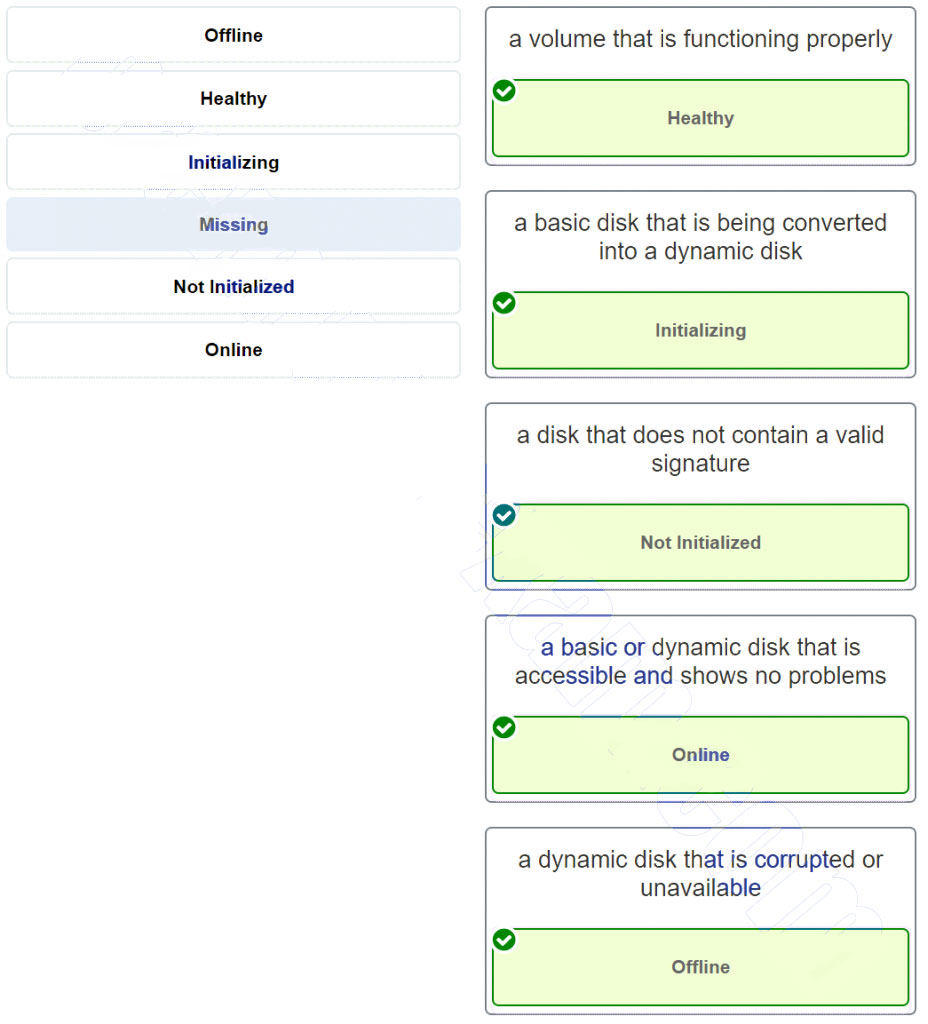

51. Una la configuración de seguridad inalámbrica con la descripción. (No se utilizan todas las opciones).

52. El CIO desean proporcionar seguridad a los datos en las PC portátiles de la empresa mediante la implementación de la encriptación de archivos. El técnico determina que el mejor método es cifrar cada unidad de disco duro con Windows BitLocker. ¿Cuáles son los dos elementos necesarios para implementar esta solución? (Elija dos opciones).

- copia de respaldo

- TPM

- EFS

- administración de contraseñas

- dispositivo USB

- al menos dos volúmenes

53. ¿Cuál de los siguientes enunciados describe con precisión la tecnología de encriptación asimétrica?

- Es un proceso de encriptación que utiliza una clave pública y una privada par encriptar y descifrar datos.

- Es un protocolo de encriptación que se utiliza para encriptar datos a medida que se envían a través de la VPN.

- La encriptación asimétrica es un proceso de encriptación que compara el tráfico en ambos extremos para garantizar que no se alteró el tráfico.

- Es un proceso de encriptación que utiliza claves idénticas en ambos extremos para establecer la VPN.

54. Un usuario informa que los archivos de usuario no pueden sincronizarse con el servidor de archivos de red mientras el usuario está de viaje, ausente de la oficina. El usuario tenía acceso a internet, pero no al servidor de la red de la empresa. ¿Cómo se puede abordar esto?

- Desactivar la función de activación de archivos sin conexión en el centro de sincronización

- Configurar un perfil de sincronización con la ubicación del archivo en red

- Asegurarse de que el usuario solo utilice un único dispositivo y no varios para acceder a los archivos en red

- Configurar un perfil de sincronización entre el servidor de red, Microsoft OneDrive y el usuario.

55. Un usuario desea que se ejecute automáticamente VirtualBox cuando se inicia Windows 10. ¿Qué acción permitirá que VirtualBox se cargue y se ejecute al iniciar el sistema?

- Utilice la ficha Inicio del Administrador de tareas para agregar VirtualBox a la lista de programas.

- Utilice msconfig para cambiar la opción de inicio de manual a automática.

- Hacer clic con el botón secundario del mouse en el menú Inicio y elegir la opción de inicio.

- Copie el acceso directo de VirtualBox desde su ubicación a la carpeta de inicio.

56. Consulte la ilustración. ¿Qué se puede determinar sobre el contenido del directorio de inicio de ite_user?

- La representación octal de los permisos para el archivo “January” es 755.

- Todos los usuarios tienen permisos de lectura, escritura y ejecución en los archivos que se encuentran dentro de los directorios.

- Este directorio de usuario contiene dos archivos de datos y tres directorios.

- Los archivos de datos de este directorio de usuario no contienen datos.

57. ¿Cuáles son las tres configuraciones de router inalámbrico que deben deshabilitarse como una mejor práctica de seguridad? (Escoja tres opciones).

- Filtrado de direcciones MAC

- Difusión SSID

- Configuración automática de WPS

- Controles parentales

- Compatibilidad con UPnP

- Autenticación de 802.11i

58. Un técnico desea realizar una instalación de red personalizada desatendida de Windows 10 en una PC. Los requisitos incluyen la instalación de aplicaciones y controladores de dispositivos específicos mediante el uso de un archivo de respuesta. ¿Qué usaría el técnico para crear el archivo de respuesta?

- Clonación de discos

- Restauración del sistema

- Windows SIM

- Partición de recuperación

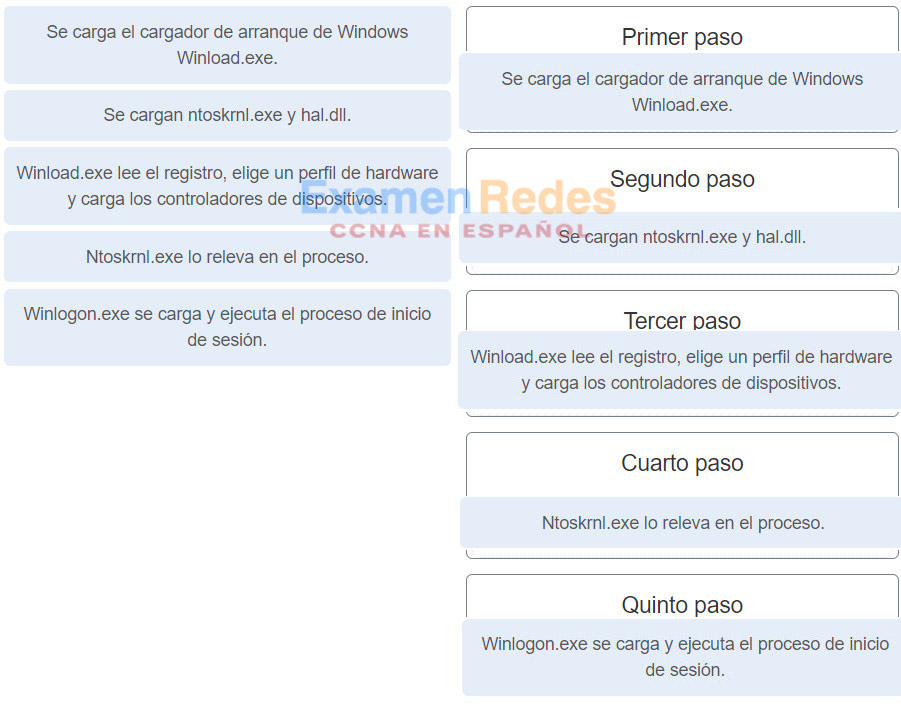

59. Una la secuencia de arranque de Windows 10 después de que se cargue el administrador de arranque (bootmgr.exe).

60. Un nuevo cliente pregunta si todas las computadoras más antiguas de la empresa, que aún ejecutan Windows XP, se pueden actualizar de inmediato con Windows 10. ¿Cuáles son las dos cuestiones importantes que el técnico de TI debe analizar con el cliente para determinar si se puede realizar la actualización del sistema operativo? (Escoja dos opciones).

- compatibilidad del sistema operativo con las impresoras y los escáneres nuevos que pueda adquirir

- requisitos mínimos de Windows 10 en cuanto a memoria y procesador

- compatibilidad con los estándares inalámbricos 802.11 del nuevo sistema operativo

- el plazo hasta el final del soporte para Windows 10

- compatibilidad de las aplicaciones existentes y el software personalizado con el nuevo sistema operativo

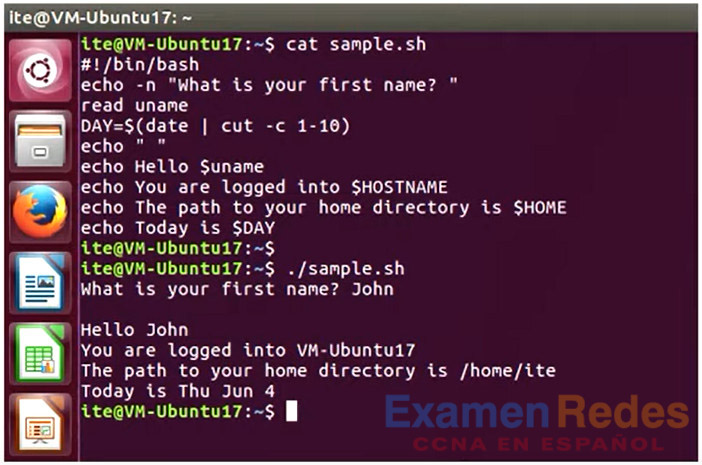

61. Consulte la ilustración. Examine el resultado y el código fuente de la secuencia de comandos del shell de Linux sample.sh. ¿Cuáles son las dos declaraciones que describen las variables que contiene la secuencia de comandos sample.sh? (Escoja dos opciones).

- La variable Suname es una variable de entrada definida en la secuencia de comandos

- La variable SHOSTNAME es una variable ambiental inicializada por el sistema

- El valor de la vanable SHOME es el mismo para todos los usuarios que han iniciado sesión

- La variable Suname contiene el nombre del usuario que inició sesión.

- La vanable SDAY es una variable ambiental estándar de Linux.

- La variable SHOSTNAME está definida dentro de la secuencia de comandos.

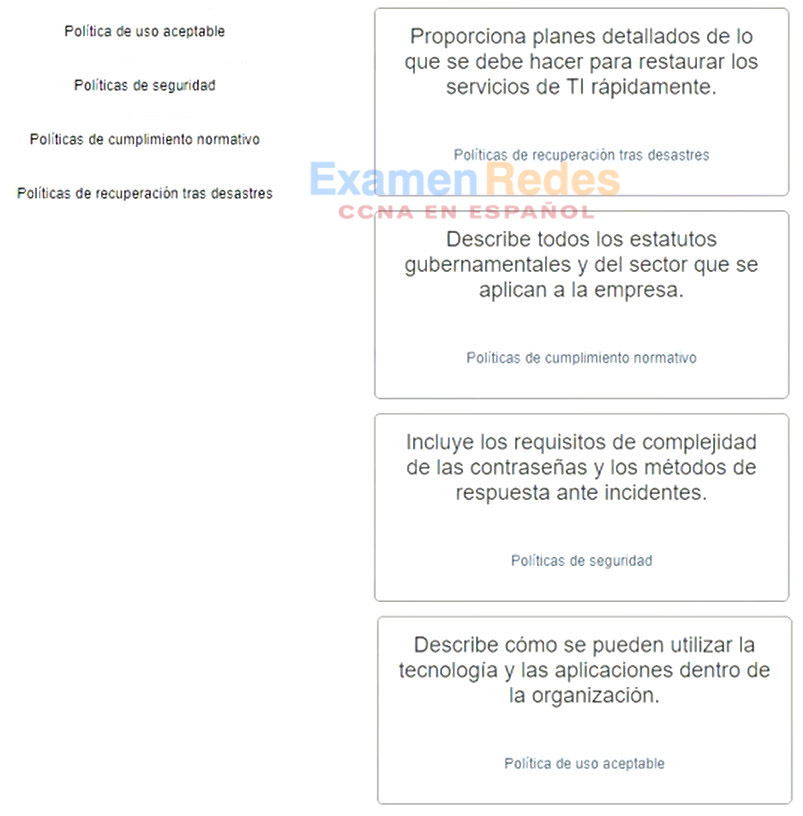

62. Una el tipo de política de TI con su descripción.

63. Un tecnico de soporte trata con un cliente enfadado. ¿Cuáles son los dos enfoques que debe adoptar el técnico en su trato con el cliente? (Elija dos opciones).

- Responderle al cliente con el mismo nivel de enfado

- Intentar reorientar la conversación hacia la resolución del problema

- Dejar que el cliente explique el problema sin interrumpirlo

- Transferir inmediatamente al cliente a un técnico de un nivel superior.

- Hacer preguntas de caracter social para que el cliente aparte su atención del problema

64. Un servidor recibe un paquete del cliente. El paquete tiene el número de puerto de destino 110. ¿Qué aplicación de servicio solicita el cliente?

- HTTP

- NetBIOS (NetBT)

- SMB/CIFS

- POP3

65. ¿Por qué el gerente de un banco necesitaría usar el comando gpupdate ?

- Para hacer que la PC se sincronice con la nueva configuración de políticas de grupo

- Para cambiar de la carpeta de trabajo actual a otra carpeta

- Para crear un nuevo directorio de Windows

- Para verificar la configuración que se sospecha que es incorrecta

66. Un técnico informático está instalando un RAID. Si el RAID utiliza la fragmentación con paridad doble, ¿qué nivel de RAID utiliza el técnico?

- 7

- 10

- 6

- 0

67. Un técnico de TI en el sitio está tratando de resolver un problema con el rendimiento de las aplicaciones en la computadora portátil de un cliente. El técnico realiza una copia de seguridad de los datos del cliente y, a continuación, reemplaza la memoria de la computadora portátil por una memoria conocida. No resuelve el problema de rendimiento. ¿Cuáles son las siguientes dos acciones que debe realizar el técnico? (Escoja dos opciones).

- Volver a instalar los memory sticks originales

- Documentar que la posible solución no funciono

- Lamar a la linea de soporte técnico del fabricante de la computadora portátil

- Continuar con la prueba de la siguiente causa probable

- Elevar el problema al técnico de soporte del siguiente nivel

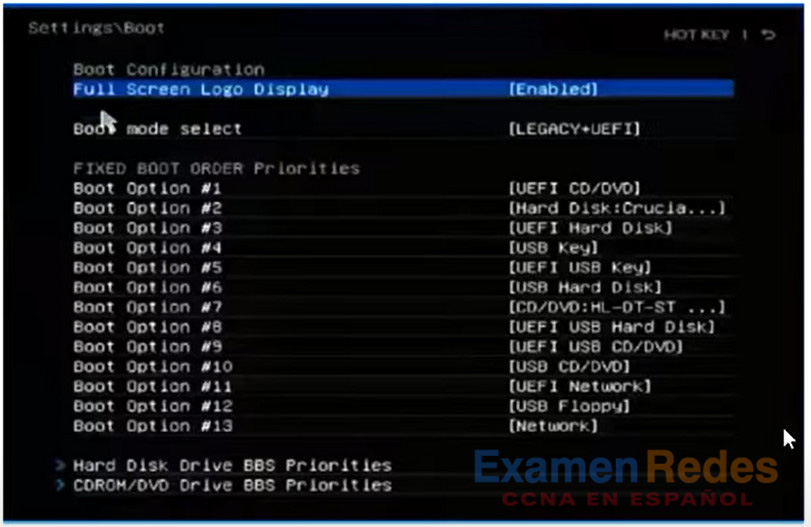

68. Consulte la ilustración. Un técnico informático crea un disco duro USB con capacidad de arranque y carga un sistema operativo Linux. Cuando el técnico reinicia la computadora, no arranca con el sistema operativo Linux. En cambio, parpadea la luz de la unidad óptica y, luego, la computadora carga Windows. ¿Qué se debe hacer paral asegurarse de que la computadora arranque automáticamente desde el disco duro USB si está conectado?

- Poner las opciones de CD/DVD y de disco duro en la última posición del orden de arranque

- Poner la opción de unidad de disco duro USB en la primera posición del orden de arranque

- Poner la unidad de CD/DVD en la última posición del orden de arranque.

- Poner la opción de la llave USB en la primera posición del orden de arranque

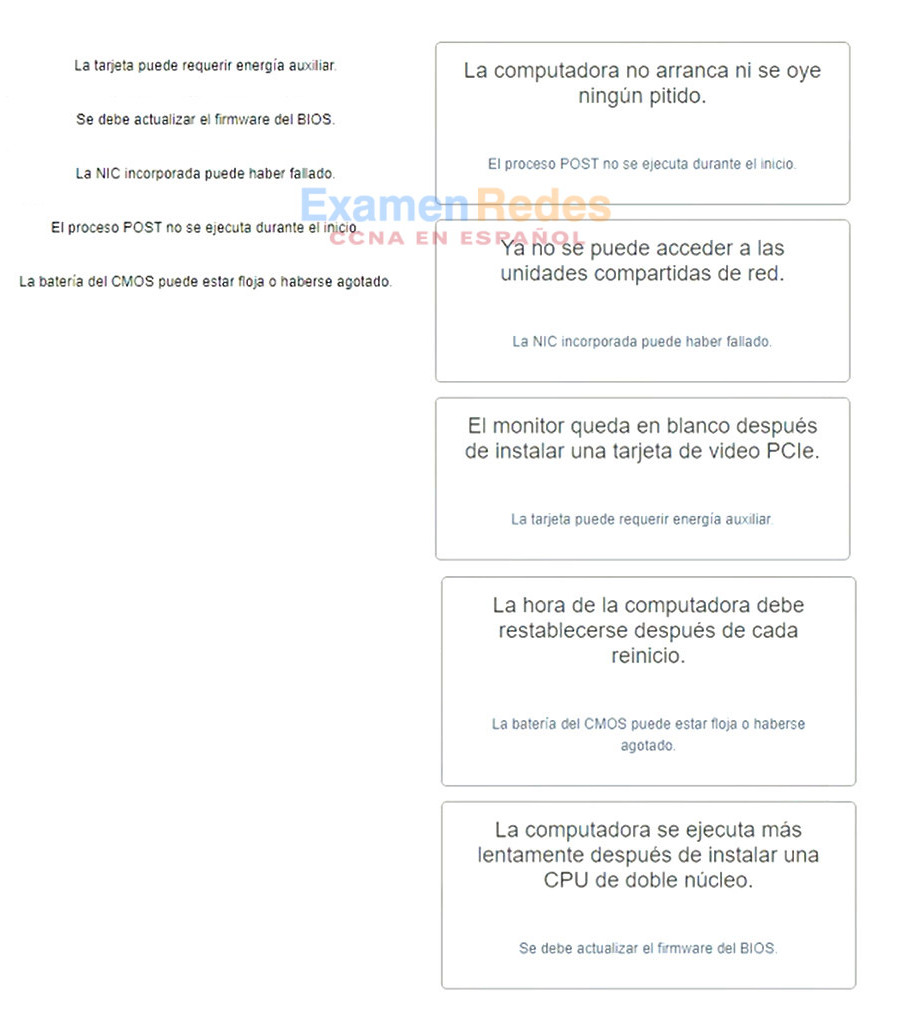

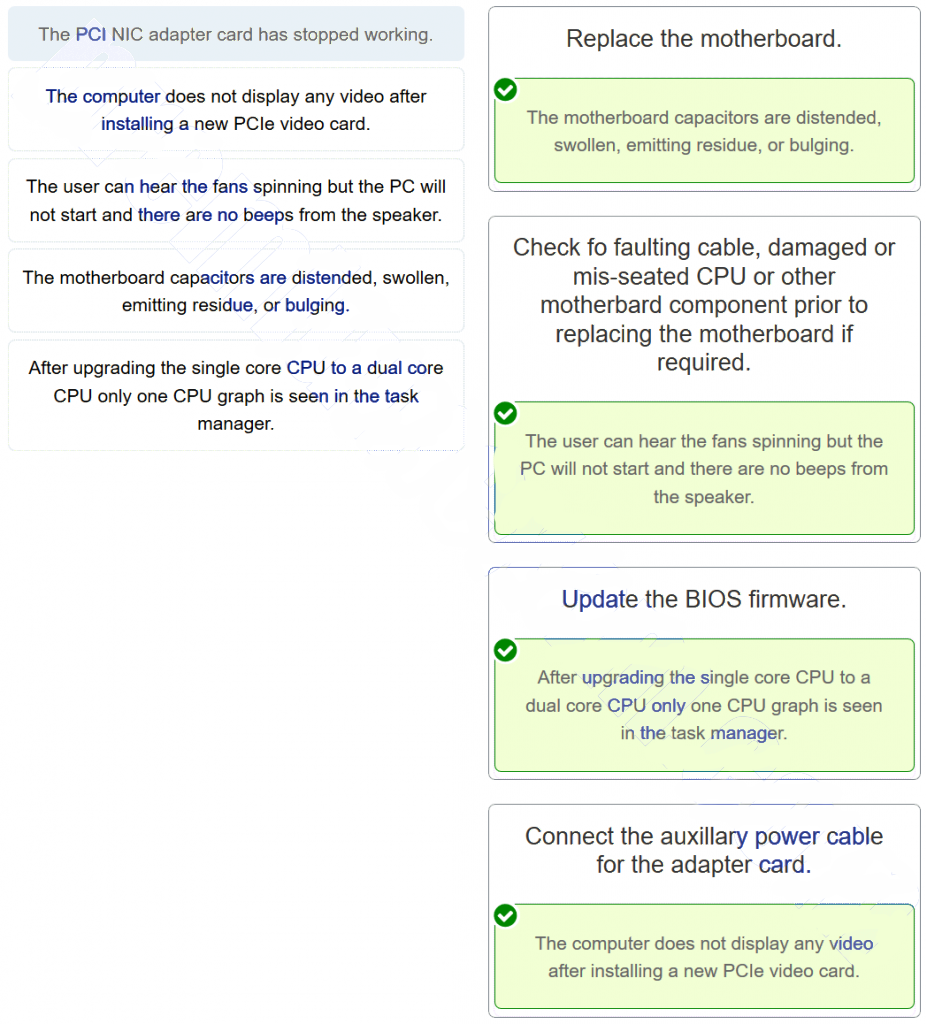

69. Relacionar el problema de la computadora o los periféricos con una causa probable del problema.

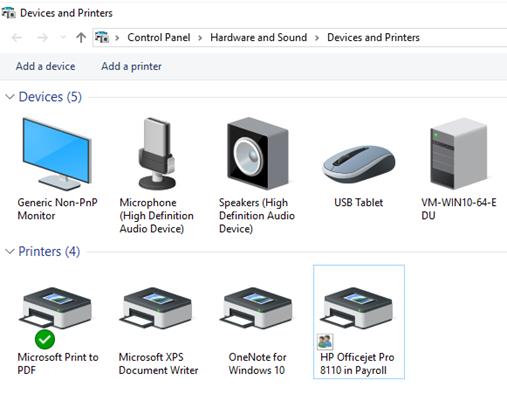

70. Consulte la ilustración. Un empleado del departamento de nóminas compartió una impresora HP Officejet Pro 8110 conectada localmente a través de la red en Windows 10. ¿Qué deben hacer los otros usuarios de Windows 10 del departamento de nóminas para imprimir en la impresora compartida?

- Descargar e instalar el controlador de HP Officejet Pro 8110 más reciente para Windows 10 desde el sitio web de HP

- Habilitar el uso compartido de archivos e impresoras en la pantalla Configuración de uso compartido avanzado del Centro de redes y recursos compartidos

- Nada. La impresora compartida aparecerá automáticamente en la lista Dispositivos e impresoras cuando alguien inicie sesión

- Utilizar la opción Agregar una impresora y seleccionar la impresora HP Officejet Pro 8110 en Nóminas en la pantalla Seleccionar una impresora

71. ¿Cuáles de las siguientes son dos características de la boquilla hotend de una impresora 3D? (Escoja dos opciones).

- Los inyectores hotend están diseñados para durar lo mismo que la vida útil de la impresora y no necesitan reemplazarse

- La temperatura de calentamiento de la boquilla hotend es la misma (190 grados Celsius) para todos los materiales

- Las boquillas hotend se consideran consumibles y deben reemplazarse durante el mantenimiento normal

- Reemplazar una boquilla hotend puede ser un proceso complejo, que consume mucho tiempo.

- La boquilla hotend se calienta a diferentes temperaturas según el tipo de filamento utilizado

72. Un dispositivo UTM, como Cisco ASA 5506-X, incluye la funcionalidad de ¿qué dos dispositivos independientes? (Escoja dos opciones).

- IPS/IDS

- Modem DSL

- Unidad de almacenamiento externo

- firewall activo

- Switch para LAN de 24 puertos

73. ¿Por qué un técnico de red cambiaria la dirección IP del router inalámbrico por una dirección IP privada diferente durante la instalación inicial?

- Para asegurarse de que los usuarios tengan que configurar manualmente el nombre de la red en sus clientes inalambricos

- Para limitar la cantidad de dispositivos y usuarios que se pueden conectar a la red inalámbrica

- Para reducir la probabilidad de que alguien pueda acceder al router mediante la configuración predeterminada

- Para fortalecer la configuración de seguridad y cifrado del inicio de sesión del modo de red

- Para habilitar el fouter a fin de que se convierta en el servidor DHCP de la red y para realizar la NAT

74. Consulte la ilustración. ¿Qué tipo de tarjeta adaptadora puede requerir el ancho de dos ranuras para admitir la refrigeración adicional, aunque solo tenga un conector PCIe x16?

- adaptador de red inalámbrico

- tarjeta de captura de video

- Controlador USB-C

- Tarjeta grafica

75. ¿Cuáles de las siguientes son dos caracteristicas de los protocolos que se utilizan dentro de la pila del protocolo TCP/IP? (Escoja dos opciones).

- UDP se utiliza cuando una aplicación se debe entregar lo mas rápidamente posible y se puede tolerar alguna pérdida de datos.

- El protocolo IP de la capa de Internet tiene mecanismos integrados para garantizar la transmisión y la recepción confiables de los datos.

- Los mecanismos de TCP retransmiten los datos cuando no se recibe un acuse de recibo del sistema de destino dentro de un periodo establecido

- Los números de los puertos de destino de TCP y UDP son generados dinàmicamente por el dispositivo emisor a fin de rastrear las respuestas a las solicitudes.

- El mismo puerto de origen de la capa de transporte se utiliza para todas las pestañas abiertas al mismo tiempo dentro de un navegador web

76. Un analista está inicializando una tablet que tiene instalado Windows 7 con un lector de tarjetas multimedia. El proceso de arranque actualmente está en el paso a continuación: WINLOGON.EXE muestra la pantalla de bienvenida de Windows. ¿Cuál es el siguiente paso que ocurrirá en el proceso de arranque?

- WinLoad carga dos archivos que constituyen el núcleo de Windows NTOSKRNL.EXE y HAL.DLL

- WinLoad lee los archivos del registro elige un perfil de hardware y carga los controladores de dispositivos.

- No hay más pasos, se completo el proceso de arranque

- El núcleo de Windows asume el proceso de arranque

77. ¿Qué estado de energia de la ACPI hace referencia a una situación en la cual la CPU está apagada y la RAM está configurada en una frecuencia de actualización lenta, a menudo llamada modo de suspensión?

- S4

- S2

- S3

- S5

78. Un técnico está actualizando muchas PC utilizadas dentro de la compañía. ¿Cómo debe desechar el técnico una bateria antigua?

- Llevarsela a la casa

- Reciclario de acuerdo con las regulaciones locales

- Colocarlo en una caja de carton sellada

- Colocarla en una bolsa plastica sellada antes de tirarla a la basura

79. Un técnico está a punto de comenzar el mantenimiento preventivo en una PC de la compañía. ¿En qué situación una descarga electrostática sería un problema?

- Cuando se conectan altavoces a una tarjeta de sonido envolvente

- Cuando se utiliza una alfombrilla de conexión a tierra para trabajar en un equipo que está ubicado en una estación de trabajo sin conexión a tierra

- Cuando se instala un UPS

- Cuando se instala un procesador

80. ¿Qué término describe a un esquema de partición que toma una parte del espacio en disco de 512 bytes de longitud y que contiene el cargador de arranque?

- partición primana

- MBR

- GPT

- Partición

81. ¿Cuáles son dos sintomas que indican que el sistema de una computadora puede ser victima de un ataque de suplantación de identidad de DNS? (Escoja dos opciones).

- Al introducir www.Cisco.com en un navegador se muestra un sitio de juegos popular en lugar de la página de inicio de Cisco

- El usuario recibe errores de acceso denegado cuando intenta descargar archivos de los servidores de red

- Se cambió el nombre de los archivos del sistema y faltan algunos archivos de usuario en el disco duro de la computadora

- Un usuario recibe miles de correos electrónicos no deseados cada dia y los contactos le informan que han recibido correo electrónico no deseado de parte del usuario.

- El resultado del comando nslookup informa un nombre de resolución y una dirección IP desconocidos

82. Antes de instalar la versión más reciente del software de administración de impresoras, un técnico de TI crea un punto de restauración en la computadora con Windows 10. La instalación falla antes de finalizar y ahora la impresora aparece como no disponible. ¿Qué opción de Windows debe utilizar el técnico para invertir la instalación del software y devolver el sistema a su estado anterior sin afectar los archivos y las configuraciones de los usuarios?

- Editor del registro

- Historial de archivos

- Copia de respaldo y restauración

- Restauración del sistema

83. ¿Cuál de los siguientes enunciados describe con precisión la tecnología de encriptación asimétrica?

- Es un proceso de encriptación que utiliza una clave pública y una privada par encriptar y descifrar datos

- La encriptación asimétrica es un proceso de encriptación que compara el tráfico en ambos extremos para garantizar que no se alteró el tráfico.

- Es un protocolo de encriptación que se utiliza para encriptar datos a medida que se envian a través de la VPN

- Es un proceso de encriptación que utiliza claves idénticas en ambos extremos para establecer la VPN

84. Un usuario informa que una PC con Windows 10 muestra el mensaje de error «disco de arranque no válido» durante el proceso de arranque. El técnico de TI intenta arrancar la computadora y descubre que el mensaje de error ocurre inmediatamente después de la POST. ¿Cuál podria ser la causa posible?

- EI MER o el GPT están dañados

- BOOTMGR está dañado

- Un controlador de dispositivo instalado recientemente no es compatible con el controlador de arranque

- No se pudo iniciar un servicio durante el proceso de arranque

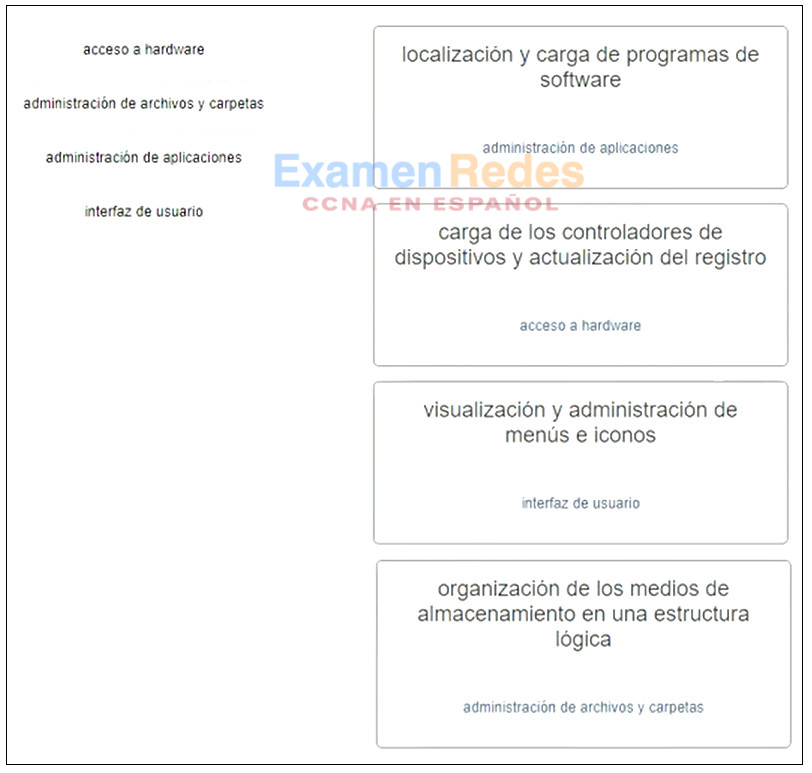

85. Una la función que realiza un SO con su descripción.

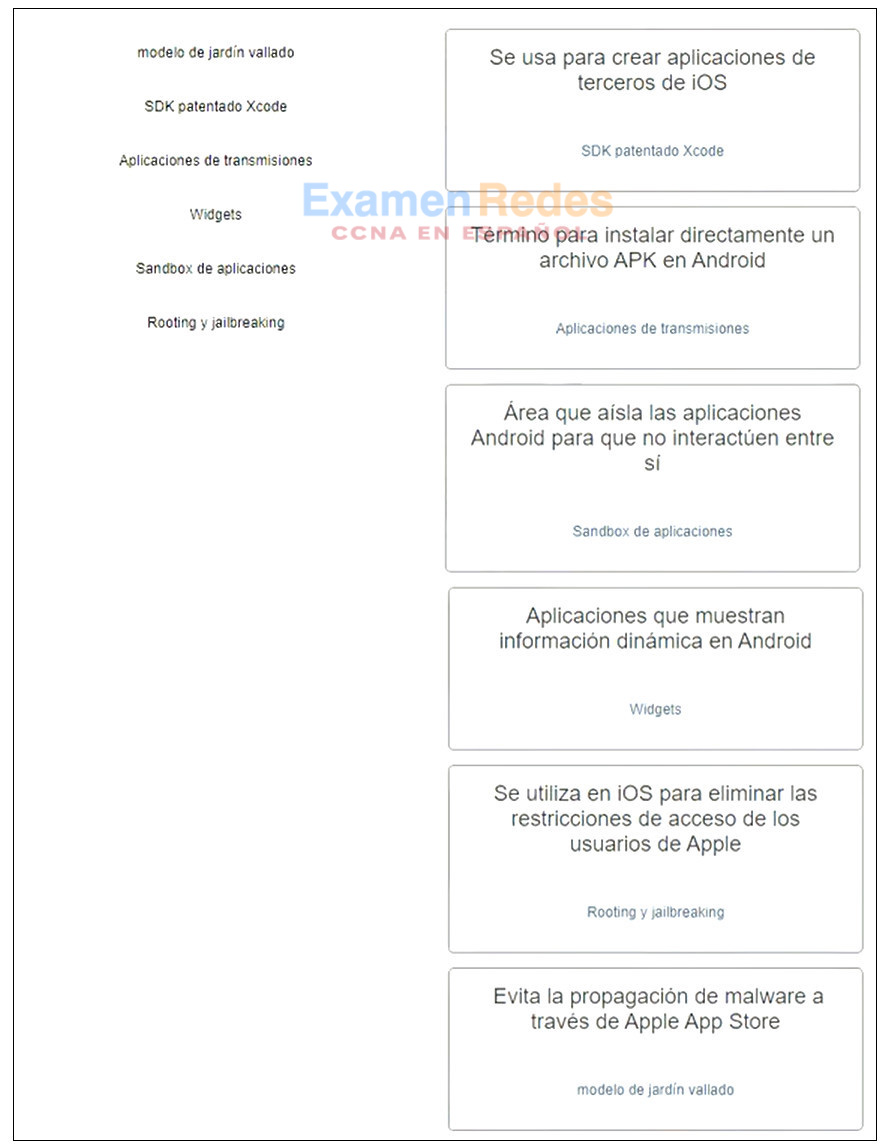

86. Una el elemento de Android o Apple con su descripción correspondiente.

87. ¿Qué situación se puede evitar mediante la creación de una contraseña de UEFI?

- la modificación por parte de una persona no autorizada del orden de arranque de la computadora para que se inicie con otro sistema operativo

- la instalación por parte de un programa de malware de un registrador de pulsaciones de teclas para recopilar credenciales de inicio de sesión

- el uso por parte de un hacker de una contraseña obtenida a través de un ataque de suplantación de identidad para acceder a los datos de red

- el uso por parte de una persona no autorizada de una computadora desbloqueada como si fuera el usuario de la sesión

88. Al revisar un problema en la computadora de un cliente, un técnico in situ cree que el problema se puede resolver mediante la restauración de Windows. ¿Qué tipo de información no se restaura cuando se utiliza la restauración de Windows con una instantánea reciente del punto de restauración?

- Entradas del registro

- Controladores de dispositivos

- Archivos dañados del sistema operativo

- Configuración de los programas instalados

- Archivos de datos del usuano

89. ¿Qué se necesita como mecanismo de verificación adicional en los dispositivos móviles con iOS cuando se configuran los bloqueos de pantalla biométricos, como la identificación tàctil o del rostro?

- un patron de bloqueo

- desizar el dedo para formar un código

- una cuenta de correo electrónico vinculada

- una contraseña

90. ¿Por qué el gerente de un banco necesitaría usar el comando bootrec ?

- Para ayudar a reparar el MBR con presuntos problemas

- Para preparar un disco duro para aceptar archivos de Windows

- Para administrar unidades, discos, particiones, volúmenes y unidades virtuales de una PC

- Para mostrar la dirección IPv6 de la PC

———-

_2. Una persona ha comenzado un nuevo trabajo técnico. ¿En qué situación la ESD sería un problema?

- al instalar un procesador

- cuando se usa un tapete con conexión a tierra y se trabaja en una computadora en un banco de trabajo sin conexión a tierra

- al instalar una fuente de alimentación de doble voltaje

- al cambiar el adaptador de CA de una computadora portátil por uno que no sea del fabricante del equipo original

_Otro caso

- al instalar RAM

- al instalar una pantalla adicional en un cubículo de trabajo

- al reemplazar las piezas de la impresora láser de alto voltaje

- mientras conecta altavoces a una tarjeta de sonido envolvente

_3. Un técnico está a punto de comenzar el mantenimiento preventivo en una computadora de la empresa. ¿En qué situación la ESD sería un problema?

- al reemplazar una placa base

- mientras conecta altavoces a una tarjeta de sonido envolvente

- cuando se usa un tapete con conexión a tierra y se trabaja en una computadora en un banco de trabajo sin conexión a tierra

- al instalar una fuente de alimentación de doble voltaje

_4. Un instructor le ha dado a un estudiante la tarea de ensamblar una PC. ¿En qué situación debe saber el estudiante que la ESD es un problema?

- al instalar RAM

- cuando se trabaja en un entorno corporativo que tiene una alfombra instalada debajo de las PC de la torre

- cuando se usa un tapete con conexión a tierra y se trabaja en una computadora en un banco de trabajo sin conexión a tierra

- al instalar una fuente de alimentación de doble voltaje

_Otro caso:

- al caminar por un área alfombrada y luego tocar un teclado que está conectado a una torre de PC

- al instalar un SAI

- cuando se trabaja en un entorno corporativo que tiene una alfombra instalada debajo de las PC de la torre

- al reemplazar un disco duro mecánico con un SSD M.2

_5. ¿Qué dos componentes de la placa base controlan las operaciones de arranque del sistema? (Elija dos.)

- Chip BIOS

- chip UEFI

- Chip de puente norte

- Chip de puente sur

- CPU

_6. Un técnico está actualizando una placa base ATX con otra placa base ATX. ¿Qué componente podría verse afectado por esto y debe actualizarse y comprarse como una compra adicional?

- BIOS

- conjunto de chips

- Batería CMOS

- CPU

- Adaptador PCIe

_7. Un cliente ha solicitado que se fabrique una PC compatible con eSATA. ¿Qué componente debe verificarse para asegurarse de que esta característica sea compatible?

- CPU

- conjunto de chips

- disco duro

- módulo RAM

_8. ¿Qué módulo de memoria solía contener instrucciones para iniciar una PC y cargar el sistema operativo, pero todavía se usa en adaptadores aunque el contenido de la memoria no se puede cambiar?

- RAM

- ROM

- caché

- memoria principal

_9. ¿Cuál es una característica de DDR SDRAM?

- Transfiere datos dos veces por ciclo de reloj en comparación con una vez por ciclo de reloj para SDRAM.

- Los módulos DDR SDRAM tienen el doble de pines que los módulos de memoria SDRAM.

- Es memoria dinámica mientras que SDRAM es memoria estática.

- Funciona con el doble de voltaje que la memoria SDRAM.

_10. ¿Cuáles son dos riesgos de seguridad cuando se trata de impresoras láser? (Elija dos.)

- alta tensión

- componentes calientes

- metales pesados

- bloques de alimentación patentados

- jaulas de cartas difíciles de manejar

_11. ¿Qué componente requiere que un técnico instale tornillos externamente a través de la carcasa de la PC?

- RAM

- CPU

- placa base

- fuente de alimentación

_12. Un técnico está instalando un HDD interno. ¿A qué conector de la placa base conectará el técnico el cable de datos?

- ATX

- PCI

- PWR_SW

- SATA

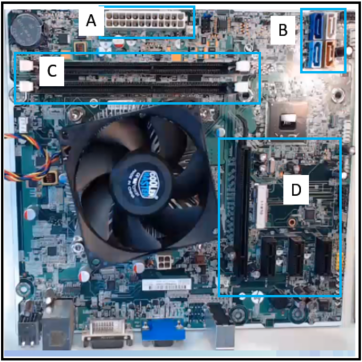

_13. Consulte la presentación. Se le ha pedido a un técnico que instale una tarjeta de video. ¿Qué sección de la placa base usará el técnico para instalar la tarjeta?

- sección A

- sección B

- sección C

- sección D

_14. Cuando se está ensamblando una PC, ¿qué componente se conecta a la placa base con un cable SATA?

- la unidad óptica

- la tarjeta de interfaz de red

- la tarjeta de video

- la fuente de alimentación

_15. Un técnico está solucionando problemas en una computadora que está experimentando una falla de hardware detectada por el BIOS. ¿De qué manera se indica este error?

- La computadora se inicia automáticamente en modo seguro y muestra una advertencia en la pantalla.

- La pantalla parpadea con un fondo rojo y muestra un mensaje de advertencia.

- La computadora emite un patrón de pitidos que indican el dispositivo defectuoso.

- La computadora devuelve un mensaje de error que indica la dirección de E/S del dispositivo defectuoso.

_16. ¿Qué tres características se pueden configurar en la configuración del BIOS para asegurar una computadora? (Elija tres.)

- Filtrado MAC

- cifrado de unidad

- TPM

- cifrado de archivos

- Clave TKIP

- contraseñas

_17. ¿Cuál es el propósito de los adaptadores RAID?

- para permitir el uso de ranuras de expansión de tecnología PCI más antiguas

- para proporcionar capacidades gráficas y de audio mejoradas

- para conectar múltiples dispositivos de almacenamiento para redundancia o velocidad

- para conectar dispositivos periféricos a una PC para mejorar el rendimiento

_18. Cuando se instala una placa base nueva, ¿entre qué dos componentes se debe aplicar compuesto térmico? (Elija dos.)

- CPU

- RAM

- chasis

- disipador de calor

- conjunto de chips

- placa base

_19. ¿Cuál es el propósito de una Ficha de Datos de Seguridad?

- para especificar procedimientos para manejar materiales potencialmente peligrosos

- para especificar procedimientos en el diseño y construcción de sistemas informáticos comunes

- para especificar procedimientos para el funcionamiento de componentes sensibles y prevención de descargas electrostáticas

- para especificar procedimientos en el uso de control de humedad y prevención de daños por humedad

_20. ¿Qué factor ambiental negativo reduce la limpieza del interior de una computadora?

- polvo

- EMI

- óxido

- ESD

_21. ¿Cuál es el procedimiento recomendado a seguir al limpiar los componentes de la computadora?

- Retire la CPU antes de limpiarla.

- Sople aire comprimido en los ventiladores de enfriamiento para que giren cuando se elimine el polvo.

- Use limpiador de ventanas en las pantallas LCD.

- Sostenga las latas de aire comprimido en posición vertical mientras rocía.

_22. En el piso de producción, una planta de muebles tiene computadoras portátiles para monitorear y generar informes de procesos. El ambiente del piso de producción es de alrededor de 80 grados Fahrenheit (27 grados Celsius). El nivel de humedad es bastante alto, alrededor del 70 por ciento. Los ventiladores están montados en el techo para la circulación del aire. El polvo de madera es frecuente. ¿Qué condición es más probable que afecte negativamente a una computadora portátil que se utiliza en este entorno?

- la temperatura

- la humedad

- el flujo de aire

- el polvo

_23. Después de que un técnico prueba una teoría de causas probables, ¿qué dos acciones debe tomar el técnico si la prueba no identificó una causa exacta? (Elija dos.)

- Establecer una nueva teoría de causas probables.

- Reemplace aleatoriamente los componentes uno a la vez hasta que se resuelva el problema.

- Documente cada prueba que no corrigió el problema.

- Verifique la funcionalidad completa del sistema.

- Pruebe todas las posibles causas restantes, comenzando por la más compleja.

_24. ¿Qué pasaría si una PC que contiene una fuente de alimentación que no se ajusta automáticamente al voltaje de entrada se configura en 230 voltios y se conecta a un tomacorriente en los Estados Unidos?

- La fuente de alimentación explotaría.

- La PC no se enciende.

- La PC mostraría un código de error.

- La PC emitiría una serie de pitidos.

_25. ¿Qué tipo de red abarca un solo edificio o campus y brinda servicios y aplicaciones a las personas dentro de una estructura organizacional común?

- PAN

- WAN

- LAN

- HOMBRE

_26. ¿Cuáles son dos tipos de conexiones a Internet de alta velocidad por cable? (Elija dos.)

- cable

- satélite

- celular

- DSL

- acceso telefónico

_27. ¿En qué dos situaciones UDP sería mejor que TCP como protocolo de transporte preferido? (Elija dos.)

- cuando las aplicaciones necesitan garantizar que llega un paqueteintacto, en secuencia y sin duplicar

- cuando se necesita un mecanismo de entrega más rápido

- cuando los gastos generales de entrega no son un problema

- cuando las aplicaciones no necesitan garantizar la entrega de los datos

- cuando los números de puerto de destino son dinámicos

_28. La configuración IP actual de una pequeña empresa se realiza manualmente y lleva mucho tiempo. Debido al mayor crecimiento de la red, un técnico necesita una forma más sencilla de configuración IP de las estaciones de trabajo. ¿Qué servicio simplificaría la tarea de configuración de IP de la estación de trabajo?

- APIPA

- DHCP

- DNS

- ICMP

_29. Una empresa está buscando un firewall de próxima generación que proporcione funcionalidad VPN, funcionalidad IDS/IPS y protección DoS/DDoS. ¿Qué dispositivo sería el más adecuado para esta tarea?

- dispositivo multipropósito

- enrutador

- servidor de gestión de terminales

- UTM

- TPM

_30. Un estudiante está ayudando a un amigo con una computadora en casa que ya no puede acceder a Internet. Tras investigar, el estudiante descubre que a la computadora se le ha asignado la dirección IP 169.254.100.88. ¿Qué podría causar que una computadora obtenga tal dirección IP?

- direccionamiento IP estático con información incompleta

- interferencia de dispositivos circundantes

- salida reducida de la fuente de alimentación de la computadora

- servidor DHCP inalcanzable

_31. ¿Qué tres valores se deben agregar a las propiedades IPv4 de una NIC para que una computadora tenga conectividad básica con la red? (Elija tres.)

- máscara de subred

- Dirección del servidor DHCP

- nombre de dominio

- puerta de enlace predeterminada

- velocidad y dúplex

- dirección IP

_32. Un dispositivo tiene una dirección IPv6 de 2001:0DB8:75a3:0214:0607:1234:aa10:ba01 /64. ¿Cuál es el identificador de host del dispositivo?

- 2001:0DB8:75a3

- 0607:1234:aa10:ba01

- 2001:0DB8

- ba01

_33. ¿Cómo puede un usuario evitar que aplicaciones específicas accedan a una computadora con Windows a través de una red?

- Habilite el filtrado de direcciones MAC.

- Deshabilitar la asignación automática de direcciones IP.

- Bloquear puertos TCP o UDP específicos en el Firewall de Windows.

- Cambiar nombres de usuario y contraseñas predeterminados.

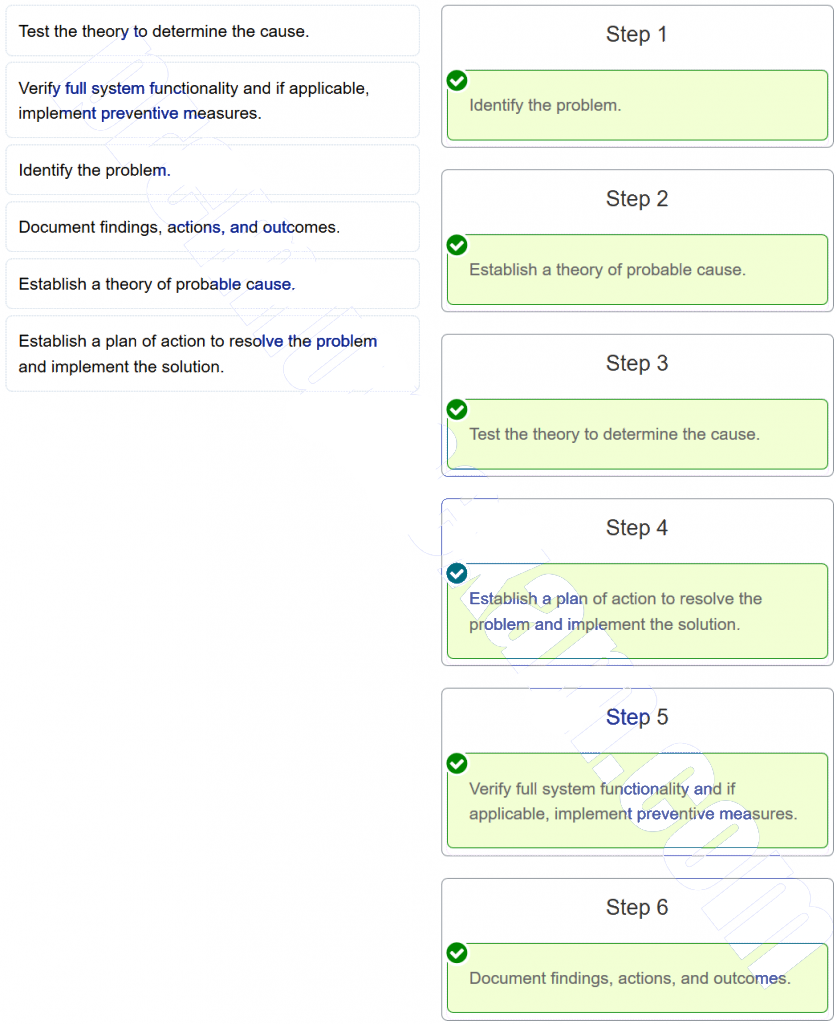

_34. Coloque las seis etapas del proceso de resolución de problemas en el orden correcto.

_35. Se le ha pedido a un técnico que configure las llamadas Wi-Fi en un dispositivo móvil corporativo. ¿En qué situación sería más ventajosa esta función?

- en una situación de emergencia y no quedan minutos en el teléfono

- al enviar actualizaciones WEA

- cuando se encuentra en un área con poca cobertura celular

- en una transacción de la tienda haciendo un pago usando el dispositivo móvil

_36. ¿Qué afirmación es verdadera sobre las computadoras portátiles?

- La mayoría de los componentes internos que están diseñados para computadoras portátiles no se pueden usar para computadoras de escritorio.

- Las placas base para portátiles tienen factores de forma estándar.

- Las computadoras portátiles usan menos componentes que las computadoras de escritorio.

- Las CPU de los portátiles no utilizan dispositivos de refrigeración.

_37. ¿Qué estándar proporciona un puente entre el hardware de la computadora portátil y el sistema operativo y una forma para que los técnicos configuren esquemas de administración de energía para obtener el mejor rendimiento?

- ACPI

- PCIe

- Bluetooth

- 802.11

_38. Qué dos componentes de la computadora portátil se consideran reemplazables por el cliente. (Elija dos.)

- batería

- lector de tarjetas integrado

- módulo mini-PCIe

- RAM

- pantalla

_39. Un usuario quiere sincronizar algunas aplicaciones, películas, música y libros electrónicos entre dispositivos móviles. ¿Cuáles son los dos tipos de conexiones que se utilizan para sincronizar este tipo de datos? (Elija dos.)

- celular

- Wi-Fi

- USB

- Bluetooth

- NFC

_40. Un técnico explica a un cliente las diferencias entre las impresoras de chorro de tinta y las impresoras láser. ¿Qué dos comparaciones debe hacer el técnico? (Elija dos.)

- Las impresoras de inyección de tinta son menos costosas como compra inicial que las impresoras láser.

- Una impresora láser es significativamente más lenta que una impresora de inyección de tinta.

- Tanto las impresoras láser como las de inyección de tinta producen imágenes de mala calidad.

- La salida de la impresora láser está seca después de la impresión, pero una impresora de inyección de tinta aún puede tener tinta húmeda en el papel después de la impresión.

- Las impresoras de inyección de tinta utilizan papel normal para realizar impresiones económicas, pero las impresoras láser requieren papel térmico más caro.

_41. Un usuario elige la opción de clasificación e imprime dos copias de un documento de tres páginas. ¿Cuál es el orden en que se imprimen las páginas?

- páginas 1, 1, 2, 2, 3, 3

- páginas 1, 2, 3, 1, 2, 3

- páginas 3, 3, 2, 2, 1, 1

- páginas 3, 2, 1, 3, 2, 1

_42. Se utiliza una impresora láser a color para imprimir documentos con gráficos y fotografías. Los usuarios se quejan de que la impresión tarda demasiado. ¿Qué componente de la impresora debe actualizarse para mejorar el rendimiento de impresión?

- CPU

- RAM

- disco duro

- carro de tónercrestas

_43. ¿Qué servicio está disponible para que Windows proporcione servicios de servidor de impresión de software a clientes de MAC OS?

- Servidor de impresión Bonjour

- Imprimir en XPS

- Extremo AirPort de Apple

- Apple AirPrint

_44. ¿Qué tres componentes se encuentran normalmente en los kits de mantenimiento de impresoras láser? (Elija tres.)

- ensamblaje del fusor

- corona primaria

- rodillos de recogida

- rodillos de transferencia

- corona secundaria

- bandejas de papel

_45. Un técnico está instalando una nueva impresora en un ambiente fresco y húmedo. Después de realizar el cableado de la impresora y de instalar el software y el controlador de impresión, la página de prueba de la impresora se atasca. ¿Cuál es la causa más probable del error de impresión?

- controlador de impresora incorrecto

- demasiada humedad

- no hay suficiente memoria de impresora

- cables de impresora sueltos

_46. Un centro de datos actualizó recientemente un servidor físico para albergar múltiples sistemas operativos en una sola CPU. El centro de datos ahora puede proporcionar a cada cliente un servidor web independiente sin tener que asignar un servidor discreto real para cada cliente. ¿Cuál es la tendencia de red que está implementando el centro de datos en esta situación?

- BYOD

- virtualización

- mantener la integridad de la comunicación

- colaboración en línea

_47. ¿Cómo ayuda la virtualización con la recuperación ante desastres dentro de un centro de datos?

- Siempre se proporciona energía.

- Se consume menos energía.

- El aprovisionamiento del servidor es más rápido.

- El hardware no tiene que ser idéntico.

_48. ¿Qué dos hipervisores son adecuados para admitir máquinas virtuales en un centro de datos? (Elija dos.)

- PC virtual

- Fusión de VMware

- VMware ESX/ESXi

- Oracle VM VirtualBox

- Microsoft Hyper-V 2012

_49. Un diseñador web accede de forma remota a una computadora con Windows 10 de la empresa. El diseñador a menudo necesita abrir simultáneamente varias aplicaciones, como un editor de páginas web y un editor de gráficos. En lugar de abrirlos en varias ventanas, el diseñador los abre en diferentes escritorios virtuales. ¿Qué tecnología está utilizando el diseñador?

- realidad virtual

- Escritorio virtual de Windows

- aplicaciones basadas en la nube

- infraestructura de escritorio virtual

_50. ¿Qué servicio de computación en la nube sería mejor para una organización que necesita crear aplicaciones de forma colaborativa y entregarlas a través de la web?

- PaaS

- IaaS

- SaaS

- ITaaS

_51. ¿Qué afirmación describe una característica de SDRAM?

- Requiere energía constante para funcionar.

- Su conector siempre tiene 240 pines.

- Puede procesar instrucciones superpuestas en paralelo.

- Puede admitir dos escrituras y dos lecturas por ciclo de reloj de CPU.

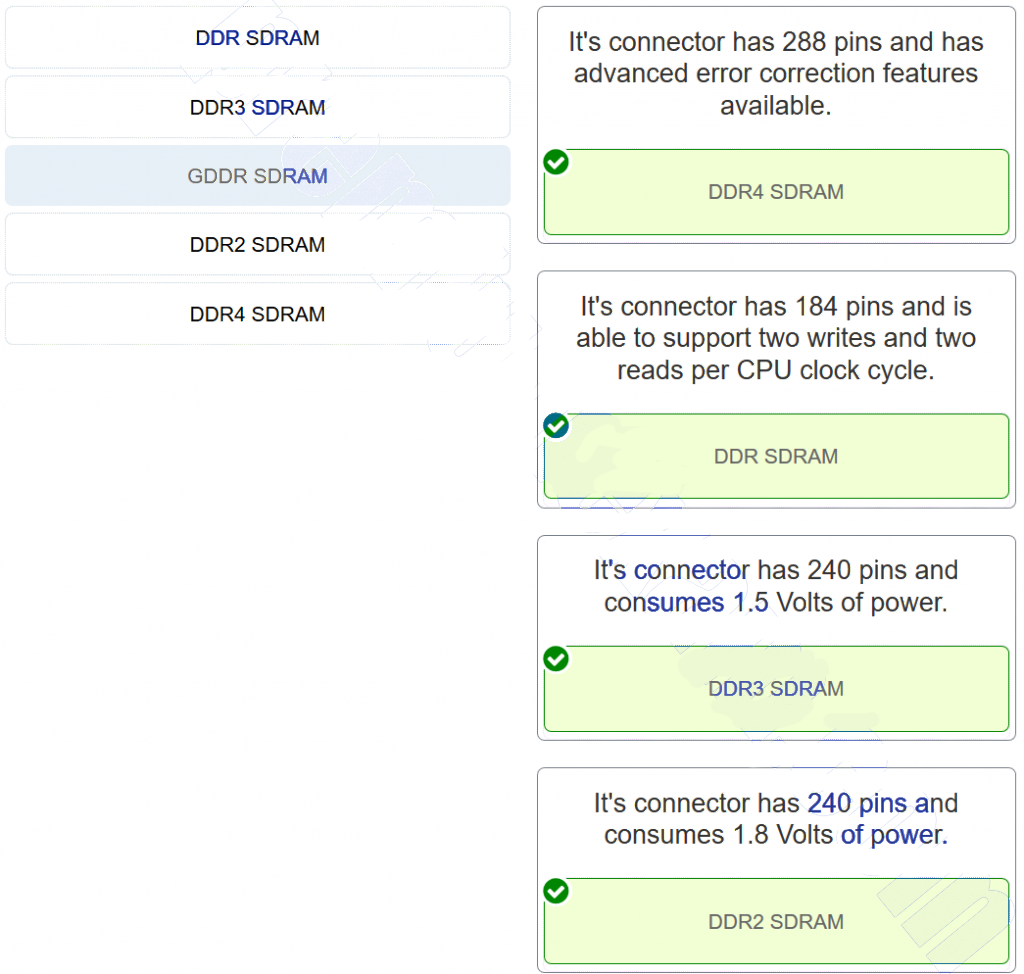

_52. Haga coincidir el tipo de memoria con la característica. (No se utilizan todas las opciones).

- Su conector tiene 288 pines y funciones avanzadas de corrección de errores _–> DDR4 SDRAM

- Su conector tiene 184 pines y admite dos escrituras y dos lecturas por ciclo de reloj de la CPU. _–> SDRAM DDR

- Su conector tiene 240 pines y consume 1,5 voltios de energía. _–> SDRAM DDR3

- Su conector tiene 240 pines y consume 1,8 voltios de energía. _–> SDRAM DDR2

_53. Un técnico está solucionando problemas en un servidor que muestra el mensaje de error «RAID no encontrado» después de un corte de energía durante el fin de semana. ¿Cuál es una posible causa de esto?

- El firmware del BIOS debe actualizarse.

- La configuración de FSB ha cambiado y es incorrecta.

- El controlador RAID externo no recibe energía.

- El multiplicador de CPU está demasiado alto.

_54. Un cliente trae una computadora portátil con una pantalla táctil que no funciona correctamente. La pantalla táctil no responde en absoluto o proporciona respuestas inusuales o inexactas. ¿Cuál es una posible causa de tal comportamiento?

- La batería no está colocada correctamente.

- El conector de CC no está conectado a tierra o está suelto.

- El digitalizador está defectuoso.

- Hay demasiadas aplicaciones abiertas.

_55. ¿Cuáles son dos riesgos de seguridad asociados con el uso compartido de impresoras en un entorno corporativo? (Elija dos.)

- autenticación de usuario

- archivos en caché

- visualización de documentos en la cola de impresión

- búsqueda en basureros

- hombro de surf

_56. ¿Qué componente del proceso de gestión de cambios se ocupa de los procesos comerciales que se ven afectados por los cambios?

- evaluación

- aprobación

- implementación

- identificación

_57. Relaciona el problema con la posible solución. (No se utilizan todas las opciones).

_59. Un técnico informático está instalando un RAID. Si el RAID usa duplicación, ¿qué nivel de RAID está usando el técnico?

- 1

- 6

- 5

- 3

_60. Un técnico informático está instalando un RAID. Si el RAID usa fraccionamiento con paridad, ¿qué nivel de RAID está usando el técnico?

- 5

- 6

- 1

- 4

_61. Un técnico informático está instalando un RAID. Si el RAID usa bandas, ¿qué nivel de RAID está usando el técnico?

- 0

- 6

- 5

- 2

_64. Un técnico está actualizando muchas PC utilizadas dentro de la empresa. ¿Cómo debe desechar el técnico un monitor roto?

- Recicle siguiendo las normas locales.

- Enterrarlo.

- Llévalo al basurero.

- Quémalo.

_65. Un técnico está actualizando muchas PC utilizadas dentro de la empresa. ¿Cómo debe desechar el técnico una fuente de alimentación antigua?

- Recicle siguiendo las normas locales.

- Quémalo.

- Llévalo al basurero.

- Enterrarlo.

_66. Un técnico está actualizando muchas PC utilizadas dentro de la empresa. ¿Cómo debe desechar el técnico la memoria RAM antigua?

- Recicle siguiendo las normas locales.

- Destruirlo con un martillo.

- Quémalo.

- Enterrarlo.

_68. Un técnico está actualizando muchas PC utilizadas dentro de la empresa. ¿Cómo debe desechar el técnico un disco duro antiguo?

- Recicle siguiendo las normas locales.

- Sellado en una caja de cartón.

- Dáselo a tu vecino.

- Destruirlo con un martillo.

_69. Después de un uso continuo por la mañana, una computadora se reinicia repentinamente sin la intervención del usuario. ¿Cuáles son las dos partes de hardware más probables que podrían causar este problema? (Elija dos.)

- CPU

- fuente de alimentación

- disco duro

- REDADA

- BIOS

- NIC inalámbrico

_70. Se ha llamado a un técnico para que investigue un problema con el reinicio aleatorio de la computadora a lo largo del día. ¿Qué dos piezas de hardware podrían causar este problema? (Elija dos.)

- CPU

- fuente de alimentación

- banda de compensación

- ROM

- NIC inalámbrico

- placa base

_71. Durante dos días seguidos, un usuario notó que la computadora se reinicia varias veces antes de que finalmente se inicie. ¿Cuáles son dos componentes sospechosos? (Elija dos.)

- CPU

- fuente de alimentación

- BIOS

- ROM

- NIC inalámbrico

- placa base

_72. Mientras un usuario está trabajando en una hoja de cálculo, la computadora se reinicia. ¿Cuáles son los dos componentes que podrían causar este problema? (Elija dos.)

- CPU

- fuente de alimentación

- ROM

- BIOS

- REDADA

- NIC inalámbrico

_73. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 137. ¿Qué aplicación de servicio solicita el cliente?

- NetBIOS (NetBT)

- SMB/CIFS

- HTTPS

- SLP

_75. Se recibe un paquete de cliented por un servidor. El paquete tiene un número de puerto de destino de 143. ¿Qué aplicación de servicio solicita el cliente?

- IMAP

- SMB/CIFS

- HTTPS

- SLP

_76. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 23. ¿Qué aplicación de servicio solicita el cliente?

- Telnet

- SMB/CIFS

- HTTPS

- SLP

_77. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 161. ¿Qué aplicación de servicio solicita el cliente?

- SNMP

- SMB/CIFS

- HTTPS

- SLP

_78. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 389. ¿Qué aplicación de servicio solicita el cliente?

- LDAP

- SMB/CIFS

- HTTPS

- SLP

_79. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 25. ¿Qué aplicación de servicio solicita el cliente?

- SMTP

- SMB/CIFS

- HTTPS

- SLP

_80. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 427. ¿Qué aplicación de servicio solicita el cliente?

- SLP

- SMB/CIFS

- SMTP

- DNS

_81. Un paquete de cliente es recibido por un servidor. El paquete tiene un número de puerto de destino de 53. ¿Qué aplicación de servicio solicita el cliente?

- DNS

- SMTP

- DHCP

- TFTP

_82. ¿Cuál es el formato comprimido de la dirección IPv6 2001:0db8:0000:0000:0000:a0b0:0008:0001?

- 2001:db8::a0b0:8:1

- 2001:db80:0:1::80:1

- 2001:db8::ab8:1:0:1000

- 2001:db80:::1::80:1

_83. ¿Cuál es el formato comprimido de la dirección IPv6 fe80:09ea:0000:2200:0000:0000:0fe0:0290?

- fe80:9ea:0:2200::fe0:290

- fe80:9:20::b000:290

- fe80:9ea0::2020:0:bf:e0:9290

- fe80:9ea0::2020::bf:e0:9290

_84. ¿Cuál es el formato comprimido de la dirección IPv6 2002:0042:0010:c400:0000:0000:0000:0909?

- 2002:42:10:c400::909

- 200:420:110:c4b::910:0:90

- 2002:4200::25:1090:0:99

- 2002:42::25:1090:0:99

_85. ¿Cuál es el formato comprimido de la dirección IPv6 2002:0420:00c4:1008:0025:0190:0000:0990?

- 2002:420:c4:1008:25:190::990

- 2002:4200::25:1090:0:99

- 2002:42:10:c400::909

- 2002:42::25:1090:0:99

_86. ¿Cuál es el formato comprimido de la dirección IPv6 2001:0db8:0000:0000:0ab8:0001:0000:1000?

- 2001:db8::ab8:1:0:1000

- 2001:db8::a0b0:8:1

- 2001:db8:1::ab8:0:1

- 2001:db8:0:1::8:1

_87. ¿Cuál es el formato comprimido de la dirección IPv6 fe80:0000:0000:0000:0220:0b3f:f0e0:0029?

- fe80::220:b3f:f0e0:29

- fe80:9ea0::2020:0:bf:e0:9290

- fe80:9ea:0:2200::fe0:290

- fe80:9ea0::2020::bf:e0:9290

_88. ¿Cuál es el formato comprimido de la dirección IPv6 fe80:9ea0:0000:2020:0000:00bf:00e0:9290?

- fe80:9ea0::2020:0:bf:e0:9290

- fe80:9:20::b000:290

- fe80:9ea:0:2200::fe0:290

- fe80::0220:0b3f:f0e0:0029

_89. ¿Qué estado de energía ACPI describe cuando la CPU y la RAM están apagadas y el contenido de la RAM se ha guardado en un archivo temporal en el disco duro?

- S4

- S1

- S2

- S3

_90. ¿Qué estado de energía ACPI describe cuando la CPU y la RAM aún reciben energía pero los dispositivos que no se usan están apagados?

- S1

- S2

- S3

- S4

_91. ¿Qué estado de energía ACPI describe cuando la CPU está apagada, pero la RAM se actualiza?

- S2

- S1

- S3

- S4

_92. ¿Qué estado de energía ACPI describe cuando la computadora está apagada?

- S5

- S1

- S2

- S3

_94. ¿Qué estado de energía ACPI describe cuando la computadora está encendida y la CPU está funcionando?

- S0

- S4

- S3

- S5

_95. Un reportero está tratando de imprimir varias fotografías de alta resolución, pero la impresora láser a color funciona muy lentamente. ¿Qué debe hacer el técnico para resolver el problema?

- Agregue más RAM a la impresora.

- Rebobine la cinta.

- Conecte la impresora de forma inalámbrica.

- Instala un concentrador USB.

- Actualice el BIOS.

_96. Se acaba de instalar una nueva impresora en lo profundo de una mina. Cuando se imprimen páginas de prueba, el papel se atasca constantemente. ¿Qué debe hacer el técnico para resolver el problema?

- Mueva la impresora a un lugar menos húmedo.

- Limpie la impresora.

- Conecte la impresora de forma inalámbrica.

- Instala un concentrador USB.

- Actualice el BIOS.

_97. Un usuario se queja de que recientemente todos los documentos impresos tienen líneas verticales y rayas en el papel. ¿Qué debe hacer el técnico para resolver el problema?

- Distribuya el tóner de manera más uniforme dentro del cartucho.

- Limpie la impresora.

- Conecte la impresora de forma inalámbrica.

- Instala un concentrador USB.

- Actualice el BIOS.

_98. Una escuela está instalando una nueva impresora compartida, pero la impresora no aparece en la lista de impresoras disponibles. ¿Qué debe hacer el técnico para resolver el problema?

- Agregue manualmente la dirección IP de la impresora.

- Restablecer el contador de páginas.

- Conecte la impresora de forma inalámbrica.

- Instala un concentrador USB.

- Actualice el BIOS.

_99. Los empleados se quejan de que envían trabajos de impresión a una impresora recién instalada, pero los trabajos de impresión nunca se imprimen. ¿Qué debe hacer el técnico para resolver el problema?

- La impresora está conectada al puerto incorrecto. Modifique el puerto.

- Comprueba la vibración de los cristales.

- Conecte la impresora de forma inalámbrica.

- Instala un concentrador USB.

- Actualice el BIOS.

_100. Los usuarios han notado que los colores en sus documentos impresos son diferentes de los colores que ven en las pantallas de sus computadoras. ¿Qué debe hacer el técnico para resolver el problema?

- Calibre la impresora.

- Instala un concentrador USB.

- Restablecer el contador de páginas.

- Comprueba la vibración de los cristales.

- Conecte la impresora de forma inalámbrica.

_101. Un técnico acaba de completar un mantenimiento preventivo en la impresora del departamento. Los usuarios ahora se quejan de que la impresora ya no está disponible. ¿Qué debe hacer el técnico para resolver el problema?

- Verifique que la impresora esté conectada a una fuente de alimentación.

- Conecte la impresora de forma inalámbrica.

- Restablecer el contador de páginas.

- Comprueba la vibración de los cristales.

- Instala un concentrador USB.

_102. Los empleados de una pequeña empresa se quejan de que la impresora está imprimiendo imágenes descoloridas. ¿Qué debe hacer el técnico para resolver el problema?

- Reemplace el cartucho de tóner.

- Actualice el BIOS.

- Restablecer el contador de páginas.

- Comprueba la vibración de los cristales.

- Instala un concentrador USB.

_103. Un fotógrafo se queja del siguiente problema de la impresora: La impresora emite el mensaje «No se pudo imprimir el documento». ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- Un cable está suelto o desconectado.

- La impresora ya no se comparte.

- La bandeja de papel es frágil.

- La impresora láser emite demasiada radiación.

- Se seleccionó el tipo de impresora incorrecto.

_104. Un reportero se queja del siguiente problema de la impresora: La impresora está imprimiendo caracteres desconocidos. ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- Se instaló un controlador de impresora incorrecto o desactualizado.

- La impresora tiene una conexión floja.

- La impresora láser emite demasiada radiación.

- La impresora se instaló en el puerto equivocado.

- La bandeja de papel es endeble.

_105. Un gerente se queja del siguiente problema de la impresora: La impresora está imprimiendo colores incorrectos. ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- Es posible que sea necesario limpiar y calibrar los cabezales de impresión.

- Es posible que se haya instalado un cartucho incorrecto.

- La impresora está usando el cable incorrecto.

- La impresora se instaló en el puerto equivocado.

- La bandeja de papel es endeble.

_106. Un técnico se queja del siguiente problema de la impresora: La impresión aparece descolorida en el papel. ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- El cartucho de tóner está bajo.

- Es posible que el papel no sea compatible con la impresora.

- Se seleccionó el tipo de impresora incorrecto.

- La impresora se instaló en el puerto equivocado.

- La camiseta de papelel rayo es endeble.

_107. Un bibliotecario se queja del siguiente problema de la impresora: El panel de control de la impresora no muestra ninguna imagen. ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- Es posible que el contraste de la pantalla esté demasiado bajo.

- La impresora no está encendida.

- La temperatura de la habitación está por encima de lo normal.

- La impresora se instaló en el puerto equivocado.

- La bandeja de papel es endeble.

_108. Un profesor se queja del siguiente problema con la impresora: El papel se arruga después de imprimirlo. ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- Es posible que la bandeja de alimentación de papel no esté bien ajustada contra los bordes de la impresora.

- Es posible que el papel no se haya cargado correctamente.

- Los trabajos de impresión se están enviando a la impresora incorrecta.

- La impresora se instaló en el puerto equivocado.

- La bandeja de papel es endeble.

_109. Una recepcionista se queja del siguiente problema con la impresora: Mi impresora de impacto produce caracteres descoloridos o claros. ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- La cinta puede estar desgastada.

- La cinta puede estar dañada.

- La cola de impresión está sobrecargada.

- La impresora se instaló en el puerto equivocado.

- La bandeja de papel es endeble.

_110. Un fotógrafo se queja del siguiente problema de la impresora: El papel no se introduce en la impresora. ¿Cuáles son las dos posibles causas de este problema? (Elija dos.)

- El papel puede estar arrugado.

- La impresora podría configurarse para imprimir en un tamaño de papel diferente al que está cargado actualmente.

- La bandeja de papel es frágil.

- La impresora se instaló en el puerto equivocado.

- El servicio de la impresora está detenido o no funciona correctamente.

_111. Una computadora portátil tiene una unidad NVMe (C:) y un disco duro mecánico (D:). Cuando el usuario intenta guardar una hoja de cálculo en la unidad D:, el usuario nota que la unidad D: no está allí. ¿Qué debe hacer el técnico para ver si el sistema operativo reconoce la unidad?

- Utilice el Panel de control de administración de discos.

- Utilice la utilidad Msconfig.

- Arranque en UEFI/BIOS y vea si aparece la unidad.

- Retire la unidad y conéctela al puerto SATA utilizado por la SSD. Reinicie la computadora y vea si se reconoce la unidad.

_112. Una computadora tiene dos discos duros mecánicos. La segunda unidad (D:) se utiliza para el almacenamiento de datos. Al intentar guardar un archivo adjunto de correo electrónico en el disco duro local, el usuario nota que la unidad D: no es una opción. ¿Qué debe hacer el técnico para ver si el sistema operativo reconoce la unidad?

- Usar el Explorador de archivos.

- Cambie los cables de datos de la unidad mecánica y la SSD.

- Abra un navegador web y escriba lo siguiente: http://127.0.0.1. Verifique si ambas unidades aparecen en la lista.

- Abre un símbolo del sistema y escribe ipconfig.

_113. Un usuario informa que una unidad ya no está allí. El técnico le pide al usuario que demuestre el problema. Dentro de la aplicación, el usuario demuestra que la unidad, que estaba presente en las opciones de guardar ayer, ya no es una opción. ¿Qué debe hacer el técnico para ver si el sistema operativo reconoce la unidad?

- Usar el Administrador de dispositivos.

- Revise la carpeta Inicio.

- Abre un símbolo del sistema y escribe ipconfig.

- Cambie los cables de datos de la unidad mecánica y la SSD.

_114. Una computadora tiene un SSD para el sistema operativo y las aplicaciones y usa otro disco duro mecánico para el almacenamiento de datos. El usuario informa que los datos ya no se pueden guardar en el disco duro mecánico. ¿Qué debe hacer el técnico para ver si el sistema operativo reconoce la unidad?

- Usar el Explorador de archivos.

- Cambie los cables de datos de la unidad mecánica y la SSD.

- Abra un navegador web y escriba lo siguiente: http://127.0.0.1. Verifique si ambas unidades aparecen en la lista.

- Abre un símbolo del sistema y escribe ipconfig.

_115. Un técnico está trabajando en una computadora portátil y el GPS no funciona. ¿Cuál es una causa probable de esta situación?

- Un servicio está deshabilitado.

- La GPU se está sobrecalentando.

- La resolución de la pantalla necesita recalibración.

- La frecuencia de actualización de la pantalla es demasiado baja.

_116. Un técnico está trabajando en una computadora portátil y una aplicación no se carga. ¿Cuál es una causa probable de esta situación?

- Se debe reiniciar una aplicación.

- Hay más de una aplicación abierta simultáneamente.

- La resolución de la pantalla necesita recalibración.

- La frecuencia de actualización de la pantalla es demasiado baja.

_117. Un técnico está trabajando en una computadora portátil y una aplicación no responde. ¿Cuál es una causa probable de esta situación?