Última actualización: abril 1, 2022

2.0. Introducción

2.0.1. ¿Por qué deberíamos tomar este módulo?

Si está tomando este curso, puede considerar una carrera en CyberOps secuity. ¿Qué tecnologías necesita tener en cuenta? ¿Qué tipos de trabajos están disponibles? ¿Dónde puedes encontrar esos trabajos? ¡Sigue leyendo para averiguarlo!

2.0.2. ¿Qué aprenderemos en este módulo?

Título del módulo:

Combatientes en guerra contra el cibercrimen

Objetivo del módulo: Explicar como prepararse para una carrera de operaciones en ciberseguridad

| Título del tema | Objetivo del tema |

|---|---|

| El moderno SOC | Explicar la misión del centro de operaciones de seguridad (SOC). |

| Convertirse en un defensor | Describa los recursos disponibles para prepararse para una carrera en operaciones de ciberseguridad. |

2.1. El centro de operaciones de seguridad moderno

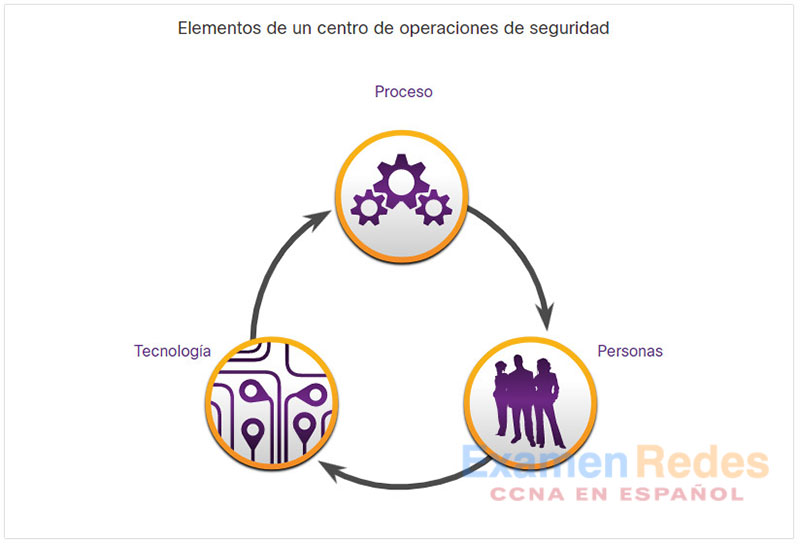

2.1.1. Elementos de un SOC

Defenderse contra las amenazas actuales requiere un enfoque formalizado, estructurado y disciplinado. Las organizaciones suelen utilizar los servicios de profesionales en un Centro de operaciones de seguridad (SOC). Los SOC proporcionan una amplia gama de servicios, que abarcan desde el seguimiento y la gestión hasta soluciones completas contra amenazas y seguridad alojada que se pueden personalizar para satisfacer las necesidades del cliente. Los SOC pueden ser totalmente en casa, perteneceinte y operado por la empresa o es posible contratar los elementos de un SOC a proveedores de seguridad, como los Servicios de seguridad administrados de Cisco Managed Security Services.

Como está ilustrado en la figura, los principales elementos de un SOC son la gente, los procesos y la tecnología.

2.1.2. Las personas en el SOC

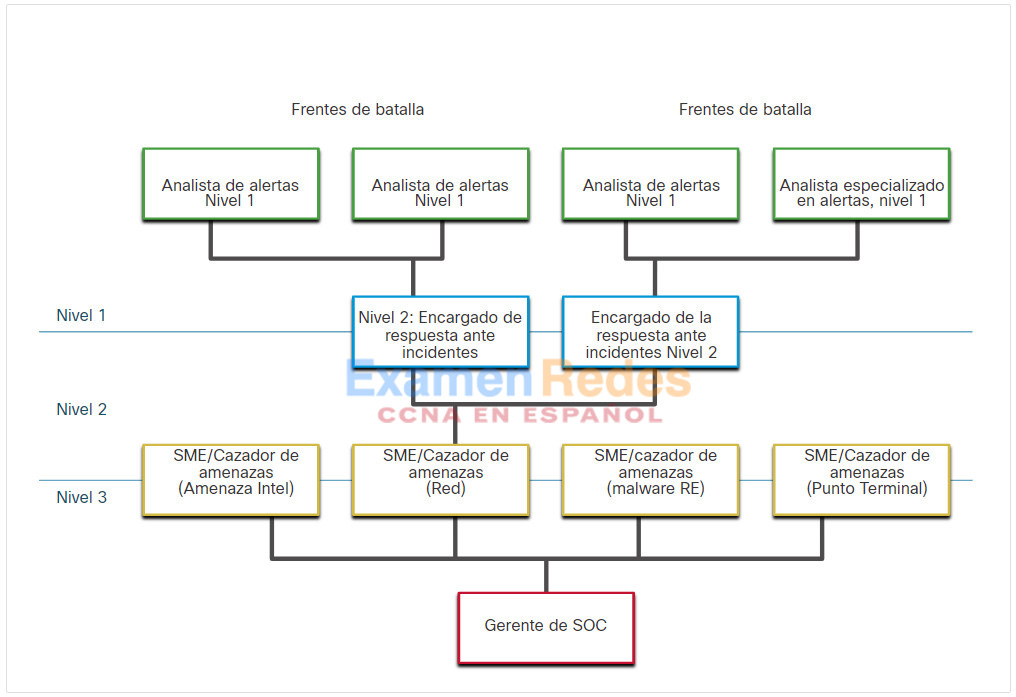

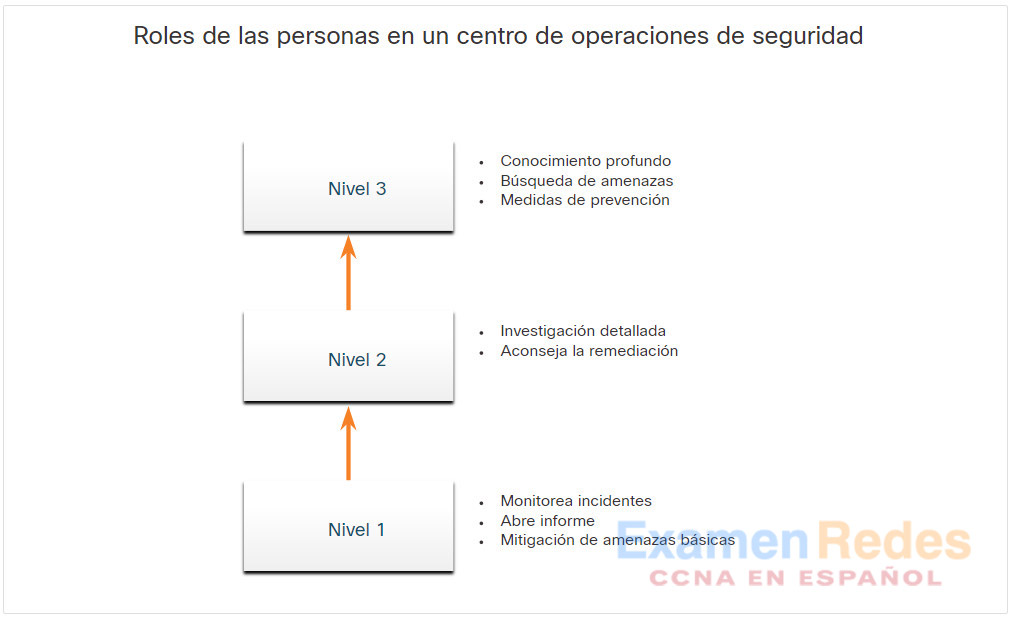

Los roles de trabajo en un SOC están evolucionando rápidamente. Tradicionalmente, los SOC asignan roles de trabajo por niveles, de acuerdo con la experiencia y las responsabilidades que requiere para cada uno. Los trabajos de primer nivel son más básicos, mientras que los trabajos de tercer nivel requieren una amplia experiencia.

- Analistas de alertas nivel 1 – Estos profesionales monitorean las alertas entrantes, verifican que sea un incidente verdadero haya ocurrido y reenvían los tickets al nivel 2, si es necesario

- Respuesta de incidentes nivel 2\ – Estos profesionales son responsables de realizar una investigación profunda de los incidentes y aconsejar soluciones o acciones para ser tomadas.

- Cazador de amenazas de nivel 3 – Estos profesionales tienen un nivel experto de habilidad en la red, punto terminal, inteligencia de amenazas e ingeniería reversa de malware Son especialistas en seguir los procesos del malware para determinar su impacto y cómo eliminarlo. También están profundamente involucrados en la búsqueda de posibles amenazas y la implementación de herramientas de detección de amenazas. Los cazadores de amenazas buscan amenazas cibernéticas que están presentes en la red pero que aún no se han detectado.

- Administrador del SOC – Este profesional administra todos los recursos del SOC y sirve como punto de contacto con el resto de la organización o el cliente.

Este curso ofrece preparación para una certificación adecuada para el puesto de Analista de alertas de nivel 1, también conocido como Analista de ciberseguridad o CyberOps Associate.

La figura del instituto SANS representa gráficamente cómo interactúan entre sí estos roles.

2.1.3. Los procesos en el SOC

El día de un analista de ciberseguridad comienza con el monitoreo de colas de alertas de seguridad. El sistema de tickets es frecuentemente utilizado para asignar alertas a la cola para que un analista las investigue. Dado que el software que genera alertas puede activar falsas alarmas, una de las tareas del analista de ciberseguridad puede ser verificar que una alerta sea realmente un incidente de seguridad. Cuando la verificación está establecida, el incidente puede ser reenviado a investigadores u otro personal de seguridad sobre el que actuar. De lo contrario, la alerta puede descartarse como falsa alarma.

Si el ticket no puede ser resuelto, el analista de ciberseguridad lo reenvía al encargado de respuesta de nivel 2 para una investigación más profunda y una solución. Si el encargado de respuesta no puede resolver el ticket, será reenviado al personal de nivel 3 con el conocimiento profundo y habilidades de caza de amenazas.

2.1.4. Tecnologías en el SOC: SIEM

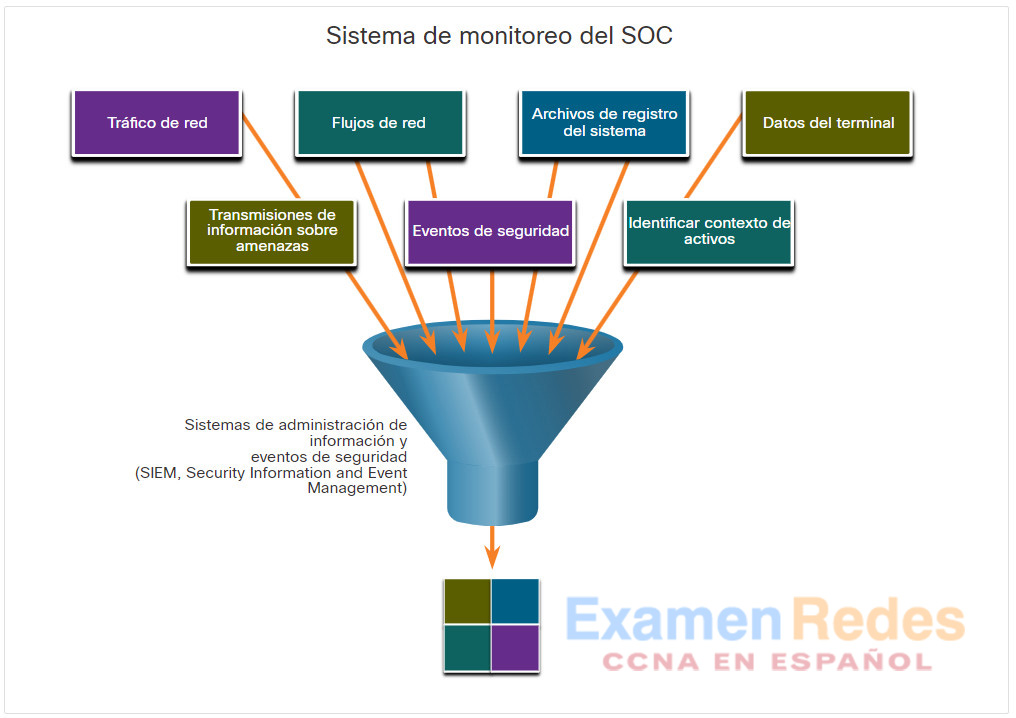

Como se muestra en la figura, un SOC necesita un sistema de administración de información y eventos de seguridad (Security Information and Event Management System, SIEM) o equivalente. SIEM da sentido a todos los datos que generan los firewalls, dispositivos de red, sistemas de detección de intrusiones y otros dispositivos.

Los sistemas SEIM se utilizan para recopilar y filtrar datos, detectar y clasificar amenazas y analizar e investigar amenazas. Los sistemas SIEM también pueden administrar recursos para implementar medidas preventivas y hacer frente a amenazas futuras. Las tecnologías del SOC incluyen una o más de las siguientes:

- Recopilación, correlación y análisis de eventos

- Monitoreo de la seguridad

- Control de la seguridad

- Administración de registros

- Evaluación de vulnerabilidades

- Seguimiento de vulnerabilidades

- Inteligencia de amenazas

2.1.5. Tecnologías en el SOC: SOAR

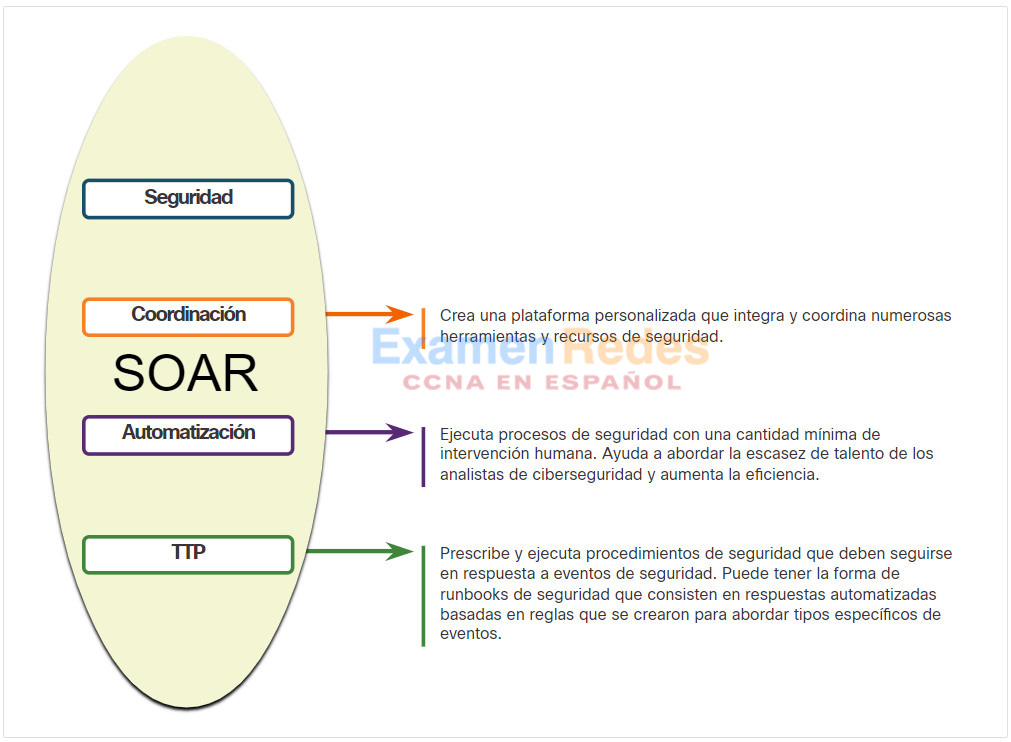

SIEM y la coordinación de seguridad, automatización y respuesta (SOAR) se emparejan a menudo, ya que tienen capacidades que se complementan entre sí.

Los grandes equipos de operaciones de seguridad (SECops) utilizan ambas tecnologías para optimizar su SOC. Se estima que el 15% de las organizaciones con un equipo de seguridad de más de cinco personas utilizarán SOAR para finales de 2020.

Las plataformas SOAR son similares a los SIEM en el sentido de que agregan, correlacionan y analizan alertas. Sin embargo, la tecnología SOAR va un paso más allá al integrar la inteligencia de amenazas y automatizar los flujos de trabajo de investigación y respuesta de incidentes basados en playbooks desarrollados por el equipo de seguridad.

Plataformas de seguridad SOAR:

- Recopilar datos de alarma de cada componente del sistema.

- Proporcionar herramientas que permitan rebuscar, evaluar e investigar casos.

- Haga énfasis en la integración como medio de automatizar flujos de trabajo de respuesta a incidentes complejos que permiten una respuesta más rápida y estrategias de defensa adaptada.

- Incluya playbooks predefinidos que permitan la respuesta automática a amenazas específicas. Los playbooks se pueden iniciar automáticamente en función de reglas predefinidas o pueden ser activados por el personal de seguridad.

SOAR hace énfasis en las herramientas de integración y la automatización de los flujos de trabajo SOC. Coordina muchos procesos manuales, como la investigación de alertas de seguridad que sólo requieren intervención humana cuando es necesario. Esto libera al personal de seguridad para abordar asuntos más apremiantes e investigaciones de alto nivel y solución de amenazas. La futura adopción de sofisticadas plataformas SOAR rehará las operaciones SOC y los roles de trabajo.

Los sistemas SIEM producen necesariamente más alertas de las que la mayoría de los equipos de SECOps pueden investigar de manera realista con el fin de capturar de forma conservadora el mayor número posible de amenazas. El SOAR procesará muchas de estas alertas automáticamente y permitirá al personal de seguridad centrarse en amenazas más complejos y potencialmente dañinos.

2.1.6. Métricas SOC

Un SOC es de vital importancia para la seguridad de una organización. Tanto si el SOC es interno de una organización como si proporciona servicios a varias organizaciones, es importante comprender qué tan bien funciona el SOC para que se puedan realizar mejoras en las personas, los procesos y las tecnologías que componen el SOC.

Se pueden diseñar muchas métricas o indicadores clave de rendimiento (KPI) para medir diferentes aspectos específicos del rendimiento del SOC. Sin embargo, cinco métricas se utilizan comúnmente como métricas SOC. Sin embargo, tenga en cuenta que las métricas que describen el rendimiento general con frecuencia no muestran una imagen precisa del funcionamiento del SOC debido a la diversidad de amenazas de ciberseguridad. Varias métricas comunes compiladas por los administradores de SOC son:

- Tiempo de permanencia: el tiempo que los actores de amenazas tienen acceso a una red antes de ser detectados y su acceso se detiene.

- Tiempo medio de detección (MTTD): el tiempo medio que tarda el personal de SOC en identificar incidentes de seguridad válidos se han producido en la red.

- Tiempo medio de respuesta (MTTR): el tiempo medio que se tarda en detener y corregir un incidente de seguridad.

- Tiempo medio para contener (MTTC): el tiempo necesario para evitar que el incidente cause más daños a los sistemas o datos.

- Tiempo de control: el tiempo necesario para detener la propagación de malware en la red.

2.1.7. Seguridad empresarial y administrada

Para redes medianas y grandes, la organización se beneficiará de implementar un SOC de nivel empresarial. El SOC puede ser una solución interna completa. Sin embargo, muchas organizaciones importantes tercerizan, al menos en parte, las operaciones del SOC a un proveedor de soluciones de seguridad.

Cisco cuenta con un equipo de expertos que ayudan a garantizar la resolución oportuna y precisa de incidentes. Cisco ofrece un amplio rango de respuestas a incidentes, preparación y capacidades de administración que incluyen:

- Servicio Cisco Smart Net Total Care para la resolución rápida de problemas

- Equipo de respuesta ante los incidentes de seguridad de los productos (PSIRT) de Cisco

- Equipo de respuesta ante los incidentes de seguridad de las computadoras (CSIRT) de Cisco

- Servicios administrados de Cisco

- Operaciones tácticas de Cisco (TacOps)

- Programa de seguridad física y de seguridad de Cisco

2.1.8. Comparación entre seguridad y disponibilidad

La mayoría de las redes empresariales tienen que estar funcionando en todo momento. El personal de seguridad entiende que, para que la organización logre sus prioridades, debe mantenerse la disponibilidad de la red.

Cada empresa o industria tiene una tolerancia limitada al tiempo de inactividad de la red. Esa tolerancia suele basarse en una comparación entre el costo del tiempo de inactividad y el costo de protección contra el tiempo de inactividad. Por ejemplo, en un comercio minorista pequeño con una sola ubicación, puede resultar suficiente que un router sea el único punto de falla. Sin embargo, si gran parte de las ventas de ese comercio proviene de compradores en línea, el propietario puede decidir brindar determinado nivel de redundancia para asegurar que siempre haya disponible una conexión.

El tiempo de actividad preferido a menudo se mide en la cantidad de minutos de inactividad en un año, como se muestra en la tabla. Entre los ejemplos, un tiempo de actividad de “cinco nueves” indica que la red está activa el 99,999 % del tiempo, es decir, permanece inactiva menos de 5 minutos por año. “Cuatro nueves” equivale a un tiempo de inactividad de 53 minutos por año.

| Disponibilidad % | Tiempo de inactividad |

|---|---|

| 99,8 % | 17,52 horas |

| 99,9% («tres nueves») | 8,76 horas |

| 99,99% («cuatro nueves») | 52,56 minutos |

| 99,999% («cinco nueves») | 5,256 minutos |

| 99,9999% («seis nueves») | 31.56 segundos |

| 99,99999% («siete nueves») | 3.16 segundos |

Sin embargo, el nivel de seguridad no debe ser tan alto como para interferir en las necesidades de los empleados o las funciones empresariales. El secreto es lograr siempre un equilibrio entre un buen nivel de seguridad y la posibilidad de que la empresa funcione con eficacia.

2.2. Convertirse en un defensor

2.2.1. Certificaciones

Numerosas organizaciones ofrecen una serie de certificaciones de ciberseguridad que son relevantes para trabajar en SOC.

Cisco Certified CyberOps Associate

La certificación Cisco Certified CyberOps Associate proporciona un valioso primer paso para adquirir el conocimiento y las habilidades necesarias para trabajar con un equipo de SOC. Puede ser una parte valiosa de una profesión en el fascinante y cada vez más importante campo de las operaciones de ciberseguridad.

Certificación CompTIA Cybersecurity Analyst

La certificación CompTIA Cybersecurity Analyst (CySA +) es una certificación profesional de TI independiente del proveedor. Valida el conocimiento y las habilidades que se necesitan para configurar y utilizar herramientas de detección de amenazas, realizar análisis de datos e interpretar los resultados para identificar vulnerabilidades, amenazas y riesgos en una organización. El objetivo final es lograr la capacidad de proteger aplicaciones y sistemas dentro de una organización.

Certificaciones de seguridad de la información (ISC)²

(ISC)² es una organización internacional sin fines de lucro que ofrece la famosa certificación de CISSP. También ofrece una variedad de otras certificaciones de diversas especialidades en ciberseguridad.

Certificación global de seguridad verificada de la información (Global Information Assurance Certification, GIAC)

GIAC, que se fundó en 1999, es una de las organizaciones de certificación de seguridad más antiguas. Ofrece una amplia gama de certificaciones en siete categorías.

Otras certificaciones relacionadas con la seguridad

Busque “certificaciones de ciberseguridad” en Internet para encontrar información sobre otros proveedores y certificaciones neutrales de proveedores.

2.2.2. Educación adicional

Títulos

Toda persona que considere trabajar en ciberseguridad, debería pensar seriamente en comenzar una carrera de grado técnica o una licenciatura en ciencias informáticas, ingeniería eléctrica, tecnología de la información o seguridad de la información. Muchas instituciones educativas ofrecen especializaciones y certificaciones relacionadas con la seguridad.

Programación con Python

La programación por computadora es una habilidad esencial para cualquiera que desee trabajar en ciberseguridad. Si nunca aprendió a programar, Python es el primer lenguaje que debe aprender. Python es un lenguaje de código abierto orientado a objetos que usan frecuentemente los analistas de ciberseguridad. También es un lenguaje de programación popular para sistemas basados en Linux y redes definidas por software (SDN).

Habilidades de Linux

Linux es ampliamente utilizado en SOC y otros entornos de redes y seguridad. Las habilidades de Linux son una valiosa adición a su conjunto de habilidades a medida que trabaja para desarrollar una carrera en ciberseguridad.

2.2.3. Fuentes de información sobre trabajo

Una variedad de sitios web y aplicaciones móviles publicita trabajos de tecnología de la información. Cada sitio está dirigido a diversos postulantes y proporciona diferentes herramientas para que los candidatos busquen su puesto de trabajo ideal. Muchos sitios son agregadores de sitios de trabajo. Los agregadores de sitios de trabajo publican en un solo lugar recopilaciones de anuncios de otros paneles de empleo y sitios de profesionales de empresas.

Indeed.com

Anunciado como el sitio de empleo número uno del mundo, Indeed.com atrae a más de 180 millones de visitantes únicos cada mes de más de 50 países diferentes. Indeed.com es verdaderamente un sitio de trabajo mundial. Ayuda a las empresas de todos los tamaños a contratar a los mejores talentos y ofrece las mejores oportunidades para quienes buscan trabajo.

CareerBuilder.com

CareerBuilder ayuda a muchas empresas grandes y prestigiosas. Como resultado, este sitio atrae a los candidatos específicos que poseen la mayor educación y las credenciales más altas. Los empleadores que publican en CareerBuilder comúnmente obtienen más candidatos con títulos universitarios, credenciales avanzadas y certificaciones industriales.

USAJobs.gov

El gobierno federal de EE.UU. publica cualquier vacante en la pagina web de USAJobs.

Glassdoor

El sitio web glassdoor.com proporciona información salarial de diferentes lugares, empresas y tipos de trabajo. Busquen “analista de ciberseguridad” para conocer los salarios y requisitos de vacantes actuales.

LinkedIn es una red profesional de más de 630 millones de usuarios en más de 150 países cuyo objetivo es ayudar a las personas a ser más productivas y exitosas. LinkedIn también es un excelente sitio para obtener información profesional y oportunidades laborales.

2.2.4. Cómo obtener experiencia

Pasantías

Las pasantías son un excelente método para entrar en el campo de la ciberseguridad. A veces, las pasantías se convierten en una oferta de trabajo a tiempo completo. De todas maneras, hasta una pasantía temporal permite adquirir experiencia en el funcionamiento interno de una organización de ciberseguridad. Los contactos que se logran durante una pasantía también pueden resultar un recurso valioso a medida que se avanza en una profesión. Busque en Internet los mejores sitios web para localizar prácticas de seguridad de red.

Becas y Premios

Para ayudar a cerrar la brecha de habilidades de seguridad, organizaciones como Cisco e INFOSEC han introducido programas de becas y premios que proporcionan dinero a los estudiantes que cumplen con los requisitos de calificación. Busque en Internet para descubrir las oportunidades que se ofrecen actualmente.

Agencias de empleos temporarios

Si resulta difícil encontrar un primer trabajo, una empresa de trabajo temporal puede ser un excelente puntapié inicial. La mayoría de estas empresas ayudan a perfeccionar las hojas de vida y a formular recomendaciones sobre las habilidades adicionales que un candidato podría obtener para atraer más a posibles empleadores.

Muchas organizaciones utilizan empresas de trabajo temporal para cubrir vacantes durante los primeros 90 días. Luego, si el empleado realiza un buen trabajo, la organización puede ofrecer comprarle el contrato a la empresa de trabajo temporal para convertir al empleado en un trabajador permanente a tiempo completo.

El primer trabajo

Sin ninguna experiencia en el campo de la ciberseguridad, lo más recomendable es buscar una empresa que esté dispuesta a brindar entrenamiento para un puesto similar al de analista de categoría 1. Trabajar para un centro de llamadas o mesa de soporte puede ser el primer paso para obtener la experiencia necesaria para avanzar en su profesión.

¿Cuánto tiempo es necesario permanecer en el primer trabajo? Generalmente, se recomienda completar un ciclo completo de evaluación antes de abandonar una empresa. Este ciclo suele ser de más de 18 meses. Normalmente, los posibles empleadores querrán saber si se cumplieron o superaron las expectativas en el trabajo actual o anterior.

2.2.5. Práctica de laboratorio: Convertirse en defensor

En esta práctica de laboratorio, se investigará y analizará qué se necesita para ser un defensor de la red.

2.3. Resumen de combatientes en guerra contra el cibercrimen

2.3.1. ¿Qué aprendí en este módulo?

El centro de operaciones de seguridad moderno

Los elementos principales del SOC incluyen personas, procesos y tecnologías. Los roles de trabajo son rápidamente envueltos e incluidos en niveles basados en la habilidad y experiencia. Estos roles incluyen un analista de alertas de nivel 1, un respondedor de incidentes de nivel 2, un cazador de amenazas de nivel 3 y un administrador de SOC. Un analista de nivel 1 monitoreará incidentes, abrirá tiquetes, y desarrollará mitigación básica de amenazas.

Los sistemas SEIM se utilizan para recopilar y filtrar datos, detectar y clasificar amenazas y analizar e investigar amenazas. SIEM y SOAR son normalmente emparejados juntos SOAR es similar a SIEM. SOAR va un paso más allá integrando inteligencia de amenazas y automatizando la investigación de incidentes y responde a flujos de trabajo basados en playbooks desarrollados por el equipo de seguridad. Los Indicadores clave de Rendimiento (Key Performance Indicators) (KPI) son ideados para manejar diferentes aspectos del desempeño de SOC. Las métricas comunes incluyen el tiempo de permanencia, el Tiempo Medio para Detectar (MTTD), el Tiempo Medio para Responder (MTTR), el Tiempo Medio para Contener (MTTC) y el Tiempo para Controlar.

Debe haber un equilibrio entre la seguridad y la disponibilidad de las redes. La seguridad no puede ser tan fuerte que interfiera con los empleados o las funciones comerciales.

Convertirse en un defensor

Una variedad de certificaciones de ciberseguridad que son relevantes para carreras en SOC están disponibles en diferentes organizaciones. Estas incluyen Certificación Cisco CyberOps Associate, Certificación Analítica CompTIAA Cybersecurity, (ISC)2 Information Security Certifications, Global Information Assurance Certification (GIAC), y otros. Los sitios de trabajo incuyen Indeed.com, CarerBuilder.com;USAJobs.gov, Glassdoor, y LinkedIn. También puede considerar internamientos y agencias temporales para ganar experiencia y comenzar su carrera. Adicionalmente, Linux y Paython añadirán habilidades para un mejor atractivo en el campo laboral.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes