Última actualización: septiembre 18, 2021

16.4.7 Laboratorio: configurar dispositivos de red con SSH Respuestas (versión para el instructor)

16.4.7 Lab – Configure Network Devices with SSH Español

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

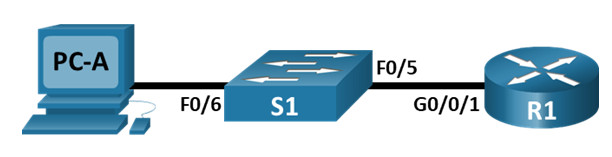

Topología

Tabla de asignación de direcciones

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| R1 | G0/0/1 | 192.168.1.1 | 255.255.255.0 | N/D |

| S1 | VLAN 1 | 192.168.1.11 | 255.255.255.0 | 192.168.1.1 |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 |

Objetivos

- Parte 1: Configurar los parámetros básicos de los dispositivos

- Parte 2: Configurar el router para el acceso por SSH

- Parte 3: Configurar el switch para el acceso por SSH

- Parte 4: Ejecutar SSH desde la CLI del switch

Aspectos básicos/situación

En el pasado, Telnet era el protocolo de red más común que se usaba para configurar dispositivos de red en forma remota. El protocolo Telnet no cifra la información entre el cliente y el servidor. Esto permite que un programa detector de redes intercepte contraseñas e información de configuración.

Shell seguro (SSH) es un protocolo de red que establece una conexión de emulación de terminal segura con un router u otro dispositivo de red. SSH cifra toda la información que atraviesa el enlace de red y proporciona autenticación de los equipos remotos. SSH está reemplazando rápidamente a Telnet como la herramienta de conexión remota preferida por los profesionales de red. SSH se usa con mayor frecuencia para iniciar sesión en un dispositivo remoto y ejecutar comandos. Sin embargo, también puede transferir archivos utilizando los protocolos asociados de FTP seguro (SFTP) o Copia segura (SCP).

Para que el protocolo SSH funcione, los dispositivos de red que se comunican deben estar configurados para admitirlo. En esta práctica de laboratorio, deberá habilitar el servidor SSH en un router y luego conectarse a ese router desde una PC con un cliente SSH instalado. En una red local, la conexión generalmente se realiza utilizando Ethernet e IP.

Nota: Los routers utilizados con los laboratorios prácticos de CCNA son Cisco 4221 con Cisco IOS XE versión 16.9.4 (universalk9 image). Los switches utilizados en los laboratorios son Cisco Catalyst 2960s con Cisco IOS Release 15.2 (2) (imagen lanbasek9). Se pueden utilizar otros routers, switches y otras versiones de Cisco IOS. Según el modelo y la versión de Cisco IOS, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router al final de la práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: Asegúrese de que los routers y los switches se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte al instructor.

Nota para el instructor: Consulte el Manual de Laboratorio del Instructor para conocer los procedimientos para inicializar y recargar dispositivos.

Recursos necesarios

- 1 Router (Cisco 4221 con imagen universal Cisco IOS XE versión 16.9.4 o comparable)

- 1 Switch (Cisco 2960 con Cisco IOS Release 15.2 (2) imagen lanbasek9 o comparable)

- 1 PC (Windows 7 u 8 con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con Cisco IOS mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología

Instrucciones

Parte 1: Configurar los parámetros básicos de dispositivos

En la parte 1, establecerá la topología de la red y configurará los parámetros básicos, como las direcciones IP de las interfaces, el acceso de los dispositivos y las contraseñas del router.

Paso 1: Realice el cableado de red como se muestra en la topología.

Paso 2: Iniciar y volver a cargar el router y el switch.

Paso 3: Configurar el router.

a. Acceda al router mediante el puerto de consola y habilite el modo EXEC con privilegios.

router> enable

b. Ingrese al modo de configuración.

enrutador # configurar terminal

c. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

router(config)# no ip domain-lookup

d. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

router(config)# enable secret class

e. Asigne cisco como la contraseña de la consola y habilite el inicio de sesión.

router(config)# line console 0 router (línea de configuración) # contraseña cisco router(config-line)# login

f. Asigne cisco como la contraseña de VTY y habilite el inicio de sesión.

router(config)# line vty 0 4 router(config-line)# password cisco router(config-line)# login

g. Cifre las contraseñas de texto sin formato.

router(config)# service password-encryption

h. Cree un banner que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

router (config) #banner motd $Sólo usuarios autorizados! $

i. Configure y active la interfaz G0 / 0/1 en el enrutador utilizando la información contenida en la Tabla de direccionamiento.

router(config)# interface g0/0/1 router(config-if)# ip address 192.168.1.1 255.255.255.0 router(config-if)# no shutdown

j. Guardar la configuración en ejecución en el archivo de configuración de inicio

router# copy running-config startup-config

Paso 4: Configurar PC-A

a. Configure PC-A con una dirección IP y una máscara de subred.

b. Configure una puerta de enlace predeterminada para PC-A.

Paso 5: Verificar la conectividad de la red

Haga ping a R1 desde PC-A. Si el ping falla, resuelva los problemas de la conexión.

Parte 2: Configurar el router para el acceso por SSH

Usar Telnet para conectarse a un dispositivo de red es un riesgo de seguridad porque toda la información se transmite en un formato de texto claro. El protocolo SSH cifra los datos de sesión y ofrece autenticación del dispositivo, por lo que se recomienda usar SSH para conexiones remotas. En la parte 2, configurara el router para que acepte conexiones SSH por las líneas VTY.

Paso 1: Configurar la autenticación del dispositivo.

El nombre y el dominio del dispositivo se usan como parte de la clave de cifrado cuando esta se genera. Por lo tanto, estos nombres deben introducirse antes de emitir el comando crypto key.

a. Configure el nombre del dispositivo.

router(config)# hostname R1

b. Configure el dominio para el dispositivo.

R1(config)# ip domain-name ccna-lab.com

Paso 2: Configure el método de cifrado de clave.

R1(config)# crypto key generate rsa modulus 1024 El nombre de las claves será: R1.ccna-lab.com % The key modulus size is 1024 bits % Generating 1024 bit RSA keys, keys will be non-exportable... [OK] (elapsed time was 1 seconds) R1(config)# *Jan 28 21:09:29.867: %SSH-5-ENABLED: SSH 1.99 has been enabled

Paso 3: Configure un nombre de usuario de la base de datos local.

Configure un nombre de usuario usando admin como nombre de usuario y adm1np @55 como contraseña.

R1(config)# username admin secret Adm1nP@55

Paso 4: Habilitar SSH en las líneas VTY.

a. Habilite Telnet y SSH en las líneas VTY entrantes mediante el comando transport input.

R1(config)# line vty 0 4 R1(config-line)# transport input telnet ssh

b. Cambie el método de inicio de sesión para utilizar la base de datos local para la verificación del usuario.

R1(config-line)# login local R1(config-line)# end

Paso 5: Guarde la configuración en ejecución en el archivo de configuración de inicio.

R1# copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK] R1#

Paso 6: Establecer una conexión SSH con el router.

a. Inicie Tera Term desde PC-A.

b. Establezca una sesión de SSH con R1. Use el usuario admin y la contraseña Adm1nP@55. Debería poder establecer una sesión de SSH con R1.

Parte 3: Configurar el switch para el acceso por SSH

En la Parte 3, configurará el switch para aceptar conexiones SSH. Una vez configurado el switch, establezca una sesión de SSH utilizando Tera Term.

Paso 1: Configurar los parámetros básicos en el switch.

a. Acceda al switch mediante el puerto de consola y habilite al modo EXEC con privilegios.

switch> enable

b. Ingrese al modo de configuración.

switch# configure terminal

c. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

switch(config)# no ip domain-lookup

d. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

switch(config) # habilitarclase secreta

e. Asigne cisco como la contraseña de la consola y habilite el inicio de sesión.

switch(config)# line console 0 switch(config-line)# password cisco switch(config-line)# login

f. Asigne cisco como la contraseña de VTY y habilite el inicio de sesión.

switch(config)# line vty 0 15 switch(config-line)# password cisco switch(config-line)# login

g. Cifre las contraseñas de texto sin formato.

switch(config)# service password-encryption

h. Cree un banner que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

switch(config)# banner motd $ Authorized Users Only! $

i. Configure y active la interfaz VLAN 1 en el switch de acuerdo con lo que figura en la tabla de direccionamiento.

switch(config)# interface vlan 1 switch(config-if)# ip address 192.168.1.11 255.255.255.0 switch (config-if) # sin apagado

j. Guardar la configuración en ejecución en el archivo de configuración de inicio

Switch# copy running-config startup-config

Paso 2: Configurar el switch para que tenga conectividad de SSH.

A fin de configurar SSH para el switch, utilice los mismos comandos que usó para configurar SSH en el router en la parte 2.

a. Configure el nombre del dispositivo como se indica en la tabla de direccionamiento.

b. Configure el dominio para el dispositivo.

S1(config)# ip domain-name ccna-lab.com

c. Configure el método de cifrado de clave.

S1(config)# crypto key generate rsa modulus 1024

d. Configure un nombre de usuario de la base de datos local.

S1(config)# username admin secret Adm1nP@55

e. Habilite Telnet y SSH en las líneas VTY.

S1(config)# line vty 0 15 S1(config-line)# transport input telnet ssh

f. Cambie el método de inicio de sesión para utilizar la base de datos local para la verificación del usuario.

S1(config-line)# login local S1(config-line)# end

Paso 3: Establecer una conexión SSH con el switch.

Inicie Tera Term desde PC-A y acceda a la interfaz SVI en S1 mediante SSH.

¿Puede establecer una sesión de SSH con el switch?

Sí. SSH se puede configurar en un switch mediante los mismos comandos que se usaron en el router.

Parte 4: Ejecutar SSH desde la CLI del switch

El cliente SSH está incorporado en Cisco IOS y puede ejecutarse desde la CLI. En la parte 4, deberá ejecutar una conexión SSH con el router desde la CLI del switch.

Paso 1: Observar los parámetros disponibles para el cliente SSH de Cisco IOS.

Utilice el signo de interrogación (?) para mostrar las opciones de parámetros disponibles con el comando ssh.

¿S1 # ssh? -c Seleccionar algoritmo de cifrado -l Inicie sesión con este nombre de usuario -m Seleccionar algoritmo HMAC -o Especificar opciones -p Conéctese a este puerto -v Especifica la versión del protocolo SSH -vrf Especifica el nombre de vrf WORD Dirección IP o nombre de host de un sistema remoto

Paso 2: Acceder a R1 mediante SSH desde S1.

a. Debe usar la opción de –l admin cuando haga SSH a R1. De esta manera, podrá iniciar sesión como usuario admin. Cuando se le solicite, ingrese Adm1nP@55 para la contraseña.

S1 # ssh -l admin 192.168.1.1 Contraseña: ¡Sólo usuarios autorizados! R1>

b. Puede volver a S1 sin cerrar la sesión de SSH con R1 presionando Ctrl+Mayús+6. Suelte las teclas Ctrl+Mayús+6 y presione x. Aparece el símbolo del sistema del modo EXEC privilegiado del switch.

R1> S1#

c. Para volver a la sesión de SSH en R1, presione Intro en una línea en blanco de la CLI. Es posible que deba presionar Intro por segunda vez para ver el símbolo del sistema de la CLI del router.

S1# [Reanudando la conexión 1 a 192.168.1.1... ] R1>

d. Para finalizar la sesión de SSH en R1, escriba exit en el símbolo de sistema del router.

R1# exit [Connection to 192.168.1.1 closed by foreign host] S1#

¿Qué versiones de SSH se admiten en la CLI?

Las respuestas pueden variar. Esto se puede determinar usando ssh –v ? en la línea de comandos. El switch 2960 que ejecuta la versión 15.0(2) de IOS admite SSH v1 y v2.

S1# ssh -v? 1 Protocolo versión 1 2 Protocol Version 2

Pregunta de reflexión

¿Cómo brindaría acceso a un dispositivo de red a varios usuarios, cada uno con un nombre de usuario diferente?

Las respuestas pueden variar. Se agregaría el nombre de usuario y la contraseña de cada usuario a la base de datos local mediante el comando username. También se puede agregar un servidor RADIUS o TACACS, pero aún no se abordó este tema.

Tabla de resumen de interfaces del router

| Modelo de router | Interfaz Ethernet 1 | Interfaz Ethernet #2 | Interfaz serial 1 | Interfaz serial #2 |

|---|---|---|---|---|

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 4221 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 4300 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

Nota: Para conocer la configuración del router, observe las interfaces para identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, aunque puede haber interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo de esto. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en un comando de Cisco IOS para representar la interfaz.

Configuración de dispositivo: Final

Router R1

service timestamps debug datetime msec service timestamps log datetime msec service password-encryption platform qfp utilization monitor load 80 no platform punt-keepalive disable-kernel-core ! hostname R1 ! boot-start-marker boot-end-marker ! habilitar secreto 5 $1$gce/$fyyjeazljxgbowhyagm430 ! no aaa new-model ! no ip domain lookup ip domain name ccna-lab.com ! login on-success log ! subscriber templating ! multilink bundle-name authenticated ! no license smart enable diagnostic bootup level minimal ! spanning-tree extend system-id ! nombre de usuario admin secret 5 $1$jams$qnpkpo7cr9psdqxo7nsuq. ! redundancy mode none ! interface GigabitEthernet0/0/0 no ip address automatización de negociación ! interface GigabitEthernet0/0/1 ip address 192.168.1.1 255.255.255.0 automatización de negociación ! interface Serial0/1/0 no ip address ! interface Serial0/1/1 no ip address ! ip forward-protocol nd no ip http server ip http secure-server ! control-plane ! banner motd ^C Sólo usuarios autorizados ^C ! line con 0 password 7 094F471A1A0A logging synchronous login transport input none stopbits 1 line aux 0 stopbits 1 line vty 0 4 password 7 01100F175804 login local transport input telnet ssh ! end

Switch S1

service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! habilitar secreto 5 $1$qwah$pg.eaixzqgvrgztc40xka0 ! nombre de usuario admin secret 5 $1$ve96$6fo83f1rhursyktgg2l720 ! no aaa new-model system mtu routing 1500 no ip domain-lookup ip domain-name ccna-lab.com ! spanning-tree mode pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! interface FastEthernet0/1 ! interface FastEthernet0/2 shutdown ! interface FastEthernet0/3 shutdown ! interface FastEthernet0/4 shutdown ! interface FastEthernet0/5 ! interface FastEthernet0/6 ! interface FastEthernet0/7 shutdown ! interface FastEthernet0/8 shutdown ! interface FastEthernet0/9 shutdown ! interface FastEthernet0/10 shutdown ! interface FastEthernet0/11 shutdown ! interface FastEthernet0/12 shutdown ! interface FastEthernet0/13 shutdown ! interface FastEthernet0/14 shutdown ! interface FastEthernet0/15 shutdown ! interface FastEthernet0/16 shutdown ! interface FastEthernet0/17 shutdown ! interface FastEthernet0/18 shutdown ! interface FastEthernet0/19 shutdown ! interface FastEthernet0/20 shutdown ! interface FastEthernet0/21 shutdown ! interface FastEthernet0/22 shutdown ! interface FastEthernet0/23 shutdown ! interface FastEthernet0/24 shutdown ! interface GigabitEthernet0/1 shutdown ! interface GigabitEthernet0/2 shutdown ! interface Vlan1 ip address 192.168.1.11 255.255.255.0 ! ip classless ip http server ip http secure-server ! banner motd ^C Sólo usuarios autorizados ^C ! line con 0 password 7 00071A150754 logging synchronous login line vty 0 4 password 7 00071A150754 login local transport input telnet ssh line vty 5 15 login ! end